REMnux

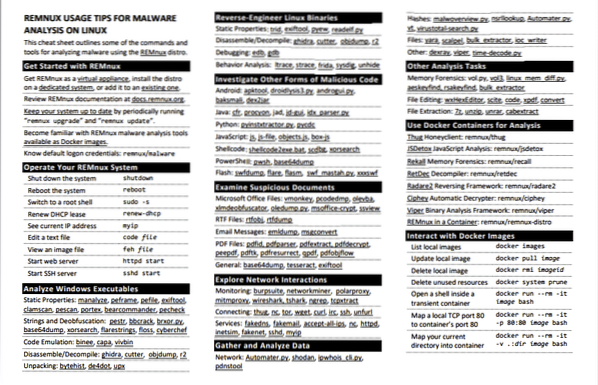

Pembongkaran malware komputer untuk mempelajari perilakunya dan memahami apa yang sebenarnya dilakukannya disebut Rekayasa Pembalikan Malware. Untuk menentukan apakah file executable berisi malware atau hanya executable biasa, atau untuk mengetahui apa sebenarnya file executable dan dampaknya terhadap sistem, ada distribusi Linux khusus yang disebut REMnux. REMnux adalah distro ringan berbasis Ubuntu yang dilengkapi dengan semua alat dan skrip yang diperlukan untuk melakukan analisis malware terperinci pada file atau perangkat lunak tertentu yang dapat dieksekusi. REMnux dilengkapi dengan alat gratis dan sumber terbuka yang dapat digunakan untuk memeriksa semua jenis file, termasuk yang dapat dieksekusi. Beberapa alat di REMnux bahkan dapat digunakan untuk memeriksa kode JavaScript dan program Flash yang tidak jelas atau dikaburkan.

Instalasi

REMnux dapat dijalankan pada distribusi berbasis Linux, atau dalam kotak virtual dengan Linux sebagai sistem operasi host operating. Langkah pertama adalah mengunduh REMnux distribusi dari situs resminya, yang dapat dilakukan dengan memasukkan perintah berikut:

[dilindungi email]:~$ wget https://REMnux.org/remnux-cliPastikan untuk memeriksa bahwa itu adalah file yang sama yang Anda inginkan dengan membandingkan tanda tangan SHA1. Tanda tangan SHA1 dapat diproduksi menggunakan perintah berikut:

[dilindungi email]:~$ sha256sum remnux-cliKemudian, pindahkan ke direktori lain bernama “sisa” dan berikan izin yang dapat dieksekusi menggunakan “chmod +x.” Sekarang, jalankan perintah berikut untuk memulai proses instalasi:

[dilindungi email]:~$ mkdir remnux[dilindungi email]:~$ cd remnux

[dilindungi email]:~$ mv… /remux-cli ./

[dilindungi email]:~$ chmod +x remnux-cli

//Instal Remnux

[dilindungi email]:~$ sudo install remnux

Mulai ulang sistem Anda, dan Anda akan dapat menggunakan yang baru diinstal REMnux distro yang berisi semua alat yang tersedia untuk prosedur rekayasa terbalik.

Hal lain yang berguna tentang REMnux adalah Anda dapat menggunakan gambar buruh pelabuhan yang populer REMnux alat untuk melakukan tugas tertentu alih-alih menginstal seluruh distribusi. Misalnya, RetDec alat ini digunakan untuk membongkar kode mesin dan membutuhkan input dalam berbagai format file, seperti file exe 32-bit/62-bit, file elf, dll. ingat adalah alat hebat lainnya yang berisi gambar buruh pelabuhan yang dapat digunakan untuk melakukan beberapa tugas yang berguna, seperti mengekstraksi data memori dan mengambil data penting. Untuk memeriksa JavaScript yang tidak jelas, alat yang disebut JSdetoks juga bisa digunakan. Gambar Docker dari alat ini ada di REMnux gudang di Hub buruh pelabuhan.

Analisis Perangkat Lunak Perusak

-

Entropi

Memeriksa ketidakpastian aliran data disebut Entropi. Aliran byte data yang konsisten, misalnya, semua nol atau semua, memiliki 0 Entropi. Di sisi lain, jika data dienkripsi atau terdiri dari bit alternatif, itu akan memiliki nilai entropi yang lebih tinggi. Paket data yang terenkripsi dengan baik memiliki nilai entropi yang lebih tinggi daripada paket data normal karena nilai bit dalam paket terenkripsi tidak dapat diprediksi dan berubah lebih cepat. Entropi memiliki nilai minimum 0 dan nilai maksimum 8. Penggunaan utama Entropy dalam analisis Malware adalah untuk menemukan malware dalam file yang dapat dieksekusi. Jika executable berisi malware berbahaya, sebagian besar waktu, itu dienkripsi sepenuhnya sehingga AntiVirus tidak dapat menyelidiki isinya. Tingkat entropi file semacam itu sangat tinggi, dibandingkan dengan file normal, yang akan mengirimkan sinyal kepada penyidik tentang sesuatu yang mencurigakan dalam isi file. Nilai entropi yang tinggi berarti pengacakan aliran data yang tinggi, yang merupakan indikasi jelas dari sesuatu yang mencurigakan.

-

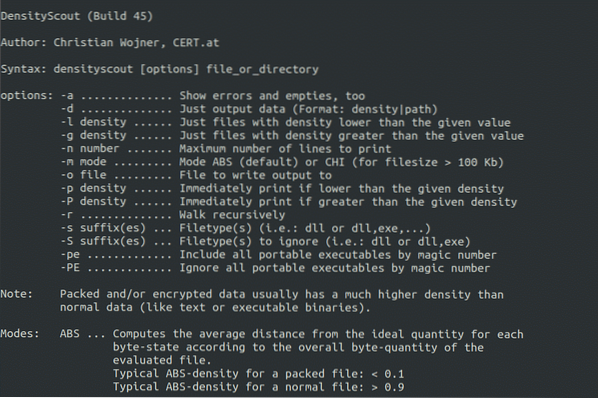

Pramuka Kepadatan

Alat yang berguna ini dibuat untuk satu tujuan: untuk menemukan malware dalam suatu sistem. Biasanya yang dilakukan penyerang adalah membungkus malware dalam data yang diacak (atau menyandikan/mengenkripsinya) sehingga tidak dapat dideteksi oleh perangkat lunak anti-virus. Density Scout memindai jalur sistem file yang ditentukan dan mencetak nilai entropi setiap file di setiap jalur (mulai dari yang tertinggi hingga terendah). Nilai yang tinggi akan membuat penyidik curiga dan akan menyelidiki lebih lanjut berkas tersebut. Alat ini tersedia untuk sistem operasi Linux, Windows, dan Mac. Density Scout juga memiliki menu bantuan yang menampilkan berbagai opsi yang disediakan, dengan sintaks berikut:

ubuntu@ubuntu:~ densityscout --h

-

ByteHist

ByteHist adalah alat yang sangat berguna untuk menghasilkan grafik atau histogram sesuai dengan tingkat pengacakan data (entropi) file yang berbeda. Itu membuat pekerjaan penyelidik menjadi lebih mudah, karena alat ini bahkan membuat histogram dari sub-bagian dari file yang dapat dieksekusi. Artinya, kini penyidik dapat dengan mudah memusatkan perhatian pada bagian yang dicurigai hanya dengan melihat histogram. Histogram file yang tampak normal akan sangat berbeda dari yang berbahaya.

Deteksi Anomali

Malwares dapat dikemas secara normal menggunakan utilitas yang berbeda, seperti: UPX. Utilitas ini memodifikasi header file yang dapat dieksekusi. Ketika seseorang mencoba membuka file-file ini menggunakan debugger, header yang dimodifikasi membuat debugger mogok sehingga penyelidik tidak dapat memeriksanya. Untuk kasus ini, Deteksi Anomali alat yang digunakan.

-

Pemindai PE (Portable Executables)

PE Scanner adalah skrip berguna yang ditulis dengan Python yang digunakan untuk mendeteksi entri TLS yang mencurigakan, stempel waktu yang tidak valid, bagian dengan tingkat entropi yang mencurigakan, bagian dengan ukuran mentah tanpa panjang, dan malware yang dikemas dalam file exe, di antara fungsi lainnya.

-

Pemindaian Exe

Alat hebat lainnya untuk memindai file exe atau dll untuk perilaku aneh adalah pemindaian EXE. Utilitas ini memeriksa bidang header executable untuk tingkat entropi yang mencurigakan, bagian dengan ukuran mentah nol-panjang, perbedaan checksum, dan semua jenis perilaku file yang tidak teratur lainnya. EXE Scan memiliki fitur hebat, menghasilkan laporan terperinci dan mengotomatiskan tugas, yang menghemat banyak waktu.

String yang Dikaburkan

Penyerang dapat menggunakan pergeseran metode untuk mengaburkan string dalam file yang dapat dieksekusi berbahaya malicious. Ada jenis pengkodean tertentu yang dapat digunakan untuk kebingungan. Sebagai contoh, MEMBUSUK encoding digunakan untuk memutar semua karakter (huruf kecil dan huruf kapital) dengan sejumlah posisi tertentu. XOR pengkodean menggunakan kunci rahasia atau frasa sandi (konstan) untuk menyandikan atau meng-XOR file. ROL mengkodekan byte file dengan memutarnya setelah sejumlah bit tertentu. Ada berbagai alat untuk mengekstrak string yang membingungkan ini dari file yang diberikan.

-

XORpencarian

XORsearch digunakan untuk mencari konten dalam file yang dikodekan menggunakan Algoritma ROT, XOR, dan ROL. Ini akan memaksa semua nilai kunci satu byte. Untuk nilai yang lebih panjang, utilitas ini akan memakan banyak waktu, itulah sebabnya Anda harus menentukan string yang Anda cari. Beberapa string berguna yang biasanya ditemukan di malware adalah “http” (sebagian besar waktu, URL disembunyikan dalam kode malware), "Program ini" (header file dimodifikasi dengan menulis "Program ini tidak dapat dijalankan di DOS" dalam banyak kasus). Setelah menemukan kunci, semua byte dapat didekodekan menggunakannya. Sintaks XORsearch adalah sebagai berikut:

ubuntu@ubuntu:~ xorsearch -s-

brutexor

Setelah menemukan kunci menggunakan program seperti pencarian xor, string xor, dll., seseorang dapat menggunakan alat hebat yang disebut brutexor untuk memaksa file apa pun untuk string tanpa menentukan string yang diberikan. Saat menggunakan -f pilihan, seluruh file dapat dipilih. Sebuah file dapat dipaksakan terlebih dahulu dan string yang diekstraksi akan disalin ke file lain. Kemudian, setelah melihat string yang diekstraksi, seseorang dapat menemukan kuncinya, dan sekarang, dengan menggunakan kunci ini, semua string yang dikodekan menggunakan kunci tersebut dapat diekstraksi.

ubuntu@ubuntu:~ brutexor.pyubuntu@ubuntu:~ brutexor.py -f -k

Ekstraksi Artefak dan Data Berharga (Dihapus)

Untuk menganalisis gambar disk dan hard drive dan mengekstrak artefak dan data berharga darinya menggunakan berbagai alat seperti Pisau bedah, Terutama, dll., seseorang harus terlebih dahulu membuat gambarnya sedikit demi sedikit sehingga tidak ada data yang hilang. Untuk membuat salinan gambar ini, ada berbagai alat yang tersedia.

-

DD

DD digunakan untuk membuat gambar suara drive secara forensik. Alat ini juga menyediakan pemeriksaan integritas dengan memungkinkan perbandingan hash gambar dengan drive disk asli. Alat dd dapat digunakan sebagai berikut:

ubuntu@ubuntu:~ dd if=if=Drive sumber (misalnya, /dev/sda)

of=Lokasi tujuan

bs=Blok ukuran (jumlah byte untuk menyalin pada suatu waktu)

-

dcfldd

dcfldd adalah alat lain yang digunakan untuk pencitraan disk. Alat ini seperti versi utilitas dd yang ditingkatkan. Ini memberikan lebih banyak opsi daripada dd, seperti hashing pada saat pencitraan. Anda dapat menjelajahi opsi dcfldd menggunakan perintah berikut:

ubuntu@ubuntu:~ dcfldd -hPenggunaan: dcfldd [OPSI]…

bs=BYTES paksa ibs=BYTES dan obs=BYTES

conv=KEYWORDS mengonversi file sesuai dengan daftar kata kunci yang dipisahkan koma

count=BLOK hanya menyalin blok masukan BLOK

ibs=BYTES membaca BYTES byte pada suatu waktu

if=FILE dibaca dari FILE alih-alih stdin

obs=BYTES menulis BYTES byte pada suatu waktu

of=FILE menulis ke FILE alih-alih stdout

CATATAN: of=FILE dapat digunakan beberapa kali untuk menulis

output ke beberapa file secara bersamaan

dari:=COMMAND exec dan tulis output untuk memproses COMMAND

skip=BLOCKS lewati BLOCKS blok berukuran ibs di awal input

pattern=HEX gunakan pola biner yang ditentukan sebagai input

textpattern=TEXT gunakan pengulangan TEXT sebagai input

errlog=FILE mengirim pesan kesalahan ke FILE dan juga stderr

hash=NAME baik md5, sha1, sha256, sha384 atau sha512

algoritma default adalah md5. Untuk memilih beberapa

algoritma untuk dijalankan secara bersamaan masukkan nama

dalam daftar yang dipisahkan koma

hashlog=FILE kirim hash output MD5 ke FILE alih-alih stderr

jika Anda menggunakan beberapa algoritma hash, Anda

dapat mengirim masing-masing ke file terpisah menggunakan

konvensi ALGORITHMlog=FILE, misalnya

md5log=FILE1, sha1log=FILE2, dll.

hashlog:=COMMAND exec dan tulis hashlog untuk memproses COMMAND

ALGORITHMlog:=COMMAND juga bekerja dengan cara yang sama

hashconv=[before|after] melakukan hashing sebelum atau sesudah konversi

format hash=FORMAT menampilkan setiap jendela hash menurut FORMAT

bahasa mini format hash dijelaskan di bawah ini

totalhash format=FORMAT menampilkan nilai hash total menurut FORMAT

status=[on|off] menampilkan pesan status berkelanjutan di stderr

status default adalah "aktif"

statusinterval=N memperbarui pesan status setiap N blok

nilai default adalah 256

vf=FILE memverifikasi bahwa FILE cocok dengan input yang ditentukan

verifikasilog=FILE kirim hasil verifikasi ke FILE alih-alih stderr

verifikasilog:=COMMAND exec dan tulis hasil verifikasi untuk memproses COMMAND

--bantu tampilkan bantuan ini dan keluar

--versi keluaran informasi versi dan keluar

-

Terutama

Terutama digunakan untuk mengukir data dari file gambar menggunakan teknik yang dikenal sebagai ukiran file file. Fokus utama dari file carving adalah mengukir data menggunakan header dan footer. File konfigurasinya berisi beberapa header, yang dapat diedit oleh pengguna. Foremost mengekstrak header dan membandingkannya dengan yang ada di file konfigurasi. Jika cocok, itu akan ditampilkan.

-

Pisau bedah

Pisau bedah adalah alat lain yang digunakan untuk pengambilan data dan ekstraksi data dan relatif lebih cepat daripada Foremost than. Pisau bedah melihat area penyimpanan data yang diblokir dan mulai memulihkan file yang dihapus. Sebelum menggunakan alat ini, baris jenis file harus dihapus komentarnya dengan menghapus # dari baris yang diinginkan. Pisau bedah tersedia untuk sistem operasi Windows dan Linux dan dianggap sangat berguna dalam penyelidikan forensik forensic.

-

Ekstraktor Massal

Ekstraktor Massal digunakan untuk mengekstrak fitur, seperti alamat email, nomor kartu kredit, URL, dll. Alat ini berisi banyak fungsi yang memberikan kecepatan luar biasa untuk tugas. Untuk mendekompresi file yang rusak sebagian, Pengekstrak Massal digunakan. Itu dapat mengambil file seperti jpg, pdf, dokumen kata, dll. Fitur lain dari alat ini adalah membuat histogram dan grafik dari tipe file yang dipulihkan, membuatnya lebih mudah bagi penyelidik untuk melihat tempat atau dokumen yang diinginkan.

Menganalisis PDF

Memiliki sistem komputer yang sepenuhnya ditambal dan antivirus terbaru tidak berarti bahwa sistem tersebut aman. Kode berbahaya dapat masuk ke sistem dari mana saja, termasuk PDF, dokumen berbahaya, dll. File pdf biasanya terdiri dari header, objek, tabel referensi silang (untuk menemukan artikel), dan trailer. “/OpenAction” dan “/ AA” (Tindakan Tambahan) memastikan bahwa konten atau aktivitas berjalan secara alami. “/Nama,” “/AcroForm,” dan "/Tindakan" juga dapat menunjukkan dan mengirimkan konten atau aktivitas. “/JavaScript” menunjukkan JavaScript untuk dijalankan. "/Pergi ke*" mengubah tampilan ke tujuan yang telah ditentukan sebelumnya di dalam PDF atau di catatan PDF lainnya. "/Meluncurkan" mengirimkan program atau membuka arsip. “/URI” memperoleh aset melalui URL-nya. "/Menyerahkan formulir" dan “/GoToR” dapat mengirim informasi ke URL. “/RichMedia” dapat digunakan untuk menginstal Flash dalam PDF. “/ ObjStm” dapat menyelubungi objek di dalam Object Stream. Waspadalah terhadap kebingungan dengan kode hex, misalnya, “/JavaScript” melawan “/J#61vaScript.” File pdf dapat diselidiki menggunakan berbagai alat untuk menentukan apakah mengandung JavaScript atau shellcode berbahaya shell.

-

pdfid.py

pdfid.py adalah skrip Python yang digunakan untuk mendapatkan informasi tentang PDF dan headernya. Mari kita lihat menganalisis PDF dengan santai menggunakan pdfid:

ubuntu@ubuntu:~ python pdfid.py jahat.pdfPDFID 0.2.1 /home/ubuntu/Desktop/malicious.pdf

Tajuk PDF: %PDF-1.7

obj 215

endobj 215

aliran 12

arus akhir 12

xref 2

trailer 2

startxref 2

/Halaman 1

/Enkripsi 0

/ObjStm 2

/JS 0

/JavaScript 2

/AA 0

/OpenAction 0

/AcroForm 0

/JBIG2Decode 0

/RichMedia 0

/Luncurkan 0

/ File Tertanam 0

/XFA 0

/Warna > 2^24 0

Di sini, Anda dapat melihat bahwa kode JavaScript ada di dalam file PDF, yang paling sering digunakan untuk mengeksploitasi Adobe Reader.

-

peepdf

peepdf berisi semua yang diperlukan untuk analisis file PDF. Alat ini memberi penyelidik pandangan tentang encode dan decode stream, edit metadata, shellcode, eksekusi shellcode, dan JavaScript berbahaya. Peepdf memiliki tanda tangan untuk banyak kerentanan. Saat menjalankannya dengan file pdf berbahaya, peepdf akan mengekspos kerentanan yang diketahui. Peepdf adalah skrip Python dan menyediakan berbagai opsi untuk menganalisis PDF. Peepdf juga digunakan oleh pembuat kode jahat untuk mengemas PDF dengan JavaScript berbahaya, dieksekusi saat membuka file PDF. Analisis shellcode, ekstraksi konten berbahaya, ekstraksi versi dokumen lama, modifikasi objek, dan modifikasi filter hanyalah beberapa dari berbagai kemampuan alat ini.

ubuntu@ubuntu:~ python peepdf.py jahat.pdfFile: berbahaya.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Ukuran: 263069 byte

Versi 1.7

Biner: Benar

Linearisasi: Salah

Dienkripsi: Salah

Pembaruan: 1

Objek: 1038

Aliran: 12

URI: 156

Komentar: 0

Kesalahan: 2

Aliran (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Aliran Xref (1): [1038]

Aliran objek (2): [204, 705]

Dikodekan (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Objek dengan URI (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Elemen yang mencurigakan:/Nama (1): [200]

Kotak Pasir Cuckoo

Sandboxing digunakan untuk memeriksa perilaku program yang belum diuji atau tidak dipercaya di lingkungan yang aman dan realistis. Setelah memasukkan file Kotak Pasir Cuckoo, dalam beberapa menit, alat ini akan mengungkapkan semua informasi dan perilaku yang relevan. Malware adalah senjata utama penyerang dan Gila adalah pertahanan terbaik yang bisa dimiliki. Saat ini, hanya mengetahui bahwa malware masuk ke dalam sistem dan menghapusnya tidak cukup, dan analis keamanan yang baik harus menganalisis dan melihat perilaku program untuk menentukan efeknya pada sistem operasi, seluruh konteksnya, dan target utamanya.

Instalasi

Cuckoo dapat diinstal pada sistem operasi Windows, Mac, atau Linux dengan mengunduh alat ini melalui situs web resmi: https://cuckoosandbox.organisasi/

Agar Cuckoo bekerja dengan lancar, seseorang harus menginstal beberapa modul dan pustaka Python. Ini dapat dilakukan dengan menggunakan perintah berikut:

ubuntu@ubuntu:~ Sudo apt-get install python python-pippython-dev mongodb postgresql libpq-dev

Agar Cuckoo menampilkan output yang mengungkapkan perilaku program di jaringan, diperlukan packet sniffer seperti tcpdump, yang dapat diinstal menggunakan perintah berikut:

ubuntu@ubuntu:~ sudo apt-get install tcpdumpUntuk memberikan fungsionalitas SSL programmer Python untuk mengimplementasikan klien dan server, m2crypto dapat digunakan:

ubuntu@ubuntu:~ sudo apt-get install m2cryptoPemakaian

Cuckoo menganalisis berbagai jenis file, termasuk PDF, dokumen kata, file yang dapat dieksekusi, dll. Dengan versi terbaru, bahkan situs web dapat dianalisis menggunakan alat ini. Cuckoo juga dapat menurunkan lalu lintas jaringan atau merutekannya melalui VPN. Alat ini bahkan membuang lalu lintas jaringan atau lalu lintas jaringan yang mendukung SSL, dan itu dapat dianalisis lagi. Skrip PHP, URL, file html, skrip visual basic, file zip, dll, dan hampir semua jenis file lainnya dapat dianalisis menggunakan Cuckoo Sandbox.

Untuk menggunakan Cuckoo, Anda harus mengirimkan sampel dan kemudian menganalisis efek dan perilakunya.

Untuk mengirimkan file biner, gunakan perintah berikut:

#Cuckoo submitUntuk mengirimkan URL, gunakan perintah berikut:

#Cuckoo submitUntuk mengatur batas waktu untuk analisis, gunakan perintah berikut:

# waktu tunggu pengiriman cuckoo = 60 detikUntuk menetapkan properti yang lebih tinggi untuk biner tertentu, gunakan perintah berikut:

# pengiriman kukuk --prioritas 5Sintaks dasar Cuckoo adalah sebagai berikut:

# cuckoo submit --package exe --options argument=dosometaskSetelah analisis selesai, sejumlah file dapat dilihat di direktori “CWD/penyimpanan/analisis,” berisi hasil analisis pada sampel yang disediakan. File yang ada di direktori ini meliputi:

- Analisis.catatan: Berisi hasil proses selama waktu analisis, seperti kesalahan runtime, pembuatan file, dll.

- Penyimpanan.membuang: Berisi analisis dump memori penuh.

- Membuang.pcap: Berisi dump jaringan yang dibuat oleh tcpdump.

- File: Berisi setiap file tempat malware bekerja atau terpengaruh.

- Dump_sorted.pcap: Berisi bentuk dump yang mudah dimengerti.file pcap untuk mencari aliran TCP.

- Log: Berisi semua log yang dibuat.

- Tembakan: Berisi snapshot desktop selama pemrosesan malware atau selama malware berjalan di sistem Cuckoo.

- Tlsmaster.txt: Berisi rahasia master TLS yang tertangkap selama eksekusi malware.

Kesimpulan

Ada persepsi umum bahwa Linux bebas virus, atau kemungkinan mendapatkan malware di OS ini sangat jarang. Lebih dari separuh server web berbasis Linux atau Unix. Dengan begitu banyak sistem Linux yang melayani situs web dan lalu lintas internet lainnya, penyerang melihat vektor serangan besar dalam malware untuk sistem Linux. Jadi, bahkan penggunaan mesin AntiVirus setiap hari tidak akan cukup. Untuk mempertahankan diri dari ancaman malware, ada banyak Antivirus dan solusi keamanan titik akhir yang tersedia. Tetapi untuk menganalisis malware secara manual, REMnux dan Cuckoo Sandbox adalah pilihan terbaik yang tersedia. REMnux menyediakan berbagai alat dalam sistem distribusi yang ringan dan mudah dipasang yang akan sangat bagus untuk penyelidik forensik mana pun dalam menganalisis file berbahaya dari semua jenis untuk malware. Beberapa alat yang sangat berguna sudah dijelaskan secara rinci, tetapi tidak semua yang dimiliki REMnux, ini hanyalah puncak gunung es. Beberapa alat yang paling berguna dalam sistem distribusi REMnux meliputi:

Untuk memahami perilaku program pihak ketiga yang mencurigakan, tidak tepercaya, alat ini harus dijalankan di lingkungan yang aman dan realistis, seperti Kotak Pasir Cuckoo, sehingga kerusakan tidak dapat dilakukan pada sistem operasi host.

Menggunakan kontrol jaringan dan teknik pengerasan sistem memberikan lapisan keamanan ekstra ke sistem. Respon insiden atau teknik investigasi forensik digital juga harus ditingkatkan secara berkala untuk mengatasi ancaman malware ke sistem Anda.

Phenquestions

Phenquestions