Program telnet, yang bukan merupakan protokol Telnet, dapat berguna untuk menguji status port yang merupakan fungsionalitas yang dijelaskan oleh tutorial ini. Alasan mengapa protokol ini berguna untuk terhubung ke protokol yang berbeda seperti POP adalah karena kedua protokol tersebut mendukung teks biasa (yang merupakan masalah utama mereka dan mengapa layanan tersebut tidak boleh digunakan).

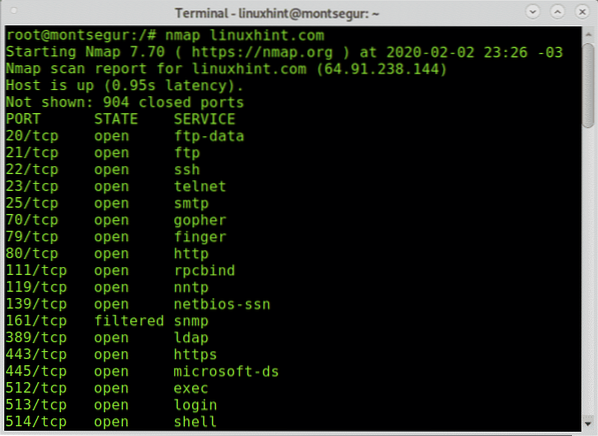

Memeriksa port sebelum memulai:

Sebelum memulai dengan telnet, mari kita periksa dengan Nmap beberapa port pada target sampel (linuxhint.com).

#nmap linuxhint.com

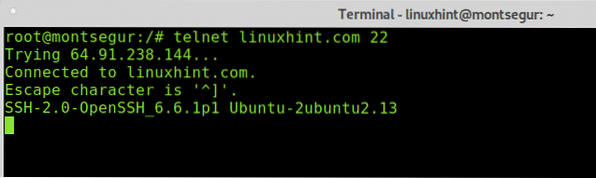

Memulai Telnet ke port tertentu untuk tujuan pengujian:

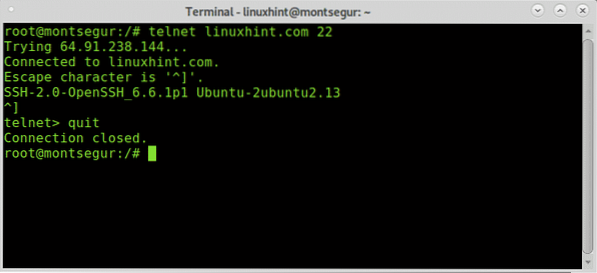

Setelah kita belajar tentang port terbuka, kita bisa mulai meluncurkan tes, mari kita coba port 22 (ssh), di konsol tulis “telnet

Seperti yang Anda lihat pada contoh di bawah ini, output mengatakan saya terhubung ke linuxhint.com, oleh karena itu port terbuka.

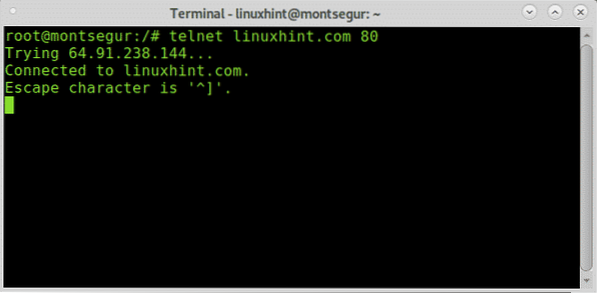

Mari kita coba hal yang sama pada port 80 (http):

#telnet linuxhint.com 80

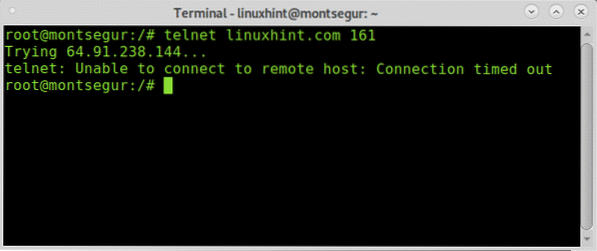

Outputnya mirip dengan port 80, sekarang mari kita coba port 161 yang menurut Nmap difilter:

#telnet linuxhint.com 161

Seperti yang Anda lihat, port yang difilter tidak mengizinkan koneksi dibuat dengan mengembalikan kesalahan waktu habis.

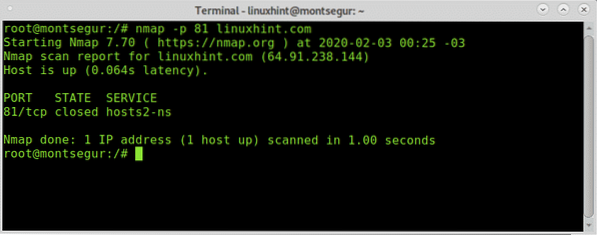

Sekarang mari kita coba Telnet terhadap port yang tertutup (tidak terfilter), untuk contoh ini saya akan menggunakan port 81. Karena Nmap tidak melaporkan port yang ditutup sebelum melanjutkan, saya akan mengonfirmasi bahwa port tersebut ditutup, dengan memindai port tertentu menggunakan flag -p:

#nmap -p 81 linuxhint.com

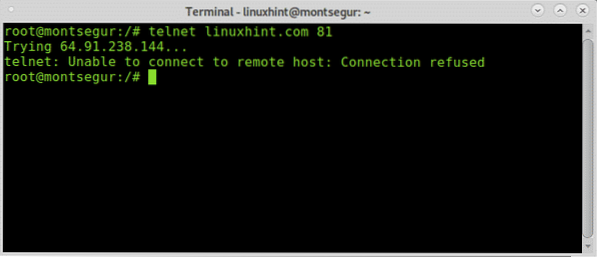

Setelah dikonfirmasi port ditutup, mari kita uji dengan Telnet:

#telnet linuxhint.com 81

Seperti yang Anda lihat, koneksi tidak dibuat dan kesalahannya berbeda dengan port yang difilter yang menunjukkan "Koneksi ditolak".

Untuk menutup koneksi yang telah dibuat, Anda dapat menekan CTRL+] dan Anda akan melihat prompt:

telp>Kemudian ketik “berhenti” dan tekan MEMASUKKAN.

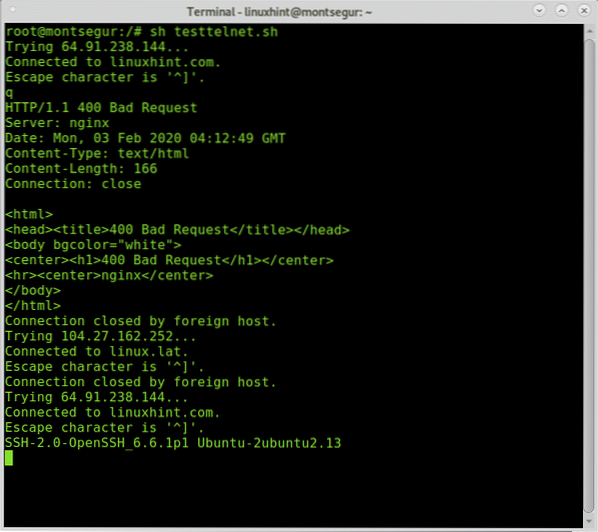

Di Linux Anda dapat dengan mudah menulis skrip shell kecil untuk terhubung melalui telnet dengan target dan port yang berbeda.

Buka nano dan buat file bernama multipletelnet.sh dengan konten berikut di dalamnya:

#! /bin/bash #Baris tanpa komentar pertama akan terhubung ke linuxhint.com melalui port $ telnet linuxhint.com 80 #Baris tanpa komentar kedua akan terhubung ke linux.lat melalui ssh. telnet linux.lat 22 #Baris tanpa komentar ketiga akan terhubung ke linuxhint.com melalui ssh telnet linuxhint.com 22

Koneksi hanya dimulai setelah sebelumnya ditutup, Anda dapat menutup koneksi dengan melewatkan karakter apa pun, Pada contoh di atas saya melewati "q".

Namun, jika Anda ingin menguji banyak port dan target secara bersamaan, Telnet bukanlah pilihan terbaik, karena Anda memiliki Nmap dan alat serupa

Tentang Telnet:

Seperti yang dikatakan sebelumnya, Telnet adalah protokol tidak terenkripsi yang rentan terhadap sniffer, penyerang mana pun dapat mencegat komunikasi antara klien dan server dalam teks biasa yang mengakses informasi yang masuk akal seperti kata sandi.

Kurangnya metode otentikasi juga memungkinkan penyerang untuk memodifikasi paket yang dikirim antara dua node.

Karena itu Telnet dengan cepat digantikan oleh SSH (Secure Shell) yang menyediakan berbagai metode otentikasi dan juga mengenkripsi seluruh komunikasi antar node.

Bonus: menguji port tertentu untuk kemungkinan kerentanan dengan Nmap:

Dengan Nmap kita dapat melakukan jauh lebih banyak daripada dengan Telnet, kita dapat mempelajari versi program yang berjalan di belakang port dan kita bahkan dapat menguji kerentanannya.

Memindai port tertentu untuk menemukan kerentanan pada layanan:

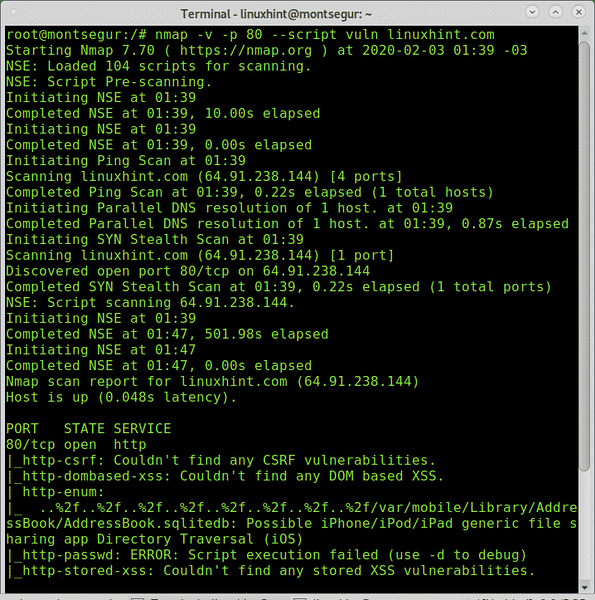

Contoh berikut menunjukkan pemindaian terhadap port 80 dari linuxhint.com memanggil vuln skrip Nmap NSE untuk menguji serangan skrip mencari kerentanan:

# nmap -v -p 80 --script vuln linuxhint.com

Seperti yang Anda lihat, karena ini adalah LinuxHint.com server tidak ada kerentanan yang ditemukan.

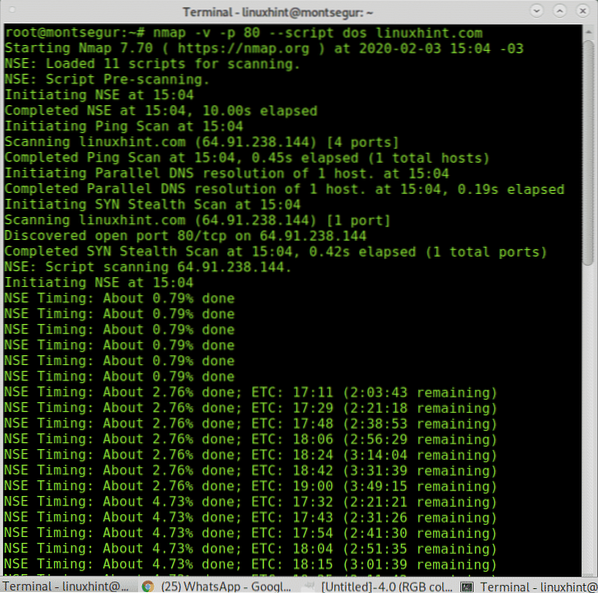

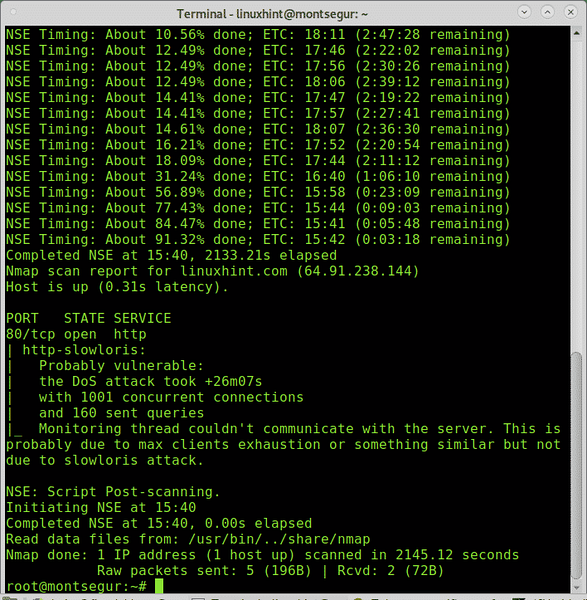

Dimungkinkan untuk memindai port tertentu untuk kerentanan tertentu; contoh berikut menunjukkan cara memindai port menggunakan Nmap untuk menemukan kerentanan DOS:

# nmap -v -p 80 --script dos linuxhint.com

Seperti yang Anda lihat, Nmap menemukan kemungkinan kerentanan (dalam kasus ini positif palsu).

Anda dapat menemukan banyak tutorial berkualitas tinggi dengan teknik pemindaian port yang berbeda di https://linuxhint.com/?s=pindai+port.

Saya harap Anda menemukan tutorial ini di Telnet ke port tertentu untuk tujuan pengujian berguna. Ikuti terus LinuxHint untuk tips dan pembaruan lainnya tentang Linux dan jaringan

Phenquestions

Phenquestions