Menyiapkan SCP dan SSH:

Anda perlu menjalankan langkah-langkah konfigurasi berikut untuk melakukan operasi SCP dan SSH dari localhost ke aset cloud jarak jauh:

Menginstal Agen Manajer Sistem AWS pada instans EC2:

Apa itu agen SSM??

Agen SSM perangkat lunak Amazon dapat diinstal dan dikonfigurasi pada instans EC2, mesin virtual, atau server di tempat. Agen SSM memungkinkan Manajer Sistem untuk memperbarui, mengontrol, dan menyesuaikan alat-alat ini. Agen menangani permintaan dari layanan AWS Cloud System Manager, menjalankannya seperti yang ditentukan dalam permintaan, dan mentransfer status dan informasi eksekusi kembali ke layanan Device Manager menggunakan Amazon Message Delivery Service. Jika Anda melacak lalu lintas, Anda dapat melihat instans Amazon EC2 dan server di tempat atau Mesin Virtual di sistem hibrid Anda, berinteraksi dengan titik akhir pesan EC2.

Menginstal agen SSM:

SSM Agent diinstal pada beberapa instans EC2 dan Amazon System Images (AMI) secara default seperti Amazon Linux, Amazon Linux 2, Ubuntu 16, Ubuntu 18 dan 20, dan AMI yang dioptimalkan Amazon 2 ECS. Selain itu, Anda dapat menginstal SSM secara manual dari wilayah AWS mana pun.

Untuk menginstalnya di Amazon Linux, pertama-tama, unduh penginstal agen SSM dan kemudian jalankan menggunakan perintah berikut:

[dilindungi email]:~$ sudo yum install -y https://s3.wilayah.amazonaw.com/amazon-ssm-region/latest/linux_amd64/amazon-ssm-agent.rpmDalam perintah di atas, “wilayah" mencerminkan Pengidentifikasi Wilayah AWS yang disediakan oleh Manajer Sistem. Jika Anda tidak dapat mengunduhnya dari wilayah yang Anda tentukan, gunakan URL global i.e

[dilindungi email]:~$ sudo yum install -y https://s3.amazonaw.com/ec2-downloads-windows/SSMAgent/latest/linux_amd64/amazon-ssm-agent.rpmSetelah instalasi, konfirmasi apakah agen berjalan atau tidak dengan perintah berikut:

[dilindungi email]:~$ sudo status amazon-ssm-agentJika perintah di atas menunjukkan bahwa amazon-ssm-agent dihentikan, coba perintah ini:

[dilindungi email]:~$ sudo start amazon-ssm-agent[dilindungi email]:~$ sudo status amazon-ssm-agent

Membuat Profil instans IAM:

Secara default, AWS Systems Manager tidak memiliki otorisasi untuk melakukan tindakan pada instans Anda. Anda harus mengizinkan akses dengan menggunakan AWS Identity and Access Management Instant Profile (IAM). Saat peluncuran, wadah mentransfer data posisi IAM ke instans Amazon EC2 disebut profil instans. Kondisi ini mencakup persetujuan pada semua kemampuan AWS Systems Manager. Jika Anda menggunakan kemampuan Manajer Sistem, seperti perintah Jalankan, profil instans dengan izin dasar yang diperlukan untuk Manajer Sesi sudah dapat dilampirkan ke instans Anda. Jika instans Anda sudah terhubung ke profil instans yang menyertakan Kebijakan Terkelola AWS AmazonSSMManagedInstanceCore, izin Manajer Sesi yang sesuai sudah dikeluarkan. Namun, dalam kasus tertentu, izin mungkin harus diubah untuk menambahkan izin manajer sesi ke profil instan. Pertama-tama, buka konsol IAM dengan masuk ke konsol manajemen AWS. Sekarang klik pada "Peran” opsi di bilah navigasi. Di sini pilih nama posisi yang akan dimasukkan dalam kebijakan. Di tab Izin, pilih untuk Tambahkan kebijakan sebaris yang terletak di bagian bawah halaman. Klik pada tab JSON dan ganti konten yang sudah berjalan dengan yang berikut:

"Versi": "2012-10-17",

"Pernyataan": [

"Efek": "Izinkan",

"Aksi": [

"ssmmessages:CreateControlChannel",

"ssmmessages:CreateDataChannel",

"ssmmessages:OpenControlChannel",

"ssmmessages:OpenDataChannel"

],

"Sumber": "*"

,

"Efek": "Izinkan",

"Aksi": [

"s3:GetEncryptionConfiguration"

],

"Sumber": "*"

,

"Efek": "Izinkan",

"Aksi": [

"kms: Dekripsi"

],

"Sumber daya": "nama-kunci"

]

Setelah mengganti konten, klik Kebijakan Tinjau. Di halaman ini, masukkan nama kebijakan sebaris seperti SessionManagerPermissions di bawah opsi Nama. Setelah melakukan ini, pilih opsi Buat Kebijakan.

Memperbarui Antarmuka Baris Perintah:

Untuk mengunduh AWS CLI versi 2 dari baris perintah Linux, pertama-tama unduh file instalasi menggunakan perintah curl:

[dilindungi email]:~$ curl "https://awscli.amazonaw.com/awscli-exe-linux-x86_64.zip" -o "awscliv2.zip"Buka zip penginstal menggunakan perintah ini:

[dilindungi email]:~$ unzip awscliv2.zipUntuk memastikan bahwa pemutakhiran diaktifkan di tempat yang sama dengan AWS CLI versi 2 yang sudah diinstal, temukan symlink yang ada, menggunakan perintah which, dan direktori instalasi menggunakan perintah ls seperti ini:

[dilindungi email]:~$ yang aws[dilindungi email]:~$ ls -l /usr/local/bin/aws

Buat perintah instal menggunakan symlink dan informasi direktori ini, lalu konfirmasikan instalasi menggunakan perintah di bawah ini:

[dilindungi email]:~$ sudo ./aws/install --bin-dir /usr/local/bin --install-dir /usr/local/aws-cli --update[dilindungi email]:~$ aws --version

Menginstal Plugin Manajer Sesi:

Instal plugin Session Manager di komputer lokal Anda jika Anda ingin menggunakan AWS CLI untuk memulai dan mengakhiri sesi. Untuk menginstal plugin ini di Linux, pertama, unduh paket RPM lalu instal menggunakan urutan perintah berikut:

[dilindungi email]:~$ curl "https://s3.amazonaw.com/session-manager-downloads/plugin/latest/linux_64bit/session-manager-plugin.rpm" -o "pengelola sesi-plugin.rpm"[dilindungi email]:~$ sudo yum install -y session-manager-plugin. rpm

Setelah menginstal paket, Anda dapat mengonfirmasi apakah plugin berhasil diinstal atau tidak menggunakan perintah berikut:

[dilindungi email]:~$ session-manager-pluginATAU

[dilindungi email]:~$ aws ssm start-session --target id-of-an-instance-you-have-permissions-to-accessMemperbarui file konfigurasi SSH host lokal:

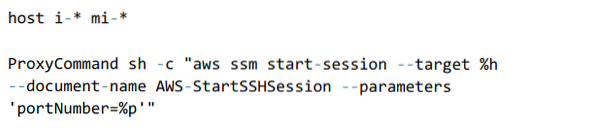

Ubah file konfigurasi SSH untuk mengizinkan perintah proxy memulai sesi Manajer Sesi dan meneruskan semua data melalui koneksi. Tambahkan kode ini ke file konfigurasi SSH mondar-mandir di “~/.ssh/konfigurasi”:

Menggunakan SCP dan SSH:

Sekarang Anda akan siap untuk mengirimkan koneksi SSH dan SCP dengan properti cloud Anda secara langsung dari PC terdekat Anda setelah langkah-langkah yang disebutkan sebelumnya selesai.

Dapatkan instance-id aset cloud. Ini dapat dicapai melalui konsol manajemen AWS atau perintah berikut:

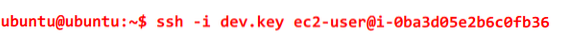

[dilindungi email]:~$ aws ec2 mendeskripsikan-instanceSSH dapat dijalankan seperti biasa dengan menggunakan instance-id sebagai nama host, dan baris perintah SSH beralih seperti ini:

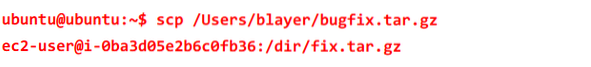

Sekarang file dapat ditransfer dengan mudah ke mesin jarak jauh tanpa memerlukan tahap perantara, menggunakan SCP.

Kesimpulan:

Pengguna telah mengandalkan firewall selama bertahun-tahun untuk mengakses konten cloud dengan aman, tetapi opsi ini memiliki masalah enkripsi dan overhead manajemen. Sementara infrastruktur tanpa perubahan adalah tujuan yang ideal karena berbagai alasan, dalam kasus tertentu, membuat atau memelihara sistem langsung perlu menyalin patch atau data lain ke instans langsung, dan banyak yang akan berakhir dengan kebutuhan untuk mendapatkan atau menyesuaikan sistem yang berjalan langsung. Manajer Sesi AWS Systems Manager mengizinkan kemampuan ini tanpa pintu masuk firewall tambahan dan kebutuhan akan solusi eksternal seperti penggunaan S3 menengah.

Phenquestions

Phenquestions