Nmap

Network Mapper, umumnya digunakan sebagai Nmap, adalah alat sumber terbuka dan gratis untuk pemindaian Jaringan dan Port. Ia juga mahir dalam banyak teknik pengumpulan informasi aktif lainnya. Nmap sejauh ini merupakan alat pengumpulan informasi yang paling banyak digunakan oleh penguji penetrasi. Ini adalah alat berbasis CLI, tetapi juga memiliki versi berbasis GUI di pasar bernama Zenmap. Itu pernah menjadi alat "Hanya Unix" tetapi sekarang mendukung banyak sistem operasi lain seperti Windows, FreeBSD, OpenBSD, Sun Solaris, dan banyak lainnya. Nmap sudah diinstal sebelumnya di distro pengujian penetrasi seperti Kali Linux dan Parrot OS. Itu juga dapat diinstal pada Sistem Operasi lain. Untuk melakukannya, cari Nmap di sini.

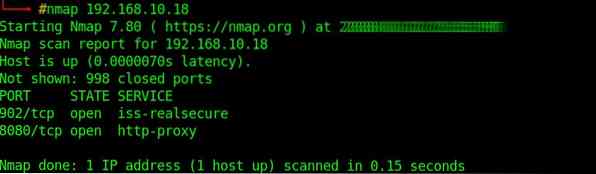

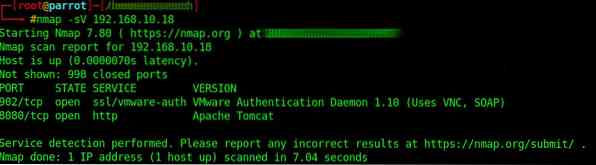

Gambar 1.1 menunjukkan kepada Anda pemindaian dan hasil normal. Pemindaian mengungkapkan port terbuka 902 dan 8080. Gambar 1.2 menunjukkan kepada Anda pemindaian layanan sederhana, yang memberi tahu layanan apa yang berjalan di port. Gambar 1.3 menunjukkan pemindaian skrip default. Skrip ini terkadang mengungkapkan informasi menarik yang dapat digunakan lebih lanjut di bagian lateral tes pena. Untuk opsi lainnya, ketik nmap di terminal, dan itu akan menunjukkan versi, penggunaan, dan semua opsi lain yang tersedia.

Gambar 1.1: Pemindaian Nmap sederhana

Gambar 1.2: Layanan Nmap/pemindaian versi

Gambar 1.3: Pemindaian skrip default

Tcpdump

Tcpdump adalah penganalisis paket jaringan data gratis yang bekerja pada antarmuka CLI. Ini memungkinkan pengguna untuk melihat, membaca, atau menangkap lalu lintas jaringan yang ditransmisikan melalui jaringan yang terhubung ke komputer. Awalnya ditulis pada tahun 1988 oleh empat pekerja di Lawrence Berkely Laboratory Network Research Group, itu diorganisir pada tahun 1999 oleh Michael Richardson dan Bill Fenner, yang menciptakan www.tcpdump.organisasi. Ia bekerja pada semua sistem operasi mirip Unix (Linux, Solaris, Semua BSD, macOS, SunSolaris, dll). Tcpdump versi windows disebut WinDump dan menggunakan WinPcap, alternatif windows untuk libpcap.

Untuk menginstal tcpdump:

$ sudo apt-get install tcpdumpPemakaian:

# tcpdump [ Opsi ] [ ekspresi ]Untuk detail opsi:

$tcpdump -hWireshark

Wireshark adalah penganalisis lalu lintas jaringan yang sangat interaktif. Seseorang dapat membuang dan menganalisis paket saat diterima. Awalnya dikembangkan oleh Gerald Combs pada tahun 1998 sebagai Ethereal, itu berganti nama menjadi Wireshark pada tahun 2006 karena masalah merek dagang. Wireshark juga menawarkan filter yang berbeda sehingga pengguna dapat menentukan jenis lalu lintas apa yang akan ditampilkan atau dibuang untuk analisis nanti. Wireshark dapat diunduh dari www.wireshark.org/#unduh. Ini tersedia di sebagian besar Sistem Operasi umum (Windows, Linux, macOS), dan sudah diinstal sebelumnya di sebagian besar distro penetrasi seperti Kali Linux dan Parrot OS.

Wireshark adalah alat yang ampuh dan membutuhkan pemahaman yang baik tentang jaringan dasar. Ini mengubah lalu lintas menjadi format yang dapat dengan mudah dibaca manusia. Ini dapat membantu pengguna memecahkan masalah latensi, paket yang hilang, atau bahkan upaya peretasan terhadap organisasi Anda. Selain itu, mendukung hingga dua ribu protokol jaringan. Seseorang mungkin tidak dapat menggunakan semuanya karena lalu lintas umum terdiri dari paket UDP, TCP, DNS, dan ICMP.

Sebuah peta

Aplikasi Mapper (juga sebuah peta), seperti namanya, adalah alat untuk memetakan aplikasi pada port terbuka pada perangkat. Ini adalah alat generasi berikutnya yang dapat menemukan aplikasi dan proses bahkan ketika mereka tidak berjalan di port konvensional mereka. Misalnya, jika server web berjalan pada port 1337 alih-alih port standar 80, amap dapat menemukan ini. Amap hadir dengan dua modul terkemuka. Pertama, amaprap dapat mengirim data tiruan ke port untuk menghasilkan semacam respons dari port target, yang nantinya dapat digunakan untuk analisis lebih lanjut. Kedua, amap memiliki modul inti, yaitu Aplikasi Pemeta (sebuah peta).

Penggunaan peta:

$ amap -hamap v5.4 (c) 2011 oleh van Hauser

Sintaks: amap [Mode [-A|-B|-P]] [Options] [TARGET PORT [port]… ]

Mode:

-A (Default) Mengirim pemicu dan menganalisis respons (Aplikasi Peta)

-B Ambil spanduk HANYA; jangan kirim pemicu

-P Pemindai port koneksi lengkap

Pilihan:

-1 Cepat! Kirim pemicu ke port hingga identifikasi pertama

-6 Gunakan IPv6 alih-alih IPv4

-b Cetak spanduk tanggapan ASCII

-i FILE file output yang dapat dibaca mesin untuk membaca port dari

-u Tentukan port UDP pada baris perintah (default: TCP)

-R JANGAN mengidentifikasi layanan RPC

-H JANGAN mengirim pemicu aplikasi yang berpotensi berbahaya

-U JANGAN membuang tanggapan yang tidak dikenal

-d Buang semua tanggapan

-v Modus verbose; gunakan dua kali atau lebih untuk lebih banyak verbositas

-q Jangan laporkan port yang ditutup dan jangan cetak sebagai tidak dikenal

-o FILE [-m] Tulis output ke file FILE; -m menciptakan output yang dapat dibaca mesin

-c KONTRA Membuat koneksi paralel (default 32, maks 256)

-C RETRIES Jumlah koneksi ulang pada waktu koneksi habis (default 3)

-T SEC Connect timeout pada upaya koneksi dalam hitungan detik (default 5)

-t Respons SEC menunggu waktu habis dalam hitungan detik (default 5)

-p PROTO Kirim pemicu ke protokol ini HANYA (mis.g. FTP)

TARGET PORT Alamat target dan port yang akan dipindai (tambahan ke -i)

Gambar 4.1 Contoh pemindaian peta

p0f

p0f adalah kependekan dari “pasif HAIS fingerprinting” (A nol digunakan sebagai pengganti O). Ini adalah pemindai pasif yang dapat mengidentifikasi sistem dari jarak jauh. p0f menggunakan teknik sidik jari untuk menganalisis paket TCP/IP dan untuk menentukan konfigurasi yang berbeda termasuk sistem operasi host. Ia memiliki kemampuan untuk melakukan proses ini secara pasif tanpa menghasilkan lalu lintas yang mencurigakan. p0f juga dapat membaca file pcap.

Pemakaian:

# p0f [Opsi] [aturan filter]

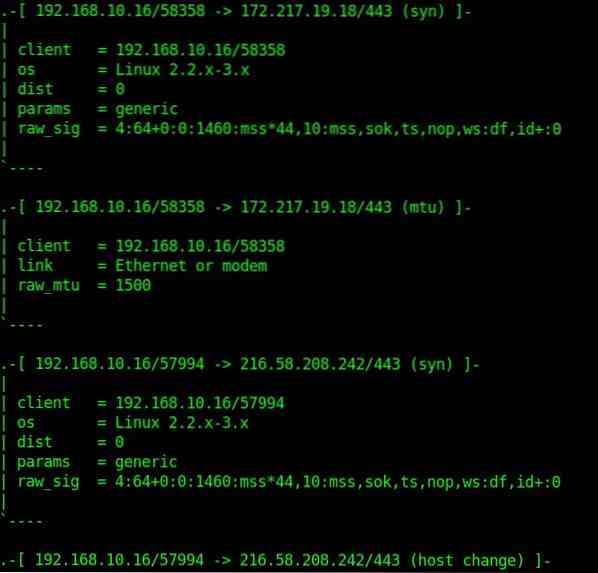

Gambar 5.1 Contoh keluaran p0f

Tuan rumah harus terhubung ke jaringan Anda (secara spontan atau diinduksi) atau terhubung ke beberapa entitas di jaringan Anda dengan beberapa cara standar (penjelajahan web, dll.) Tuan rumah dapat menerima atau menolak koneksi. Metode ini dapat melihat melalui firewall paket dan tidak terikat oleh batasan sidik jari aktif. Sidik jari OS pasif terutama digunakan untuk profil penyerang, profil pengunjung, profil pelanggan/pengguna, pengujian penetrasi, dll.

Penghentian

Pengintaian atau Pengumpulan Informasi adalah langkah pertama dalam uji penetrasi apa pun. Ini adalah bagian penting dari proses. Memulai tes penetrasi tanpa pengintaian yang layak seperti pergi berperang tanpa mengetahui di mana dan siapa yang Anda lawan. Seperti biasa, ada dunia alat pengintaian yang luar biasa selain yang ada di atas. Semua berkat komunitas open-source dan keamanan siber yang luar biasa!

Selamat Rekon! 🙂

Phenquestions

Phenquestions