Pentingnya dan Permintaan Keamanan Siber:

Pertama-tama, kita perlu mengetahui pentingnya keamanan siber dan saya ingin Anda tahu bahwa dengan setiap kemajuan teknologi informasi, yang hampir setiap hari, muncul masalah keamanan dengannya. Kekhawatiran ini meningkatkan permintaan dan kebutuhan akan profesional Keamanan Informasi di dunia keamanan. Dan inilah seberapa cepat industri keamanan siber berkembang. Jika Anda berencana untuk bergabung dengan keamanan siber, Anda akan senang mengetahui bahwa tingkat pengangguran di bidang ini adalah 0% dan tingkat pengangguran ini akan bertahan di tahun-tahun mendatang juga. Juga, Cybersecurity Ventures, peneliti dan penerbit keamanan dunia maya terkemuka, telah memperkirakan bahwa akan ada 3.5 juta lowongan pekerjaan keamanan siber pada tahun 2021.

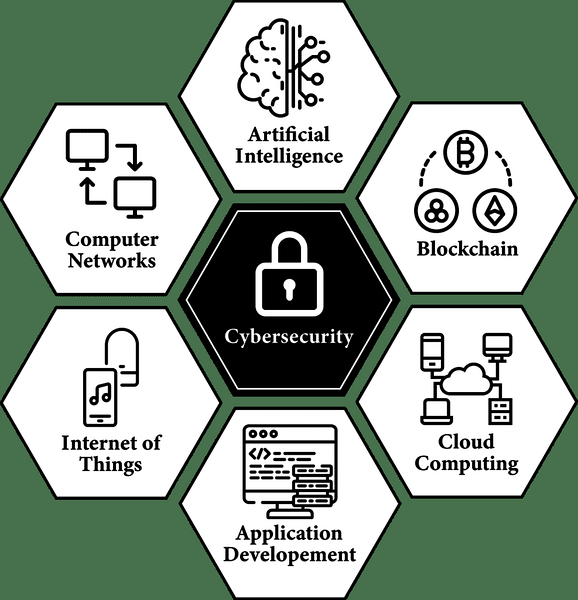

Di mana Keamanan Siber Berlaku?

Sebagian besar Anda akan mendengar banyak nama berbeda untuk bidang ini seperti Keamanan Informasi, Keamanan Siber, atau Peretasan Etis, tetapi semua ini kurang lebih memiliki arti yang sama. Keamanan bukan hanya bidang yang terkait dengan satu atau lebih perspektif teknologi tetapi merupakan bagian vital dan integral dari setiap fenomena teknologi mulai dari yang paling inovatif seperti Artificial Intelligence (AI), Cloud Computing, Blockchain, Internet of Things (IoT) hingga yang paling tradisional seperti Jaringan Komputer, Perancangan dan Pengembangan Aplikasi. Dan secara khusus penting untuk teknologi ini karena tanpa keamanannya masing-masing dari mereka akan runtuh dan menjadi bencana alih-alih menjadi fasilitator.

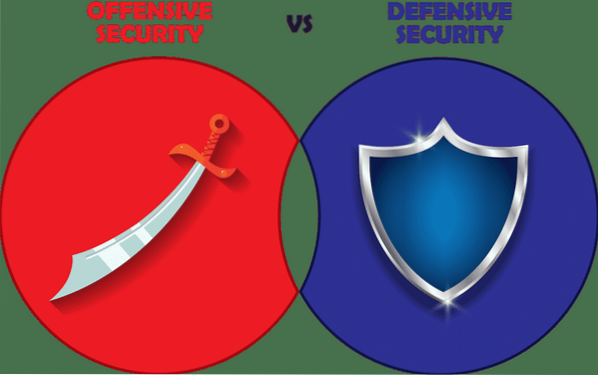

Peretasan Etis:

Tindakan menyerang atau mempertahankan aset perusahaan untuk kebaikan perusahaan sendiri atau untuk menilai keamanannya, disebut peretasan etis. Meskipun ada peretas yang meretas atau menyerang secara tidak etis untuk motif mereka sendiri dan dengan maksud mengganggu, namun di sini kita hanya akan membahas peretas etis, yang menguji keamanan dan keselamatan perusahaan untuk mereka dan ini bekerja dengan cara etis untuk peningkatan keamanan klien mereka. Peretas Etis ini, berdasarkan peran, dibagi menjadi dua kategori utama, yaitu:.e., Keamanan Ofensif dan Keamanan Defensif, dan kategori ini bekerja dengan cara yang berlawanan untuk menantang pekerjaan masing-masing untuk memberikan dan menjaga keamanan maksimum.

Keamanan Serangan:

Keamanan ofensif mengacu pada penggunaan teknik proaktif dan menyerang untuk melewati keamanan perusahaan untuk menilai keamanan perusahaan itu. Seorang profesional keamanan ofensif menyerang aset kliennya secara real time seperti peretas yang tidak etis tetapi dengan persetujuan dan sesuai dengan kondisi kliennya yang menjadikannya etis. Kategori tim keamanan ini juga disebut sebagai Tim Merah dan orang-orang yang mempraktikkannya, secara individu atau kelompok, disebut sebagai Tim Merah atau Penguji Penetrasi. Berikut ini adalah beberapa jenis tugas yang berbeda untuk profesional keamanan ofensif:

Pengujian Penetrasi atau Analisis Kerentanan:

Pengujian penetrasi atau analisis kerentanan berarti secara aktif mencari eksploitasi yang ada di perusahaan dengan mencoba dan menyerang dengan semua cara yang berbeda dan melihat apakah penyerang sebenarnya dapat mengkompromikan atau melanggar kerahasiaan, integritas, atau ketersediaannya. Selanjutnya, jika ada kerentanan yang ditemukan, mereka harus dilaporkan oleh Tim Merah dan solusi juga disarankan untuk kerentanan tersebut. Sebagian besar perusahaan mempekerjakan peretas etis atau mendaftarkan diri mereka dalam program hadiah bug untuk menguji platform dan layanan mereka dan peretas ini dibayar sebagai imbalan untuk menemukan, melaporkan, dan tidak mengungkapkan kepada publik kerentanan tersebut sebelum ditambal.

Pengkodean Perangkat Lunak Jahat:

Malware mengacu pada perangkat lunak berbahaya. Perangkat lunak berbahaya ini dapat multi-tujuan tergantung pada pembuatnya tetapi motif utamanya adalah untuk menyebabkan kerusakan. Malware ini dapat memberikan jalan bagi penyerang untuk mengeksekusi instruksi otomatis pada target. Salah satu cara perlindungan dari malware ini adalah sistem anti-malware dan anti-virus. Red Teamer juga berperan dalam mengembangkan dan menguji malware untuk penilaian sistem anti-malware dan anti-virus yang terpasang di perusahaan.

Pengembangan Alat Pengujian Penetrasi:

Beberapa tugas tim merah dapat diotomatisasi dengan mengembangkan alat untuk teknik menyerang. Tim merah juga mengembangkan alat dan perangkat lunak ini yang mengotomatiskan tugas pengujian kerentanan mereka dan juga membuat mereka hemat waktu dan biaya. Orang lain mungkin menggunakan alat pengujian penetrasi ini juga untuk penilaian keamanan.

Keamanan Pertahanan:

Di sisi lain, keamanan defensif adalah untuk menyediakan dan meningkatkan keamanan dengan menggunakan pendekatan reaktif dan defensif. Pekerjaan keamanan defensif lebih beragam dibandingkan dengan keamanan ofensif karena mereka harus tetap melihat setiap aspek dari mana penyerang dapat menyerang sedangkan tim penyerang atau penyerang dapat menggunakan sejumlah metode untuk menyerang. Ini juga disebut sebagai Tim Biru atau Pusat Operasi Keamanan (SOC) dan orang-orang yang mempraktikkannya disebut sebagai Tim Biru atau insinyur SOC. Tugas untuk Tim Biru meliputi:

Pemantauan Keamanan:

Pemantauan Keamanan berarti mengelola dan memantau keamanan organisasi atau perusahaan dan untuk memastikan bahwa layanan digunakan dengan benar dan tepat oleh pengguna yang dituju. Ini biasanya mencakup pemantauan perilaku dan aktivitas pengguna untuk aplikasi dan layanan. Tim biru yang melakukan pekerjaan ini sering disebut analis keamanan atau analis SOC.

Perburuan Ancaman:

Secara aktif menemukan dan berburu ancaman di dalam jaringan sendiri yang mungkin telah membahayakannya, dikenal sebagai perburuan ancaman. Ini biasanya dilakukan untuk penyerang diam seperti Grup Advanced Persistent Threat (APT), yang tidak terlihat seperti penyerang biasa. Dalam proses perburuan ancaman, kelompok penyerang ini secara aktif dicari di jaringan.

Tanggapan Insiden:

Seperti namanya, operasi respons insiden dilakukan setiap kali penyerang secara aktif mencoba atau sudah entah bagaimana melanggar keamanan perusahaan, yang merupakan respons untuk meminimalkan dan mengurangi serangan itu dan menyelamatkan data dan integritas perusahaan agar tidak hilang atau bocor.

Forensik:

Setiap kali sebuah perusahaan dilanggar, forensik dilakukan untuk mengekstrak artefak dan informasi tentang pelanggaran tersebut. Artefak ini meliputi informasi tentang bagaimana penyerang menyerang, bagaimana serangan itu bisa berhasil, siapa penyerangnya, apa motif penyerangnya, berapa banyak data yang bocor atau hilang, bagaimana memulihkan data yang hilang itu, ada kerentanan atau kesalahan manusia dan semua artefak yang dapat membantu perusahaan setelah pelanggaran after. Forensik ini dapat berguna dalam menambal kelemahan saat ini, menemukan orang yang bertanggung jawab atas serangan tersebut atau untuk menyediakan intelijen sumber terbuka untuk membongkar dan menggagalkan serangan dan rencana penyerang di masa depan.

Pembalikan Malware:

Untuk mengonversi atau membalikkan file yang dapat dieksekusi atau biner ke beberapa kode sumber bahasa pemrograman yang dapat ditafsirkan manusia dan kemudian mencoba memahami cara kerja dan tujuan malware dan kemudian menemukan jalan keluar untuk membantu dalam forensik, pintu belakang, identifikasi penyerang atau informasi lain yang mungkin berguna, dikatakan sebagai pembalikan malware.

Pengembangan Aplikasi yang Aman:

Tim biru tidak hanya memantau dan mempertahankan keamanan untuk klien mereka, tetapi mereka juga membantu atau terkadang merancang sendiri arsitektur aplikasi dan mengembangkannya dengan tetap memperhatikan perspektif keamanannya, untuk menghindari mereka dari serangan.

Kesimpulan

Ini meringkas hampir semuanya secara singkat tentang pentingnya, ruang lingkup, dan permintaan yang tidak terpenuhi di bidang peretasan etis bersama dengan peran dan tugas berbagai jenis peretas etis. Semoga blog ini bermanfaat dan informatif.

Phenquestions

Phenquestions