Sistem Deteksi Intrusi dapat memperingatkan kita terhadap DDOS, brute force, eksploitasi, kebocoran data, dan banyak lagi, ini memonitor jaringan kita secara real time dan berinteraksi dengan kita dan dengan sistem kita saat kita memutuskan.

Di LinuxHint kami sebelumnya mendedikasikan dua tutorial Snort, Snort adalah salah satu Sistem Deteksi Intrusi terkemuka di pasar dan mungkin yang pertama. Artikelnya adalah Menginstal dan Menggunakan Sistem Deteksi Intrusi Snort untuk Melindungi Server dan Jaringan serta Mengonfigurasi Snort IDS dan Membuat Aturan.

Kali ini saya akan menunjukkan cara men-setup OSSEC. Server adalah inti dari perangkat lunak, berisi aturan, entri acara, dan kebijakan saat agen diinstal pada perangkat untuk dipantau. Agen mengirimkan log dan menginformasikan insiden ke server. Dalam tutorial ini kita hanya akan menginstal sisi server untuk memantau perangkat yang digunakan, server sudah berisi fungsi agen ke perangkat yang diinstal.

Instalasi OSSEC:

Pertama-tama jalankan:

apt instal libmariadb2Untuk paket Debian dan Ubuntu Anda dapat mengunduh OSSEC Server di https://updates.atomorp.com/channels/ossec/debian/pool/main/o/ossec-hids-server/

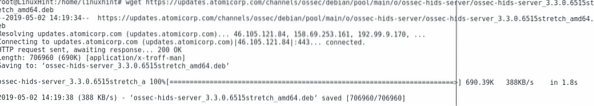

Untuk tutorial ini saya akan mengunduh versi saat ini dengan mengetik di konsol:

wget https://update.atomorp.com/channels/ossec/debian/pool/main/o/ossec-hids-server/ossec-hids-server_3.3.0.6515stretch_amd64.deb

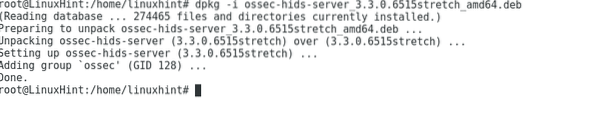

Lalu lari:

dpkg -i ossec-hids-server_3.3.0.6515stretch_amd64.deb

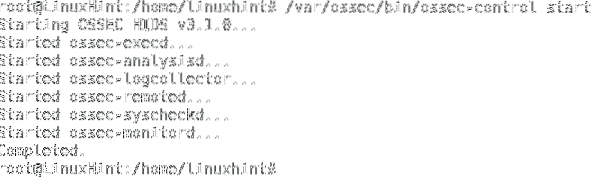

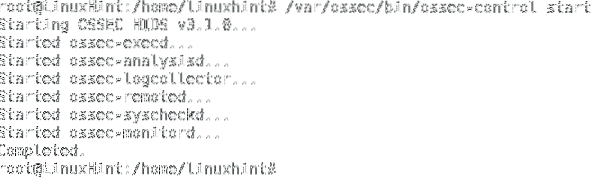

Mulai OSSEC dengan menjalankan:

/var/ossec/bin/ossec-kontrol mulai

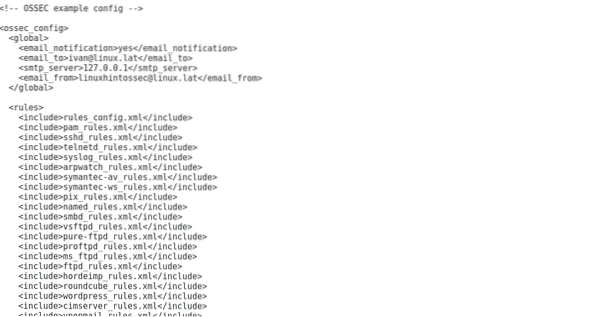

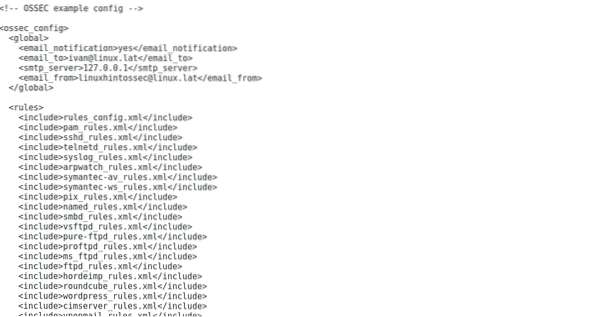

Secara default, penginstalan kami tidak mengaktifkan notifikasi email, untuk mengeditnya ketik

nano /var/ossec/etc/ossec.konfPerubahan

Untuk

Dan tambahkan:

tekan ctrl+x dan kamu untuk menyimpan dan keluar dan memulai OSSEC lagi:

/var/ossec/bin/ossec-kontrol mulai

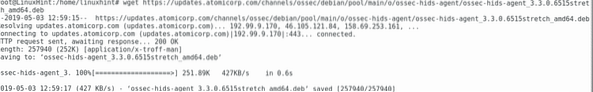

catatan: jika Anda ingin menginstal agen OSSEC pada jenis perangkat yang berbeda:

wget https://update.atomorp.com/channels/ossec/debian/pool/main/o/ossec-hids-agent/ossec-hids-agent_3.3.0.6515stretch_amd64.deb

dpkg -i ossec-hids-agent_3.3.0.6515stretch_amd64.deb

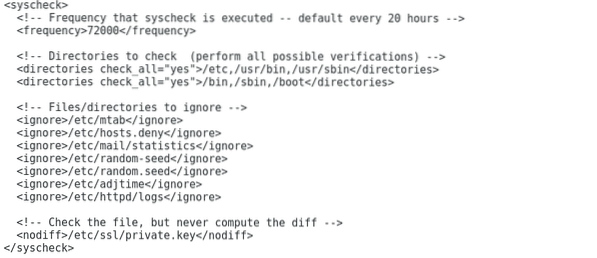

Sekali lagi mari kita periksa file konfigurasi untuk OSSEC

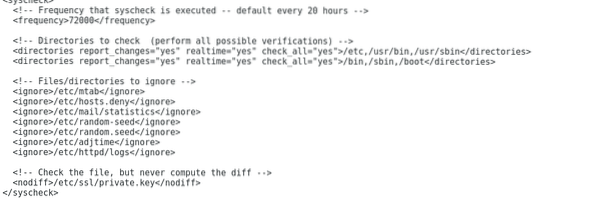

nano /var/ossec/etc/ossec.konf Gulir ke bawah untuk mencapai bagian Syscheck

Gulir ke bawah untuk mencapai bagian Syscheck

Di sini Anda dapat menentukan direktori yang diperiksa oleh OSSEC dan interval revisi. Kami juga dapat menentukan direktori dan file untuk diabaikan.

Untuk mengatur OSSEC untuk melaporkan acara secara real time, edit baris

Untuk

/usr/sbin

Untuk menambahkan direktori baru untuk OSSEC untuk memeriksa tambahkan baris:

Tutup nano dengan menekan CTRL+X dan kamu dan ketik:

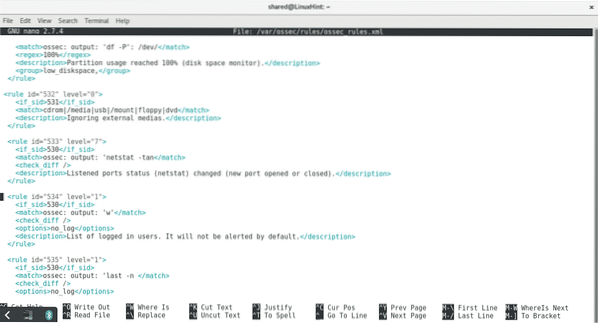

nano /var/ossec/rules/ossec_rules.xml

File ini berisi aturan OSSEC, level aturan akan menentukan respons sistem. Misalnya, secara default OSSEC hanya melaporkan peringatan level 7, jika ada aturan dengan level lebih rendah dari 7 dan Anda ingin mendapatkan informasi saat OSSEC mengidentifikasi insiden, edit nomor level untuk 7 atau lebih tinggi. Misalnya jika Anda ingin mendapatkan informasi saat host diblokir oleh Respons Aktif OSSEC, edit aturan berikut:

Untuk:

Alternatif yang lebih aman adalah dengan menambahkan aturan baru di akhir file yang menulis ulang aturan sebelumnya:

Sekarang kita telah menginstal OSSEC di tingkat lokal, pada tutorial berikutnya kita akan mempelajari lebih lanjut tentang aturan dan konfigurasi OSSEC.

Saya harap Anda menemukan tutorial ini berguna untuk memulai dengan OSSEC, terus ikuti LinuxHint.com untuk kiat dan pembaruan lainnya di Linux.

Phenquestions

Phenquestions