Serangan Rekayasa Sosial (dari perspektif peretasan) sangat mirip dengan melakukan pertunjukan sulap. Bedanya, di Social Engineering Attacks, ini adalah trik sulap yang hasilnya adalah akun perbankan, media sosial, email, bahkan akses ke komputer target. Siapa yang menciptakan sistem?? SEORANG MANUSIA. Melakukan Social Engineering Attack itu mudah, percayalah, itu sangat mudah. Tidak ada sistem yang aman. Manusia adalah sumber daya terbaik dan titik akhir dari kerentanan keamanan.

Pada artikel terakhir, saya melakukan demo penargetan akun Google, Kali Linux: Social Engineering Toolkit, ini adalah pelajaran lain untuk Anda.

Apakah kita memerlukan OS Pengujian Penetrasi tertentu untuk melakukan Serangan Rekayasa Sosial? Sebenarnya tidak, Social Engineering Attack itu fleksibel, alatnya, seperti Kali Linux hanyalah alat. Poin utama dari Social Engineering Attack adalah tentang "mendesain aliran serangan".

Dalam artikel Serangan Rekayasa Sosial terakhir kami mempelajari Serangan Rekayasa Sosial menggunakan "TRUST". Dan pada artikel ini kita akan belajar tentang “PERHATIAN”. Saya mendapat pelajaran ini dari "Raja Pencuri" Apollo Robbins. Latar belakangnya adalah pesulap yang terampil, pesulap jalanan. Anda bisa melihat acaranya di YouTube. Dia pernah menjelaskan di TED Talk, tentang cara mencuri sesuatu. Kemampuannya terutama, mempermainkan perhatian korban untuk mencopet barang-barang mereka, seperti jam tangan, dompet, uang, kartu, apa pun yang ada di saku korban, tanpa dikenali. Saya akan menunjukkan cara melakukan Social Engineering Attack untuk meretas akun Facebook seseorang menggunakan "TRUST" dan "ATTENTION". Kunci dengan "PERHATIAN" adalah terus berbicara cepat, dan mengajukan pertanyaan. Anda adalah pilot percakapan.

Skenario Serangan Rekayasa Sosial

Skenario ini melibatkan 2 aktor, John sebagai penyerang dan Bima sebagai korban. John akan menetapkan Bima sebagai target. Tujuan dari Social Engineering Attack di sini adalah, untuk mendapatkan akses ke akun Facebook korban. Alur serangan akan menggunakan pendekatan dan metode yang berbeda. John dan Bima adalah teman, mereka sering bertemu di kantin saat jam makan siang saat waktu istirahat di kantor mereka. John dan Bima bekerja di departemen yang berbeda, satu-satunya kesempatan mereka bertemu adalah saat makan siang di kantin can. Mereka sering bertemu dan berbicara satu sama lain sampai sekarang mereka adalah jodoh.

Suatu hari, John "orang jahat", bertekad untuk berlatih Social Engineering Attack menggunakan game "ATTENTION", yang saya sebutkan sebelumnya, dia terinspirasi oleh "The King of Thieves" Apollo Robbins. Dalam salah satu presentasinya, Robbins mengatakan bahwa kita memiliki dua mata, tetapi otak kita hanya bisa fokus pada satu hal. Kita bisa melakukan multitasking, tetapi tidak melakukan tugas yang berbeda secara bersamaan, melainkan kita hanya mengalihkan perhatian kita ke setiap tugas dengan cepat.

Pada awal hari, pada hari Senin, di kantor, seperti biasa John berada di kamarnya, duduk di mejanya. Dia berencana untuk mendapatkan strategi untuk meretas akun facebook temannya. Dia harus siap sebelum makan siang. Dia berpikir dan bertanya-tanya sambil duduk di mejanya.

Kemudian dia mengambil selembar kertas, duduk di kursinya, yang menghadap komputernya. Dia mengunjungi halaman Facebook untuk menemukan cara meretas akun seseorang.

LANGKAH 1: TEMUKAN JENDELA PEMULA a.k.Lubang

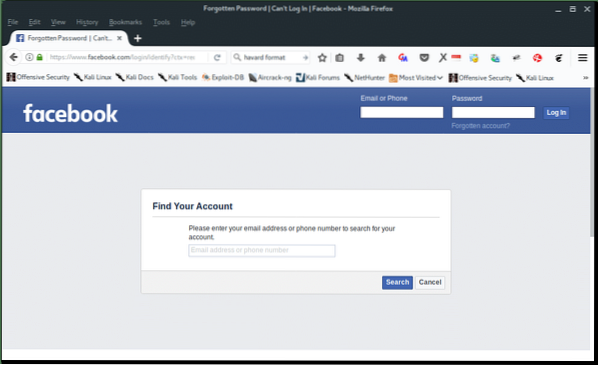

Di layar masuk, dia melihat tautan bernama "akun yang terlupakan", Di sini John akan menggunakan manfaat dari "akun yang terlupakan (pemulihan kata sandi)” fitur. Facebook telah melayani jendela awal kami di: “https://www.facebook.com/login/identifikasi?ctx = sembuh”.

Halamannya akan terlihat seperti ini:

Di lapangan "Temukan Akun Anda”, ada kalimat yang berbunyi, “Silakan masukkan alamat email atau nomor telepon Anda untuk mencari akun Anda”. Dari sini kita mendapatkan satu set jendela: alamat email mengacu pada “Akun email" dan nomor telepon mengacu pada "Ponsel" Telepon”. Jadi, John memiliki hipotesis bahwa, jika dia memiliki akun email atau ponsel korban, maka dia akan memiliki akses ke akun Facebook korban.

LANGKAH 2: ISI FORMULIR UNTUK MENGIDENTIFIKASI AKUN

Oke, dari sini John mulai berpikir dalam-dalam. Dia tidak tahu apa alamat email Bima, tapi dia menyimpan nomor telepon Bima di ponselnya. Ia lalu meraih ponselnya, dan mencari nomor ponsel Bima. Dan begitulah, dia menemukannya. Dia mulai mengetik nomor telepon Bima di kolom itu. Setelah itu dia menekan tombol "Cari". Gambar akan terlihat seperti ini:

Dia mengerti, dia menemukan nomor telepon Bima terhubung ke akun Facebook-nya. Dari sini, dia hanya memegang, dan tidak menekan tombol Terus tombol. Untuk saat ini, dia hanya memastikan bahwa nomor telepon ini terhubung ke akun Facebook korban, sehingga mendekati hipotesisnya.

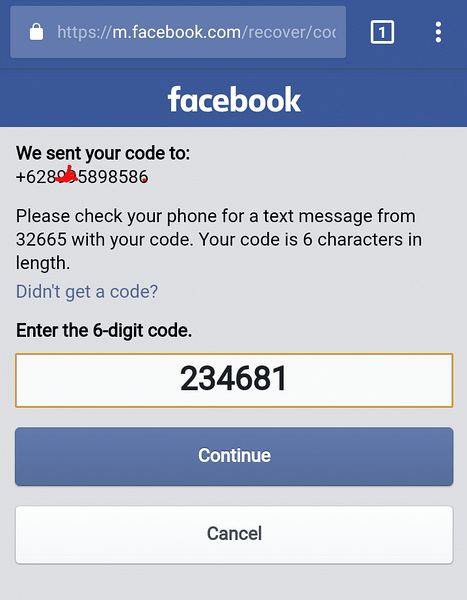

Apa yang sebenarnya dilakukan John, adalah melakukan pengintaian, atau Pengumpulan Informasi pada korban. Dari sini John memiliki informasi yang cukup, dan siap untuk mengeksekusi. Tapi, John akan menemui Bima di kantin, tidak mungkin John membawa komputernya, kan? Tidak masalah, dia punya solusi praktis, yaitu ponselnya sendiri. Jadi, sebelum dia bertemu Bima, dia mengulangi LANGKAH 1 dan 2 di browser Chrome di ponsel Android-nya. Ini akan terlihat seperti ini:

LANGKAH 3: TEMUI KORBAN

Baiklah, sekarang semuanya sudah diatur dan siap. Yang perlu John lakukan adalah ambil ponsel Bima, klik Terus tombol di ponselnya, baca pesan inbox SMS yang dikirim oleh Facebook (kode reset) di ponsel Bima, ingat dan hapus pesan dalam sekejap, cepat.

Rencana ini menempel di kepalanya saat dia sekarang berjalan ke kantin. John memasukkan ponselnya ke dalam sakunya. Ia memasuki area kantin, mencari Bima. Dia menoleh ke kiri ke kanan mencari tahu di mana sebenarnya Bima. Seperti biasa dia duduk di pojok, melambaikan tangannya pada John, dia sudah siap dengan makanannya.

Segera John mengambil porsi kecil makan siang ini, dan mendekati meja dengan Bima. Dia menyapa Bima, lalu mereka makan bersama. Sambil makan, John melihat sekeliling, dia melihat ponsel Bima ada di atas meja.

Setelah mereka selesai makan siang, mereka membicarakan satu sama lain hari ini. Seperti biasa, sampai suatu saat John membuka topik baru tentang ponsel. John mengatakan kepadanya, bahwa John membutuhkan telepon baru, dan John membutuhkan sarannya tentang telepon mana yang cocok untuk John. Terus dia nanya hp Bima, tanya semuanya, modelnya, speknya, semuanya. Dan kemudian John memintanya untuk mencoba teleponnya, John bertindak seperti dia benar-benar pelanggan yang mencari telepon. Tangan kiri John meraih ponselnya dengan seizinnya, sementara tangan kanannya berada di bawah meja, bersiap untuk membuka ponselnya sendiri. John memusatkan perhatiannya pada tangan kirinya, teleponnya, John berbicara banyak tentang teleponnya, beratnya, kecepatannya, dan sebagainya.

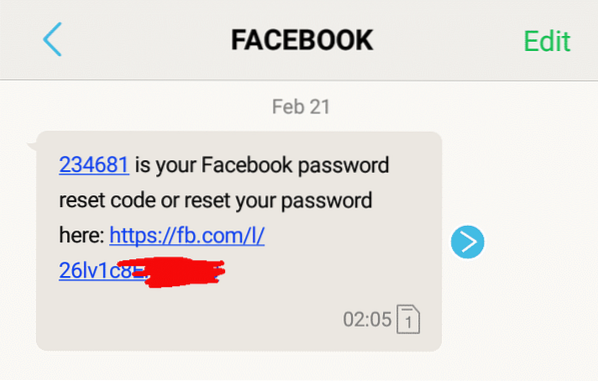

Sekarang, John memulai Serangan dengan mematikan volume nada dering telepon Bima ke nol, untuk mencegahnya mengenali jika ada notifikasi baru masuk. Tangan kiri John masih menarik perhatiannya, sedangkan tangan kanannya justru menekan tombol Terus tombol. Begitu John menekan tombol, pesan masuk.

Ding… Tidak ada suara. Bima belum mengenali pesan masuk karena monitor menghadap John. John segera membuka pesan itu, membaca dan mengingatnya 6 Digit Pin di SMS, dan kemudian segera menghapusnya. Sekarang dia sudah selesai dengan telepon Bima, John mengembalikan telepon Bima kepadanya sementara tangan kanan John mengeluarkan teleponnya sendiri dan mulai mengetik segera 6 Digit Pin dia baru ingat.

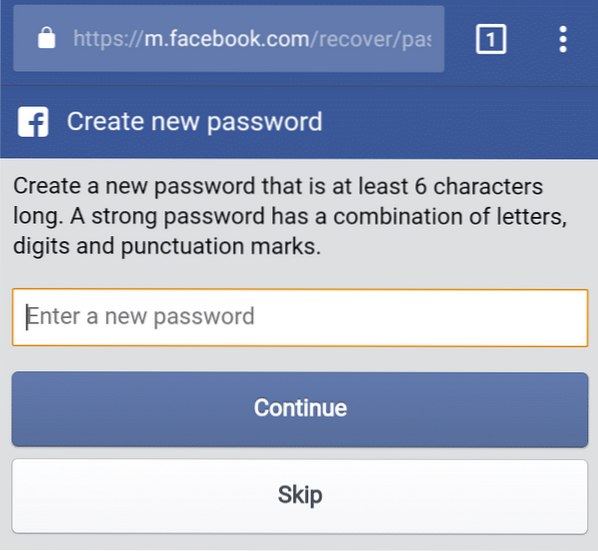

Kemudian John menekan Terus. Halaman baru muncul, menanyakan apakah dia ingin membuat kata sandi baru atau tidak.

John tidak akan mengubah kata sandi karena dia tidak jahat. Tapi, dia sekarang punya akun facebook Bima. Dan dia telah berhasil dengan misinya.

Seperti yang Anda lihat, skenarionya tampak sangat sederhana, tapi hei, betapa mudahnya Anda bisa mengambil dan meminjam telepon teman Anda? Jika Anda berkorelasi dengan hipotesis dengan memiliki ponsel teman Anda, Anda bisa mendapatkan apa pun yang Anda inginkan, buruk.

Phenquestions

Phenquestions