Pengguna akhir dapat menggunakan SAML SSO untuk mengautentikasi ke satu atau beberapa akun AWS dan mendapatkan akses ke posisi tertentu berkat integrasi Okta dengan AWS. Administrator Okta dapat mengunduh peran ke Okta dari satu atau lebih AWS dan mengalokasikannya ke pengguna. Selain itu, administrator Okta juga dapat mengatur durasi sesi pengguna yang diautentikasi menggunakan Okta. Layar AWS yang berisi daftar peran pengguna AWS disediakan untuk pengguna akhir. Mereka dapat memilih peran login untuk diasumsikan, yang akan menentukan izin mereka selama sesi yang diautentikasi itu.

Untuk menambahkan satu akun AWS ke Okta, ikuti instruksi yang diberikan di bawah ini:

Mengonfigurasi Okta sebagai Penyedia Identitas:

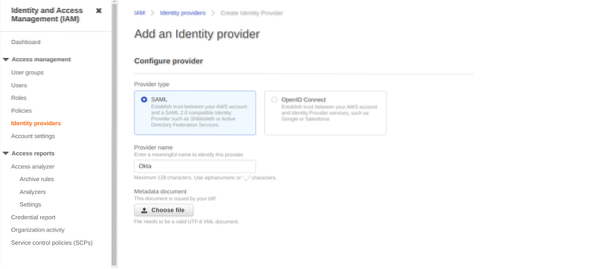

Pertama-tama, Anda harus mengonfigurasi Okta sebagai Penyedia Identitas dan membuat koneksi SAML. Masuk ke konsol AWS Anda dan pilih opsi “Identity and Access Management” dari menu tarik-turun. Dari bilah menu, buka “Penyedia Identitas” dan buat instance baru untuk penyedia identitas dengan mengklik “Tambah Penyedia.Layar baru akan muncul, yang dikenal sebagai layar Konfigurasi Penyedia.

Di sini pilih "SAML" sebagai "Jenis Penyedia", masukkan "Okta" sebagai "Nama penyedia", dan unggah Dokumen Metadata yang berisi baris berikut:

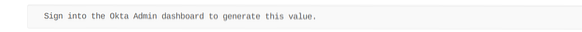

Setelah Anda selesai mengonfigurasi Penyedia Identitas, buka daftar Penyedia Identitas dan salin nilai "Penyedia ARN" untuk Penyedia Identitas yang baru saja Anda kembangkan.

Menambahkan Penyedia Identitas sebagai Sumber Tepercaya:

Setelah mengonfigurasi Okta sebagai Penyedia Identitas yang dapat diambil dan dialokasikan Okta kepada pengguna, Anda dapat membangun atau memperbarui posisi IAM yang ada. Okta SSO hanya dapat menawarkan peran pengguna Anda yang dikonfigurasi untuk memberikan akses ke Penyedia Identitas SAML Okta yang diinstal sebelumnya.

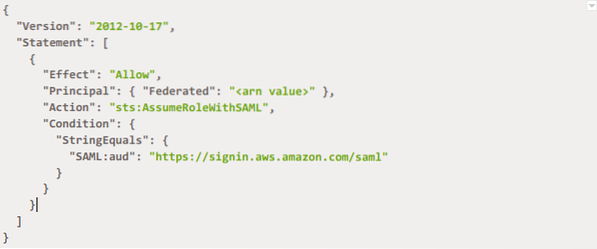

Untuk memberikan akses ke peran yang sudah ada di akun, pertama-tama pilih peran yang Anda ingin Okta SSO gunakan dari opsi "Peran" dari bilah menu. Edit "Hubungan Kepercayaan" untuk peran itu dari tab hubungan teks. Untuk mengizinkan SSO di Okta menggunakan Penyedia Identitas SAML yang Anda konfigurasikan sebelumnya, Anda perlu mengubah kebijakan hubungan kepercayaan IAM. Jika kebijakan Anda kosong, tulis kode berikut dan timpa

Jika tidak, cukup edit dokumen yang sudah ditulis. Jika Anda ingin memberikan akses ke peran baru, buka Buat Peran dari tab Peran. Untuk jenis entitas tepercaya, gunakan SAML 2.0 federasi. Lanjutkan ke izin setelah memilih nama IDP sebagai penyedia SAML, i.e., Okta, dan memungkinkan akses manajemen dan kontrol terprogram. Pilih kebijakan yang akan ditetapkan ke peran baru itu dan selesaikan konfigurasi.

Membuat kunci Akses API untuk Okta untuk mengunduh peran:

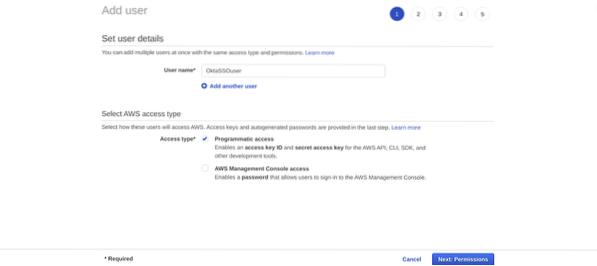

Agar Okta secara otomatis mengimpor daftar kemungkinan peran dari akun Anda, buat pengguna AWS dengan izin unik. Ini membuatnya cepat dan aman bagi administrator untuk mendelegasikan pengguna dan grup ke peran AWS tertentu. Untuk melakukan ini, pertama-tama pilih IAM dari konsol. Dalam daftar itu, klik Pengguna dan Tambahkan Pengguna dari panel itu.

Klik Izin setelah menambahkan nama pengguna dan memberikan akses terprogram. Buat Kebijakan setelah memilih opsi "Lampirkan kebijakan" secara langsung dan klik "Buat kebijakan".Tambahkan kode yang diberikan di bawah ini, dan Dokumen Kebijakan Anda akan terlihat seperti ini:

Untuk detailnya, lihat dokumentasi AWS jika diperlukan. Masukkan nama pilihan kebijakan Anda. Kembali ke tab Tambah Pengguna Anda dan lampirkan kebijakan yang baru dibuat ke sana. Cari dan pilih kebijakan yang baru saja Anda buat. Sekarang simpan kunci yang ditampilkan, i.e., ID Kunci Akses dan Kunci Akses Rahasia.

Mengonfigurasi Federasi akun AWS:

Setelah Menyelesaikan semua langkah di atas, buka Aplikasi federasi akun AWS dan ubah beberapa pengaturan default di Okta. Di tab Masuk, edit jenis lingkungan Anda. URL ACS dapat diatur di area URL ACS. Umumnya, area URL ACS bersifat opsional; Anda tidak perlu memasukkannya jika tipe lingkungan Anda sudah ditentukan. Masukkan nilai ARN Penyedia dari penyedia identitas yang telah Anda buat saat mengonfigurasi Okta dan tentukan juga durasi sesi. Gabungkan semua peran yang tersedia yang diberikan kepada siapa pun dengan mengklik opsi Gabung Semua Peran.

Setelah menyimpan semua perubahan ini, silakan pilih tab berikutnya, i.e., Tab Provisioning, dan edit spesifikasinya. Integrasi aplikasi Federasi Akun AWS tidak mendukung penyediaan. Berikan akses API ke Okta untuk mengunduh daftar peran AWS yang digunakan selama penetapan pengguna dengan mengaktifkan integrasi API. Masukkan nilai kunci yang telah Anda simpan setelah membuat kunci akses di bidang masing-masing. Berikan ID semua akun Anda yang terhubung dan verifikasi kredensial API dengan mengklik opsi kredensial Uji API.

Buat Pengguna dan Ubah Atribut Akun untuk memperbarui semua fungsi dan izin. Sekarang, pilih pengguna uji dari layar Tetapkan Orang yang akan menguji koneksi SAML. Pilih semua aturan yang ingin Anda tetapkan ke pengguna uji tersebut dari peran Pengguna SAML yang ditemukan di Layar Penetapan Pengguna. Setelah menyelesaikan proses penetapan, dasbor pengujian Okta menampilkan ikon AWS. Klik opsi itu setelah masuk ke akun pengguna uji test. Anda akan melihat layar dari semua tugas yang dialokasikan untuk Anda.

Kesimpulan:

SAML memungkinkan pengguna untuk menggunakan satu set kredensial yang diotorisasi dan terhubung dengan aplikasi dan layanan web lain yang mendukung SAML tanpa perlu login lebih lanjut. AWS SSO mempermudah pengawasan setengah jalan akses gabungan ke berbagai catatan, layanan, dan aplikasi AWS dan memberi klien pengalaman masuk tunggal ke semua catatan, layanan, dan aplikasi yang ditetapkan dari satu tempat. AWS SSO bekerja dengan Penyedia Identitas pilihan sendiri, yaitu.e., Okta atau Azure melalui protokol SAML.

Phenquestions

Phenquestions