Setelah terinstal, Anda akan menemukan Zenmap pada menu aplikasi, tergantung pada jenis pemindaian yang ingin Anda lakukan, disarankan untuk menjalankan Zenmap sebagai root, misalnya, Nmap SYN atau pemindaian mentah memerlukan hak istimewa untuk dijalankan.

Setelah terinstal, Anda akan menemukan Zenmap pada menu aplikasi, tergantung pada jenis pemindaian yang ingin Anda lakukan, disarankan untuk menjalankan Zenmap sebagai root, misalnya, Nmap SYN atau pemindaian mentah memerlukan hak istimewa untuk dijalankan.

Atau, Anda dapat menjalankan Zenmap dari konsol, tetapi karena antarmuka grafis wajib untuk menginstalnya, tutorial ini berfokus pada manajemen grafis.

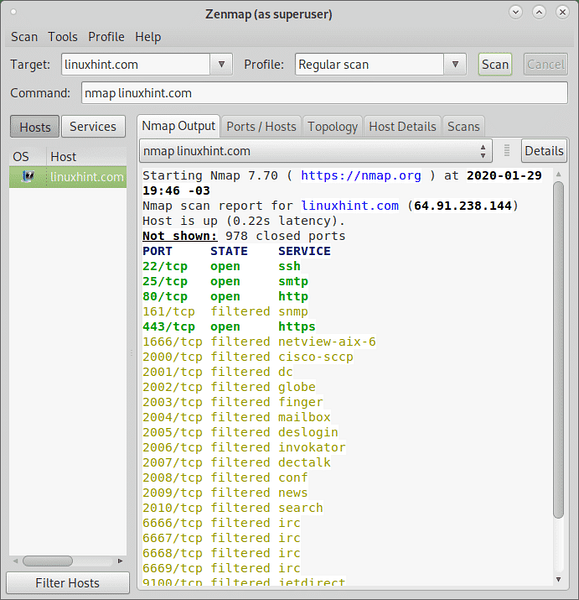

Setelah dijalankan, Anda akan melihat jendela utama Zenmap termasuk menu tarik-turun untuk memilih profil. Untuk contoh pertama pilih Regular Scan.

Pada kotak "Target", isi bidang dengan alamat IP, nama domain, rentang IP, atau subnet yang akan dipindai. Setelah dipilih, tekan tombol "Pindai", di sebelah menu tarik-turun untuk memilih Profil yang diinginkan.

Di bawah ini Anda akan melihat tab berikut: Keluaran Nmap, Pelabuhan / Host, Topologi, Detail Tuan Rumah dan Pemindaian.

Dimana:

Keluaran Nmap: output ini menunjukkan output Nmap biasa, ini adalah layar default saat menjalankan pemindaian.

Port / Host: tab ini mencetak layanan atau port dengan informasi tambahan yang diurutkan berdasarkan host, jika satu host dipilih maka akan mencantumkan status port yang dipindai.

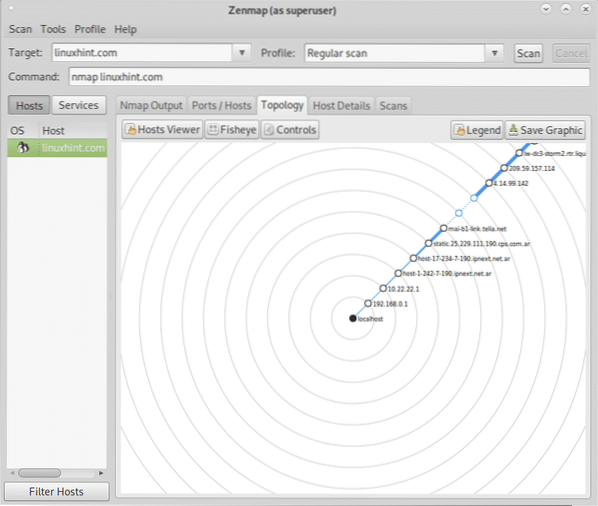

Topologi: tab ini menunjukkan jalur yang dilalui paket hingga mencapai target, dengan kata lain tab ini menunjukkan hop antara kita dan target mirip dengan traceroute (lihat https://linuxhint.com/traceroute_nmap/) menampilkan struktur jaringan berdasarkan jalur.

Detail Host: tab ini mencetak informasi pada host yang dipindai sebagai pohon. Informasi yang tercetak di tab ini termasuk nama host dan OS-nya, apakah online atau down, status port yang dipindai, waktu aktif, dan lainnya. Ini juga menampilkan estimasi kerentanan berdasarkan layanan yang tersedia pada target.

Pemindaian: tab ini menunjukkan riwayat semua pemindaian yang dijalankan, termasuk pemindaian yang sedang berjalan, Anda juga dapat menambahkan pemindaian dengan mengimpor file.

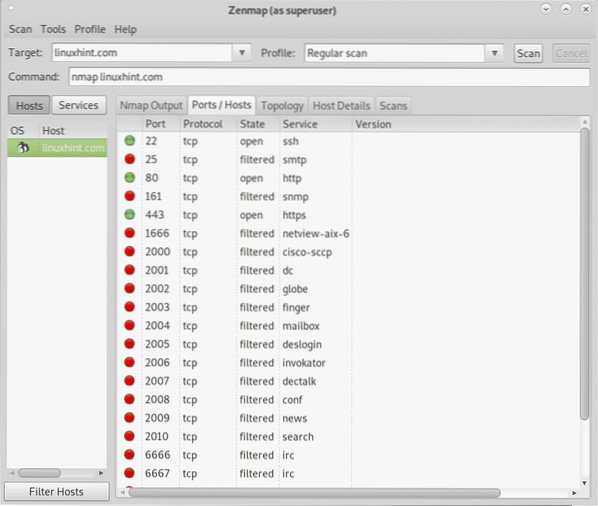

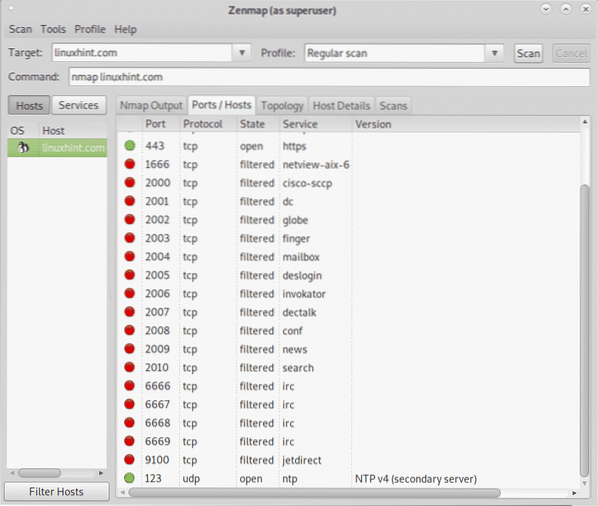

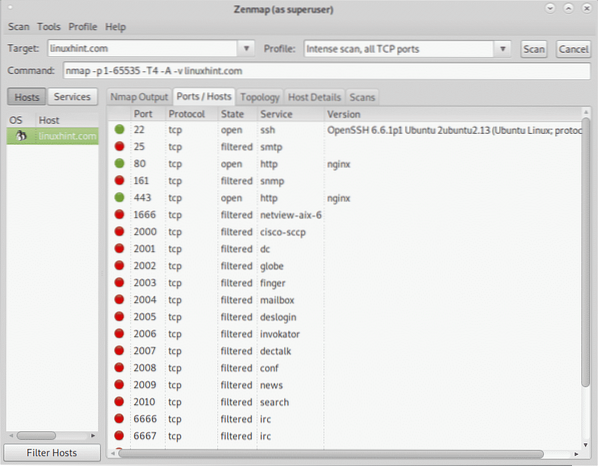

Tangkapan layar berikut menunjukkan Pelabuhan / Host tab:

Seperti yang Anda lihat tangkapan layar di atas mencantumkan semua port, protokolnya, status dan layanannya, bila tersedia jika diinstruksikan oleh jenis pemindaian, itu juga akan mencetak versi perangkat lunak yang berjalan di belakang setiap port.

Tab berikutnya menunjukkan Topologi atau traceroute:

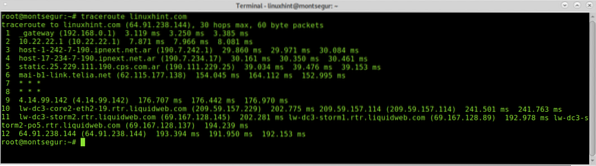

Anda dapat memeriksa tab ini menampilkan traceroute dengan menjalankan traceroute terhadap linuxhint.com, tentu saja, meskipun ini tidak terjadi, pertimbangkan hasil traceroute dapat bervariasi tergantung pada ketersediaan hop.

Anda dapat memeriksa tab ini menampilkan traceroute dengan menjalankan traceroute terhadap linuxhint.com, tentu saja, meskipun ini tidak terjadi, pertimbangkan hasil traceroute dapat bervariasi tergantung pada ketersediaan hop.

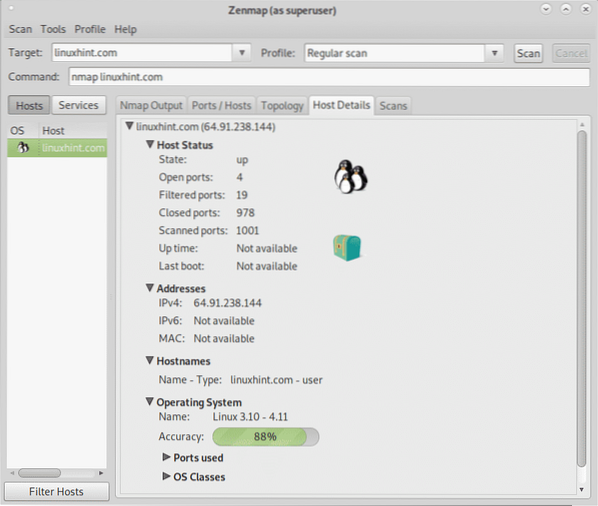

Tangkapan layar berikut menampilkan Detail Tuan Rumah tab, di sana Anda dapat melihat OS yang diidentifikasi dengan ikon, status (naik), jumlah port yang terbuka, difilter, ditutup dan dipindai, waktu aktif tidak tersedia, alamat IP dan nama host.

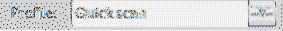

Untuk melanjutkan tutorial, mari periksa mode Pindai Cepat dengan memilihnya di menu tarik-turun Profil:

Setelah dipilih, tekan "Pindai". Seperti yang akan Anda lihat di Perintah lapangan Anda akan melihat bendera -T4 dan -F.

Itu -T4 mengacu pada templat waktu. Template waktu adalah:

Paranoid: -T0, sangat lambat, berguna untuk mem-bypass IDS (Intrusion Detection Systems)

licik: -T1, sangat lambat, juga berguna untuk mem-bypass IDS (Intrusion Detection Systems)

Sopan: -T2, netral.

Normal: -T3, ini adalah mode default.

Agresif: -T4, pemindaian cepat.

Gila: -T5, lebih cepat dari teknik pemindaian Agresif.

(Sumber: https://linuxhint.com/nmap_xmas_scan/)

Itu -F flag menginstruksikan Zenmap (dan Nmap) untuk melakukan pemindaian cepat.

Seperti yang Anda lihat di atas, hasilnya lebih pendek daripada pemindaian Reguler, lebih sedikit port yang dipindai dan hasilnya siap setelah 2.75 detik.

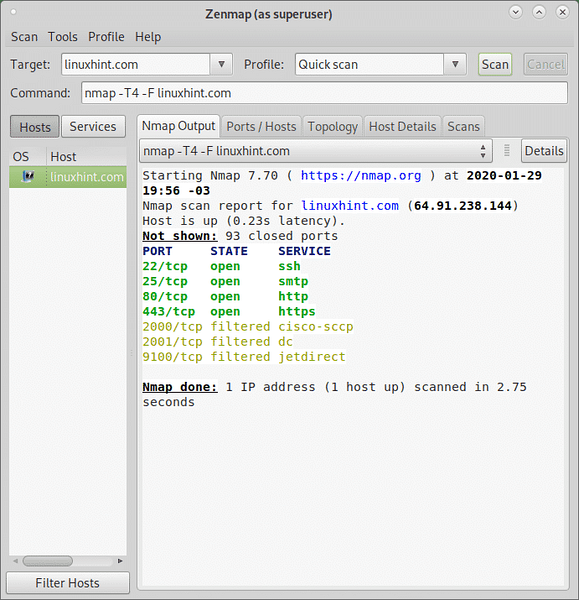

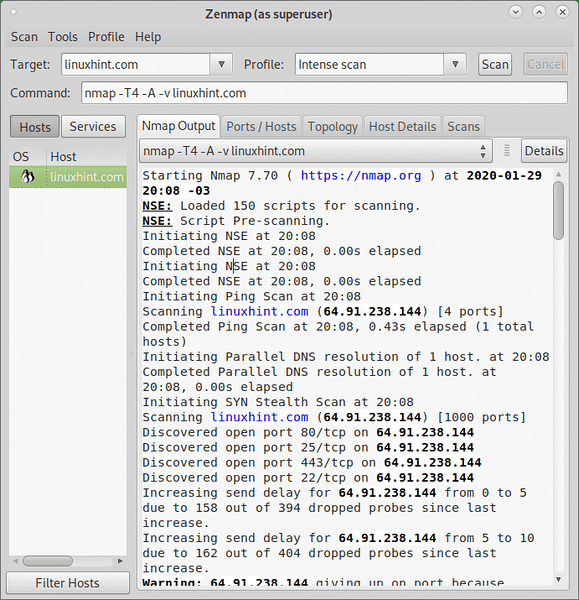

Untuk contoh berikut, pada kolom Profil pilih pemindaian intens, kali ini kita akan fokus pada output.

Saat memilih jenis pemindaian ini, Anda akan melihat, selain itu: -T4 benderai -SEBUAH bendera.

Itu -SEBUAH flag memungkinkan deteksi OS dan versi, pemindaian skrip, dan traceroute.

Itu -v flag meningkatkan verbositas output.

Memahami keluaran:

Baris pertama menunjukkan karakteristik proses pemindaian, baris pertama menunjukkan versi Nmap diikuti dengan informasi tentang skrip pra pemindaian yang akan dieksekusi, dalam hal ini 150 skrip dari Nmap Scripting Engine (NSE) dimuat:

Memulai Nmap 7.70 ( https://nmap.org ) pada 29-01-2020 20:08 -03 NSE: Memuat 150 skrip untuk dipindai. NSE: Pra-pemindaian skrip. Memulai NSE pada 20:08 Menyelesaikan NSE pada 20:08, 0.00s berlalu Memulai NSE pada 20:08 Menyelesaikan NSE pada 20:08, 0.00s berlalu e

Mengikuti skrip prescan, yang dijalankan sebelum melakukan pemindaian, Output akan menampilkan informasi tentang pemindaian ping, langkah kedua sebelum resolusi DNS untuk mengumpulkan alamat IP (atau nama host jika Anda memberikan IP sebagai target). Tujuan dari langkah pemindaian ping adalah untuk mengetahui ketersediaan host.

Setelah resolusi DNS berakhir, pemindaian SYN dijalankan untuk menjalankan pemindaian Stealth (lihat https://linuxhint.com/nmap_stealth_scan/).

Memulai Pemindaian Ping pada 20:08 Memindai linuxhint.com (64.91.238.144) [4 port] Selesai Ping Scan pada 20:08, 0.43 detik berlalu (1 host total) Memulai resolusi DNS Paralel dari 1 host. pada 20:08 Menyelesaikan resolusi DNS Paralel dari 1 host. pada 20:08, 0.00s berlalu Memulai SYN Stealth Scan pada 20:08 Memindai linuxhint.com (64.91.238.144) [1000 port] Ditemukan port terbuka 80/tcp pada 64.91.238.144 Ditemukan port terbuka 25/tcp pada 64.91.238.144 Ditemukan port terbuka 443/tcp pada 64.91.238.144 Ditemukan port terbuka 22/tcp pada 64.91.238.144 Meningkatkan penundaan pengiriman untuk 64.91.238.144 dari 0 hingga 5 karena 158 dari 394 probe yang dijatuhkan sejak peningkatan terakhir. Meningkatkan penundaan pengiriman untuk 64.91.238.144 dari 5 menjadi 10 karena 162 dari 404 probe yang dijatuhkan sejak peningkatan terakhir. Peringatan: 64.91.238.144 menyerah pada port karena retransmission cap hit (6). Pemindaian Stealth SYN Selesai pada 20:08, 53.62 detik berlalu (1000 total port)

Setelah pemindaian port, pemindaian intens akan dilanjutkan dengan layanan dan penemuan OS:

Memulai pemindaian Layanan pada 20:08 Memindai 4 layanan di linuxhint.com (64.91.238.144) Menyelesaikan pemindaian Layanan pada 20:09, 13.25 detik berlalu (4 layanan pada 1 host) Memulai deteksi OS (coba #1) terhadap linuxhint.com (64.91.238.144) adjust_timeouts2: paket seharusnya memiliki rtt -88215 mikrodetik. Mengabaikan waktu. adjust_timeouts2: paket seharusnya memiliki rtt -88215 mikrodetik. Mengabaikan waktu. adjust_timeouts2: paket seharusnya memiliki rtt -82678 mikrodetik. Mengabaikan waktu. adjust_timeouts2: paket seharusnya memiliki rtt -82678 mikrodetik. Mengabaikan waktu. Mencoba kembali deteksi OS (coba #2) terhadap linuxhint.com (64.91.238.144)

Traceroute kemudian dijalankan untuk mencetak topologi jaringan kami, atau hop antara kami dan target kami, dilaporkan 11 host seperti yang Anda lihat di bawah, informasi lebih lanjut akan tersedia di Topologi tab.

Memulai Traceroute pada 20:09 Menyelesaikan Traceroute pada 20:09, 3.02s berlalu Memulai resolusi DNS Paralel dari 11 host. pada 20:09 Menyelesaikan resolusi DNS Paralel dari 11 host. pada 20:09, 0.53 detik berlalu

Setelah proses pemindaian berakhir, skrip pasca pemindaian akan dieksekusi:

NSE: Pemindaian skrip 64.91.238.144. Memulai NSE pada 20:09 Menyelesaikan NSE pada 20:09, 11.02s berlalu Memulai NSE pada 20:09 Menyelesaikan NSE pada 20:09, 5.22 detik berlalu

Dan akhirnya Anda akan memiliki output laporan untuk setiap langkah.

Bagian pertama dari laporan ini berfokus pada port dan layanan, menunjukkan host sudah habis, jumlah port tertutup yang tidak ditampilkan dan informasi rinci tentang port terbuka atau fileted:

Laporan pemindaian Nmap untuk linuxhint.com (64.91.238.144) Tuan rumah sudah habis (0.latensi 21 detik). Tidak ditampilkan: 978 port tertutup PORT NEGARA LAYANAN VERSI 22/tcp buka ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; protokol 2.0) | ssh-hostkey: | 1024 05:44:ab:4e:4e:9a:65:e5:f2:f4:e3:ff:f0:7c:37:fe (DSA) | 2048 10:2f:75:a8:49:58:3e:44:21:fc:46:32:07:1d:3d:78 (RSA) | 256 a3:d5:b9:2e:e4:49:06:84:b4:bb:e6:32:54:73:72:49 (ECDSA) |_ 256 21:ab:6c:2c:76:b7: 5c:f4:0f:59:5c:a7:ab:ed:d5:5c (ED25519) 25/tcp buka smtp Postfix smtpd |_smtp-commands: zk153f8d-liquidwebsites.com, PIPELINING, SIZE 10240000, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN, |_smtp-ntlm-info: ERROR: Eksekusi skrip gagal (gunakan -d untuk men-debug) |_ssl-date: TLS keacakan tidak mewakili waktu 80/tcp buka http nginx | http-methods: |_ Metode yang Didukung: GET HEAD POST OPTIONS |_http-server-header: nginx |_http-title: Tidak mengikuti pengalihan ke https://linuxhint.com/ 161/tcp filtered snmp 443/tcp open ssl/http nginx |_http-favicon: Unknown favicon MD5: D41D8CD98F00B204E9800998ECF8427E |_http-generator: WordPress 5.3.2 | http-methods: |_ Metode yang Didukung: GET HEAD POST |_http-server-header: nginx |_http-title: Linux Petunjuk - Menjelajahi dan Menguasai Ekosistem Linux |_http-trane-info: Masalah dengan penguraian XML dari /evox/abou | ssl-cert: Subjek: commonName=linuxhint.com | Nama Alternatif Subjek: DNS:linuxhint.com, DNS:www.linuxhint.com | Penerbit: commonName=Ayo Enkripsi Otoritas X3/organizationName=Ayo Enkripsi/CountryName=US | Jenis Kunci Publik: rsa | Bit Kunci Publik: 4096 | Algoritma Tanda Tangan: sha256WithRSAEncryption | Tidak berlaku sebelum: 2019-11-30T11:25:40 | Tidak berlaku setelah: 28-02-2020T11:25:40 | MD5: 56a6 1899 0a73 c79e 2db1 b407 53a6 79ec |_SHA-1: a6b4 fcf9 67c2 4440 6f86 7aab 7c88 2608 674a 0303 1666/tcp filtered netview-aix-6 2000/tcp filtered cisco-sccp 2001/tcp filtered cisco-sccp 2001/tcp filtered globe 2003/tcp filtered finger 2004/tcp filtered mailbox 2005/tcp filtered deslogin 2006/tcp filtered invokator 2007/tcp filtered dectalk

Bagian laporan berikut ini berfokus pada deteksi OS:

Jenis perangkat: tujuan umum|WAP Running (HANYA MENEBAK): Linux 3.X|4.X (88%), Asus tertanam (85%) OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel cpe:/h:asus: rt-ac66u Tebakan OS yang agresif: Linux 3.10 - 4.11 (88%), Linux 3.13 (88%), Linux 3.13 atau 4.2 (88%), Linux 4.2 (88%), Linux 4.4 (88%), Linux 3.18 (87%), Linux 3.16 (86%), Linux 3.16 - 4.6 (86%), Linux 3.12 (85%), Linux 3.2 - 4.9 (85%) Tidak ada OS yang sama persis untuk host (kondisi pengujian tidak ideal).

Bagian selanjutnya menunjukkan uptime, total hop antara Anda dan target dan host terakhir yang merinci informasi waktu respons pada setiap hop.

Tebakan waktu aktif: 145.540 hari (sejak Jumat 6 Sep 07:11:33 2019) Jarak Jaringan: 12 hop Prediksi Urutan TCP: Kesulitan=257 (Semoga berhasil!) Pembuatan Urutan ID IP: Semua nol Info Layanan: Host: zk153f8d-liquidwebsites.com; OS: Linux; CPE: cpe:/o:linux:linux_kernel TRACEROUTE (menggunakan port 256/tcp) HOP RTT ALAMAT 1 47.60 md 192.168.0.1 2 48.39 md 10.22.22.1 3 133.21 ms tuan rumah-1-242-7-190.selanjutnya.bersih.ar (190.7.242.1) 4 41.48 md host-17-234-7-190.selanjutnya.bersih.ar (190.7.234.17) 5 42.99 ms statis.25.229.111.190.cps.com.ar (190.111.229.25) 6 168.06 ms mai-b1-link.telia.bersih (62.115.177.138) 7 186.50 ms level3-ic-319172-mai-b1.c.telia.bersih (213.248.84.81) 8 … 9 168.40 md 4.14.99.142 10 247.71 md 209.59.157.114 11 217.57 ms lw-dc3-storm2.rtr.jaring cair.com (69.167.128.145) 12 217.88 md 64.91.238.144

Akhirnya Anda akan dilaporkan tentang eksekusi skrip pemindaian pasca:

NSE: Skrip Pasca-pemindaian. Memulai NSE pada 20:09 Menyelesaikan NSE pada 20:09, 0.00s berlalu Memulai NSE pada 20:09 Menyelesaikan NSE pada 20:09, 0.00s berlalu Membaca file data dari: /usr/bin/… /share/nmap Deteksi OS dan Layanan dilakukan. Harap laporkan hasil yang salah di https://nmap.org/kirim/ . Nmap selesai: 1 alamat IP (1 host ke atas) dipindai di 94.19 detik Paket mentah terkirim: 2272 (104.076KB) | Rcvd: 2429 (138.601KB)

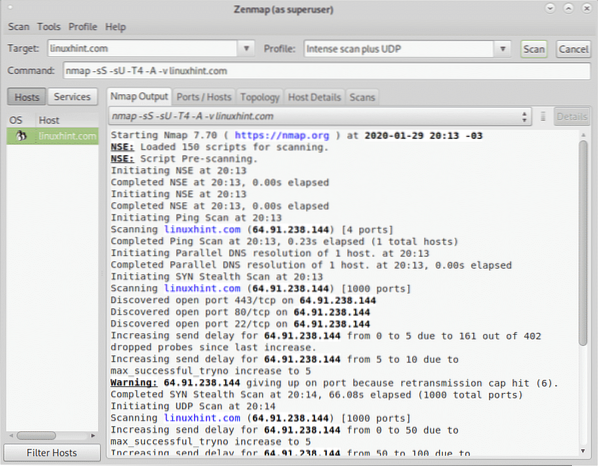

Sekarang mari kita uji Pemindaian intensif plus UDP Anda dapat memilih dari menu tarik-turun Profil:

Dengan Intense Scan plus UDP Anda akan melihat flag -sS, -sU, -T4, -A dan -v.

Dimana seperti yang dikatakan sebelumnya, -T mengacu pada templat waktu, -A ke OS, deteksi versi, NSE dan traceroute dan:

-SS: mengaktifkan pemindaian SYN.

-sU: memungkinkan pemindaian UDP.

Pemindaian UDP dapat membawa kita ke penemuan menarik dalam layanan yang banyak digunakan seperti DNS, SNMP, atau DHCP.

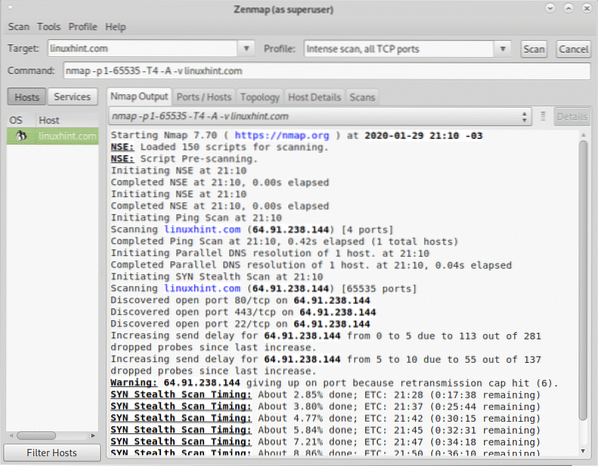

Untuk mengakhiri tutorial ini mari kita lihat Pemindaian intensif, semua port TCP.

Pemindaian ini menambahkan bendera -p untuk menentukan rentang port, dalam hal ini rentang port adalah -p 1-65535, mencakup semua port TCP yang ada:

Anda dapat melihat output termasuk port terbuka dan terfilter di Pelabuhan / Host tab:

Saya harap Anda menemukan tutorial di Zenmap ini bermanfaat, terus ikuti LinuxHint untuk lebih banyak tips dan pembaruan di Linux dan jaringan.

Phenquestions

Phenquestions