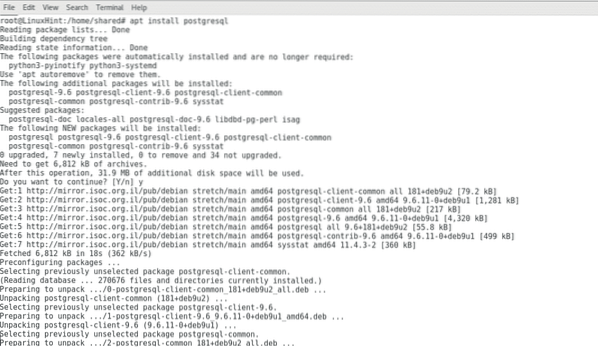

Menginstal PostgreSQL

Metasploit bergantung pada PostgreSQL untuk koneksi database, untuk menginstalnya di sistem berbasis Debian/Ubuntu jalankan:

apt instal postgresql

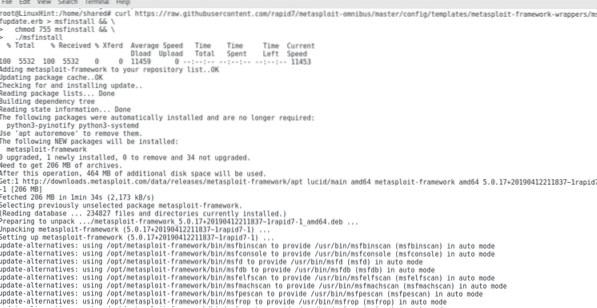

Untuk mengunduh dan menginstal metasploit, jalankan:

ikal https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \

chmod 755 msfinstall && \

./msfinstall

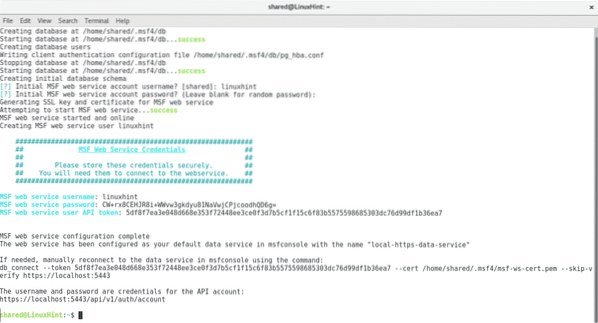

Setelah penginstalan berakhir untuk membuat database berjalan:

msfdb init

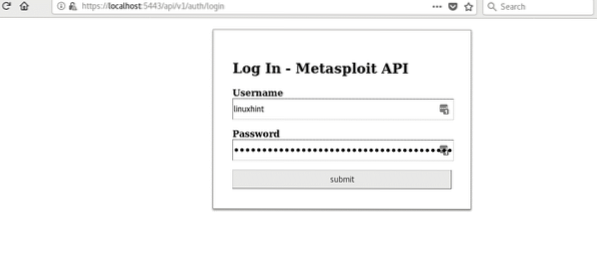

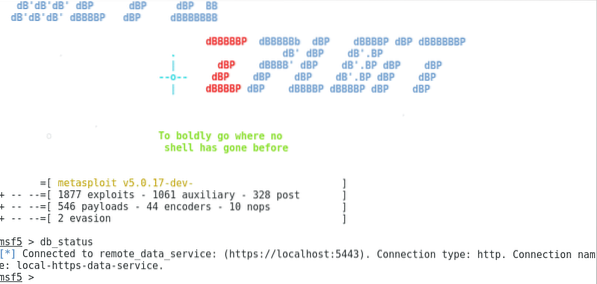

Selama proses, Anda akan dimintai nama pengguna atau sandi, Anda dapat mengabaikan sandi, pada akhirnya Anda akan melihat nama pengguna yang Anda tetapkan ke database, sandi dan token, dan di bawah URL https://localhost:5443/ api/v1/auth/account , akses dan login menggunakan nama pengguna dan kata sandi.

Untuk membuat database dan kemudian jalankan:

Setelah meluncurkan metasploit ketik “db_status” untuk memastikan koneksi berfungsi dengan baik seperti yang ditunjukkan pada gambar di atas.

catatan: Jika Anda menemukan masalah dengan database, coba perintah berikut:

layanan postgresql restartstatus layanan postgresql

msfdb ulang

msfconsole

Pastikan postgresql berjalan saat memeriksa statusnya.

Memulai dengan metasploit, perintah dasar:

TolongCari

menggunakan

kembali

tuan rumah

info

tampilkan pilihan

set

keluar

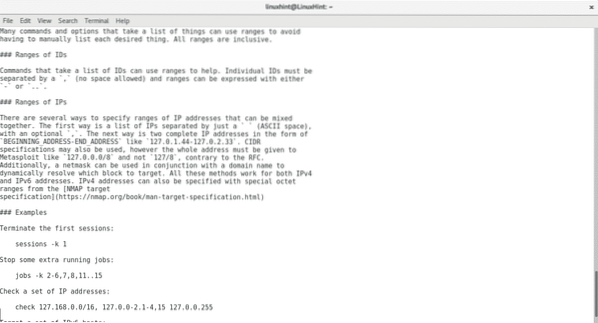

Perintah Tolong akan mencetak halaman manual untuk metasploit, perintah ini tidak perlu deskripsi.

Perintah Cari berguna untuk mencari eksploitasi, mari kita cari eksploitasi terhadap Microsoft, ketik "cari ms”

Ini akan menampilkan daftar Modul Tambahan dan Eksploitasi yang membantu melawan perangkat yang menjalankan Microsoft.

Modul Auxiliary di Metasploit adalah alat bantu, ia menambahkan fitur ke metasploit seperti brute force, memindai kerentanan tertentu, lokalisasi target dalam jaringan, dll.

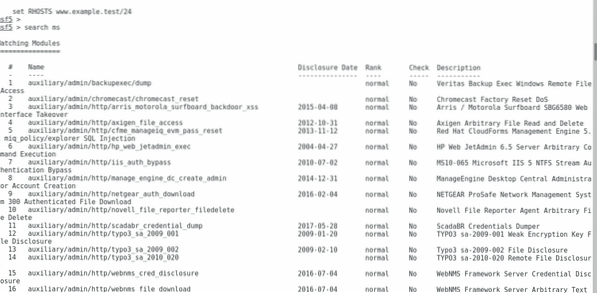

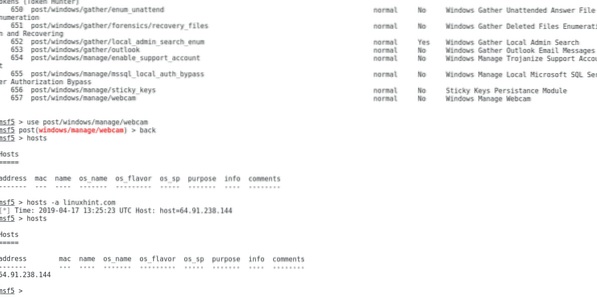

Untuk tutorial ini kami tidak memiliki target nyata untuk pengujian tetapi kami akan menggunakan modul tambahan untuk mendeteksi perangkat kamera dan mengambil snapshot. Tipe:

gunakan pos/windows/kelola/webcam

Seperti yang Anda lihat modul telah dipilih, sekarang mari kita kembali dengan mengetik “kembali” dan ketik “tuan rumah” untuk melihat daftar target yang tersedia.

Daftar host kosong, Anda dapat menambahkannya dengan mengetik:

host -sebuah linuxhint.com

Ganti linuxhint.com untuk host yang ingin Anda targetkan.

Tipe tuan rumah lagi dan Anda akan melihat target baru ditambahkan.

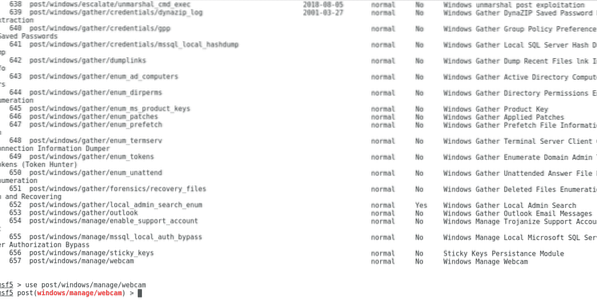

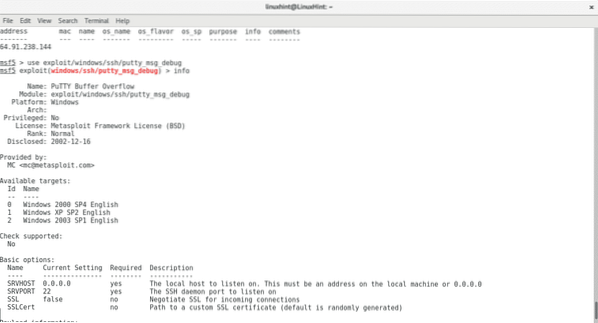

Untuk mendapatkan informasi tentang exploit atau modul, pilih dan ketik "info", jalankan perintah berikut:

gunakan exploit/windows/ssh/putty_msg_debuginfo

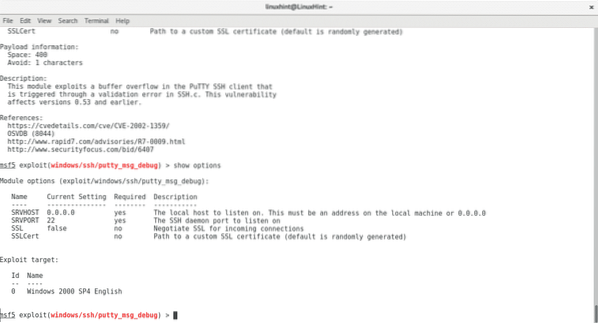

Info perintah akan memberikan informasi tentang exploit dan cara menggunakannya, selain itu Anda dapat menjalankan perintah “tampilkan pilihan”, yang hanya akan menampilkan petunjuk penggunaan, jalankan:

tampilkan pilihan

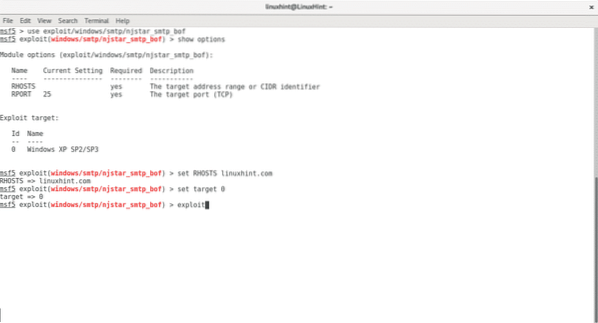

Tipe kembali dan pilih eksploit jarak jauh, jalankan:

gunakan exploit/windows/smtp/njstar_smtp_boftampilkan pilihan

atur RHOSTS linuxhint.com

tetapkan target 0

mengeksploitasi

Gunakan perintah set seperti pada gambar untuk menentukan host jarak jauh (RHOSTS), host lokal (LOCALHOSTS) dan target, setiap exploit dan modul memiliki persyaratan informasi yang berbeda.

Tipe keluar untuk meninggalkan program mendapatkan terminal kembali.

Jelas exploitnya tidak akan berhasil karena kita tidak mengincar server yang rentan, tapi begitulah cara kerja metasploit untuk melakukan serangan. Dengan mengikuti langkah-langkah di atas Anda dapat memahami bagaimana perintah dasar digunakan.

Anda juga dapat menggabungkan Metasploit dengan pemindai kerentanan seperti OpenVas, Nessus, Nexpose, dan Nmap. Cukup ekspor hasil pemindai ini sebagai XML dan pada jenis Metasploit

db_import reporttoimport.XMLTipe "tuan rumah” dan Anda akan melihat host laporan dimuat ke metasploit.

Tutorial ini adalah pengantar pertama untuk penggunaan konsol Metasploit dan perintah dasarnya. Saya harap Anda merasa terbantu untuk memulai dengan perangkat lunak yang kuat ini.

Ikuti terus LinuxHint untuk tips dan pembaruan lainnya di Linux.

Phenquestions

Phenquestions