Berbagai Cara untuk Mengamankan Server SSH

Semua pengaturan konfigurasi SSH server dapat dilakukan dengan memodifikasi ssh_config mengajukan. File konfigurasi ini dapat dibaca dengan mengetikkan perintah berikut di Terminal.

[dilindungi email]:~$ cat /etc/ssh/ssh_configCATATAN: Sebelum mengedit file ini, Anda harus memiliki hak akses root.

Sekarang kita membahas berbagai cara untuk mengamankan SSH server. Berikut adalah beberapa metode yang dapat kita terapkan untuk membuat make SSH server lebih aman

- Dengan mengubah Default SSH Pelabuhan

- Menggunakan Kata Sandi yang Kuat

- Menggunakan Kunci Publik

- Mengizinkan satu IP untuk Masuk

- Menonaktifkan Kata Sandi Kosong

- Menggunakan Protokol 2 untuk SSH Server

- Dengan Menonaktifkan Penerusan X11

- Mengatur Batas Waktu Menganggur

- Menyetel Kata Sandi Terbatas Mencoba

Sekarang kita bahas semua metode ini satu per satu.

Dengan Mengubah Port SSH Default

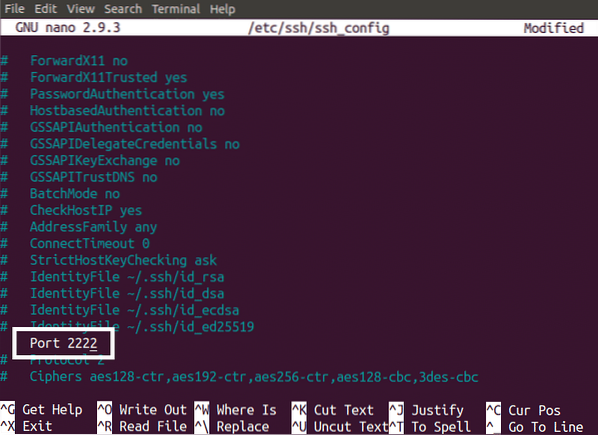

Seperti yang dijelaskan sebelumnya, secara default SSH menggunakan Port 22 untuk komunikasi. Jauh lebih mudah bagi peretas untuk meretas data Anda jika mereka tahu port mana yang digunakan untuk komunikasi. Anda dapat mengamankan server Anda dengan mengubah default SSH Pelabuhan. Untuk mengubah SSH pelabuhan, buka sshd_config file menggunakan editor nano dengan menjalankan perintah berikut di Terminal.

[dilindungi email]:~$ nano /etc/ssh/ssh_configTemukan baris di mana nomor port disebutkan dalam file ini dan hapus # tanda tangani sebelumnya “Pelabuhan 22” dan ubah nomor port ke port yang Anda inginkan dan simpan file.

Menggunakan Kata Sandi yang Kuat

Sebagian besar Server diretas karena kata sandi yang lemah. Kata sandi yang lemah lebih mudah diretas oleh peretas. Kata sandi yang kuat dapat membuat server Anda lebih aman. Berikut adalah tips untuk kata sandi yang kuat

- Gunakan kombinasi huruf besar dan huruf kecil

- Gunakan angka dalam kata sandi Anda

- Gunakan kata sandi yang panjang

- Gunakan karakter khusus dalam kata sandi Anda

- Jangan pernah menggunakan nama atau tanggal lahir Anda sebagai kata sandi

Menggunakan Kunci Publik untuk Mengamankan Server SSH

Kami dapat masuk ke akun kami SSH server menggunakan dua cara. Satu menggunakan Kata Sandi dan yang lainnya menggunakan kunci Publik. Menggunakan kunci publik untuk masuk jauh lebih aman daripada menggunakan kata sandi untuk masuk SSH server.

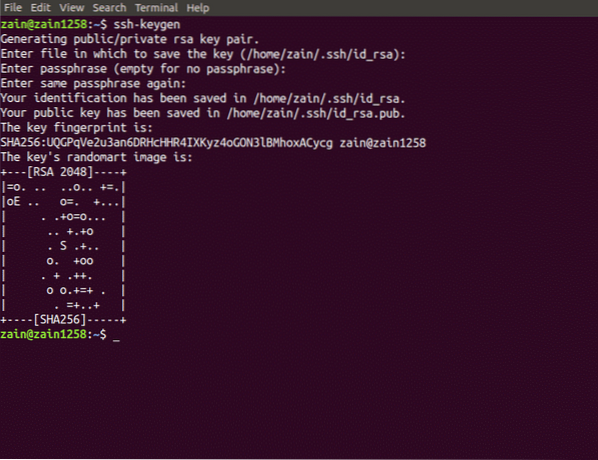

Kunci dapat dibuat dengan menjalankan perintah berikut di Terminal

[dilindungi email]:~$ ssh-keygenSaat Anda menjalankan perintah di atas, Ini akan meminta Anda untuk memasukkan jalur untuk kunci pribadi dan publik Anda. Kunci pribadi akan disimpan oleh “id_rsa” nama dan kunci publik akan disimpan oleh “id_rsa.pub” nama. Secara default kunci akan disimpan di direktori berikut following

/rumah/nama pengguna/.ssh/

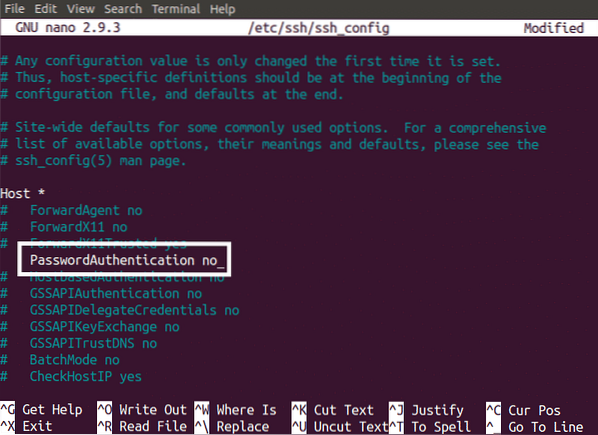

Setelah membuat kunci publik, gunakan kunci ini untuk mengonfigurasi SSH masuk dengan kunci. Setelah memastikan kunci itu berfungsi untuk masuk ke akun Anda SSH server, sekarang nonaktifkan login berbasis kata sandi. Ini dapat dilakukan dengan mengedit editing ssh_config mengajukan. Buka file di editor yang Anda inginkan. Sekarang hapus # sebelum “Otentikasi Kata Sandi ya” dan ganti dengan

PasswordAutentikasi no

Sekarang Anda SSH server hanya dapat diakses dengan kunci publik dan akses melalui kata sandi telah dinonaktifkan

Mengizinkan satu IP untuk masuk

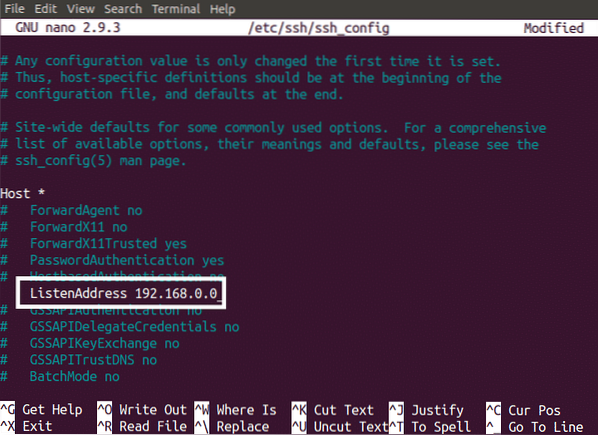

Secara default Anda bisa SSH ke server Anda dari alamat IP mana pun. Server dapat dibuat lebih aman dengan mengizinkan satu IP mengakses server Anda your. Ini dapat dilakukan dengan menambahkan baris berikut di ssh_config mengajukan.

DengarkanAlamat 192.168.0.0Tindakan ini akan memblokir semua IP untuk masuk ke Anda SSH server selain IP yang Dimasukkan (i.e. 192.168.0.0).

CATATAN: Masukkan IP mesin Anda sebagai ganti "192".168.0.0”.

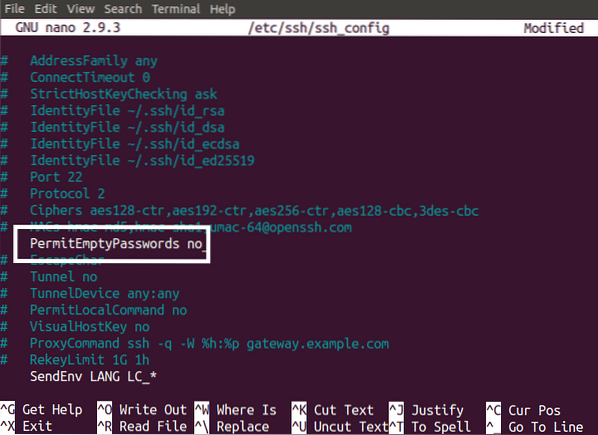

Menonaktifkan Kata Sandi Kosong

Jangan pernah izinkan masuk SSH Server dengan kata sandi kosong. Jika kata sandi kosong diizinkan maka server Anda lebih mungkin diserang oleh penyerang brute force. Untuk menonaktifkan login dengan sandi kosong, buka ssh_config file dan buat perubahan berikut:

PermitEmptyPassword no

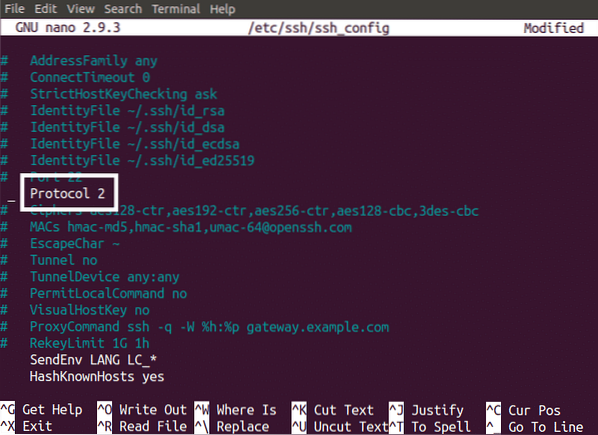

Menggunakan Protokol 2 untuk Server SSH

Protokol sebelumnya digunakan untuk SSH adalah SSH 1. Secara default protokol diatur ke SSH 2 tetapi jika tidak diatur ke SSH 2, Anda harus mengubahnya menjadi SSH 2. Protokol SSH 1 memiliki beberapa masalah terkait keamanan dan masalah ini telah diperbaiki dalam protokol SSH 2. Untuk mengubahnya, edit ssh_config file seperti yang ditunjukkan di bawah ini

Protokol 2

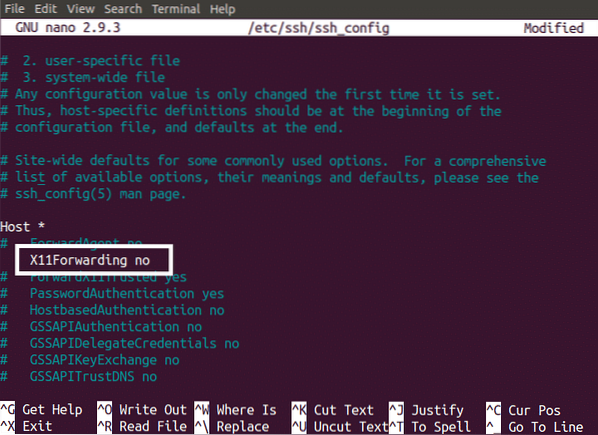

Dengan Menonaktifkan Penerusan X11

Fitur Penerusan X11 memberikan Antarmuka Pengguna Grafis (GUI) Anda of SSH server ke pengguna jarak jauh. Jika Penerusan X11 tidak dinonaktifkan maka peretas mana pun, yang telah meretas sesi SSH Anda, dapat dengan mudah menemukan semua data di server Anda. Anda dapat menghindari ini dengan menonaktifkan Penerusan X11. Hal ini dapat dilakukan dengan mengubah ssh_config file seperti yang ditunjukkan di bawah ini

X11Penerusan no

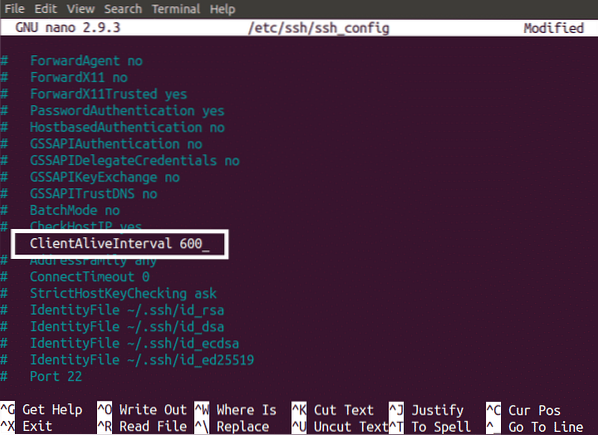

Mengatur Batas Waktu Menganggur

Idle timeout berarti, jika Anda tidak melakukan aktivitas apa pun di SSH server untuk interval waktu tertentu, Anda secara otomatis keluar dari server Anda

Kami dapat meningkatkan langkah-langkah keamanan untuk kami SSH server dengan menyetel batas waktu idle. Misalnya kamu SSH server Anda dan setelah beberapa waktu Anda sibuk melakukan beberapa tugas lain dan lupa untuk keluar dari sesi Anda. Ini adalah risiko keamanan yang sangat tinggi untuk Anda SSH server. Masalah keamanan ini dapat diatasi dengan menetapkan batas waktu idle. Batas waktu menganggur dapat diatur dengan mengubah ssh_config file seperti yang ditunjukkan di bawah ini

ClientAliveInterval 600Dengan menyetel batas waktu idle ke 600, koneksi SSH akan terputus setelah 600 detik (10 menit) tanpa aktivitas apa pun.

Menyetel Kata Sandi Terbatas Mencoba

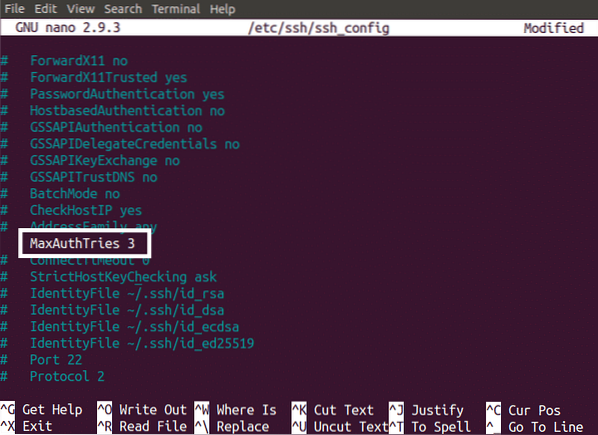

Kami juga dapat membuat SSH server aman dengan menetapkan sejumlah percobaan kata sandi tertentu. Ini membantu melawan penyerang brute force. Kami dapat menetapkan batas untuk mencoba kata sandi dengan mengubah ssh_config mengajukan.

MaxAuthTries 3

Memulai ulang Layanan SSH

Banyak metode di atas perlu dimulai ulang SSH layanan setelah menerapkannya. Kita bisa memulai kembali SSH service dengan mengetikkan perintah berikut di Terminal

[dilindungi email]:~$ service ssh restartKesimpulan

Setelah menerapkan perubahan di atas ke SSH server, sekarang server Anda jauh lebih aman dari sebelumnya dan tidak mudah bagi penyerang brute force untuk meretas Anda SSH server.

Phenquestions

Phenquestions