Ini adalah tutorial pemula tentang penggunaan plugin WMAP yang tergabung dalam kerangka Metasploit untuk memindai kerentanan dalam aplikasi web. Kami akan menggunakan aplikasi web DVWA sebagai target untuk mendemonstrasikan proses pemindaian yang dilakukan menggunakan WAMP. DVWA adalah kependekan dari "aplikasi web yang sangat rentan," dan aplikasi ini dirancang khusus untuk digunakan oleh pemula keamanan siber untuk menguji dan mempertajam keterampilan penetrasi mereka.

Menyiapkan kerangka Metasploit di Kali Linux

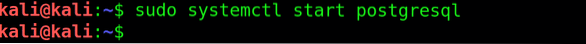

Kami akan mulai dengan meluncurkan kerangka Metasploit. Pertama, jalankan server PostgreSQL dengan mengetik:

$ sudo systemctl start postgresql

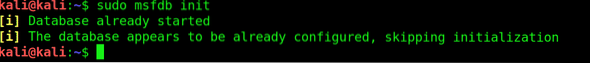

Selanjutnya, inisialisasi database dengan msfdb init:

$ msfdb init

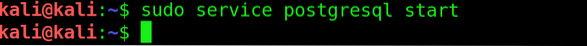

Kemudian mulai layanan PostgreSQL dengan layanan postgresql start

$ sudo layanan postgresql mulai

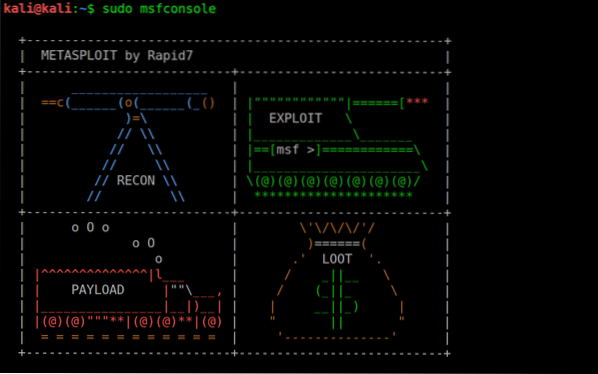

Kemudian ketik msfconsole untuk memulai database Metasploit

$ sudo msfconsole

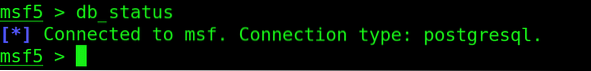

Basis data sekarang dimuat. Anda dapat memastikan bahwa database telah dimuat dengan benar, ketik:

$msf > db_status

Muat WMAP

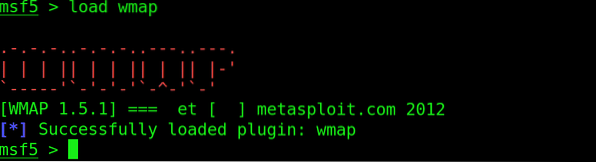

Selanjutnya, luncurkan WMAP menggunakan perintah berikut:

$msf > muat wmapShell perintah akan menampilkan jendela berikut:

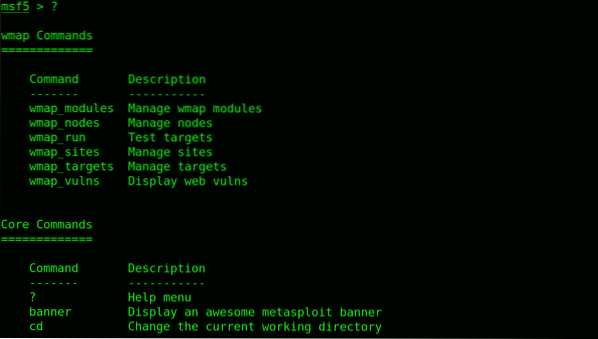

Tipe "?” dan Metasploit akan menampilkan menu bantuan, yang mungkin akan terlihat seperti:

$msf > ?

Masukkan situs target untuk memulai pemindaian

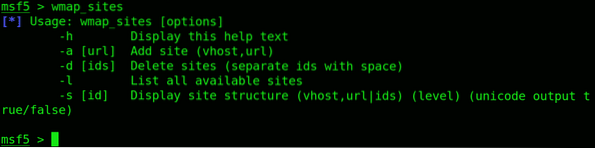

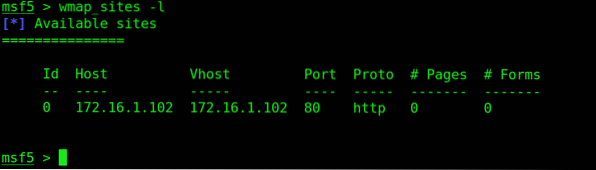

Gunakan wmap_sites untuk mengelola situs yang ingin Anda pindai.

$msf > wmap_sites

Inilah yang Anda masukkan untuk menambahkan situs:

$msf > wmap_sites -a http://172.16.1.102

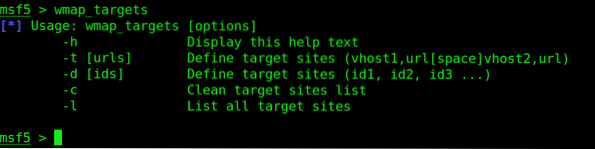

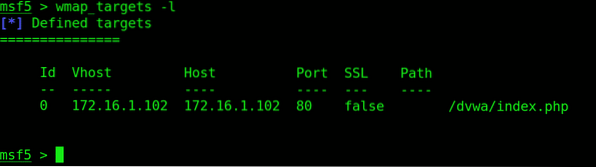

Sekarang kita perlu mengarahkan Metasploit ke situs korban dengan memberikan URL

$msf > wmap_targets

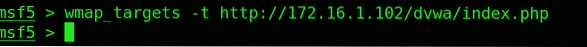

Ketik wmap_targets -t untuk menunjuk ke situs:

$ msf > wmap_targets -t http://172.16.1.102/dvwa/indeks.php

Memuat mod

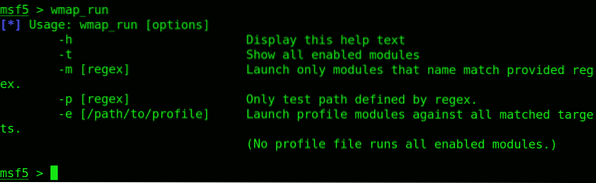

Sebelum kita menjalankan pemindai, ketik wmap_run. Anda akan ditampilkan opsi untuk perintah ini.

$msf > wmap_run

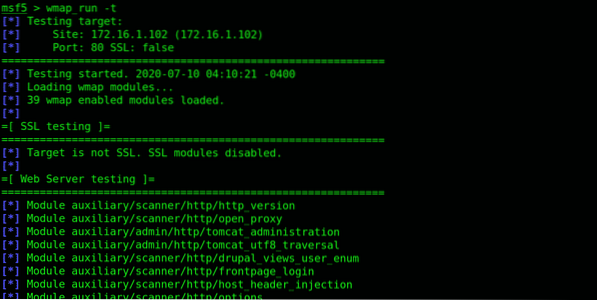

Masukkan wmap-run diikuti dengan tanda -t.

$msf > wmap_run -t

Seperti yang Anda lihat, ini telah mencantumkan semua modul yang diaktifkan, di mana ada berbagai macam. Ada banyak yang dinonaktifkan juga. Anda dapat melihat bahwa modul SSL termasuk yang dinonaktifkan, karena situs korban tidak menggunakannya.

Jika Anda ingin info detail, ketik info, diikuti dengan informasi di mod.

Menjalankan Pemindai

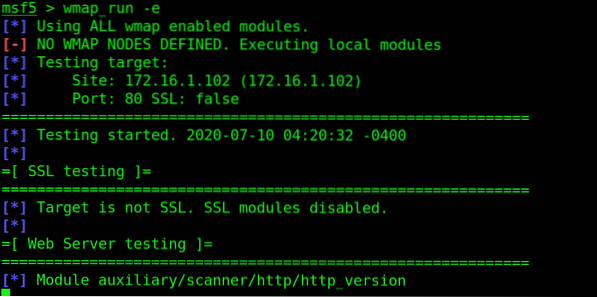

Untuk memulai pemindaian, ketik wmap_run dengan tanda -e. Pemindaian biasanya memakan waktu cukup lama untuk diselesaikan.

$msf > wmap_run -e

Gunakan perintah wmap_vulns -l untuk melihat hasil scan.

$ msf > wmap_vulns -l

Kesimpulan

Panduan pemula ini tentang penggunaan modul WAMP Metasploit untuk memindai aplikasi web dan memeriksa kerentanannya. Kami telah menyiapkan cara meluncurkan basis data Metasploit, cara meluncurkan addon WAMP, dan mengarahkannya ke aplikasi web untuk memulai pemindaian. Dengan pengujian pena, Anda dapat memeriksa kemungkinan pelanggaran hotspot di aplikasi web untuk menghilangkannya, sehingga memperkuat keamanannya.

Phenquestions

Phenquestions