Karena ada beberapa koneksi TCP yang terlibat dalam jaringan HTTP, seringkali ada metode yang terlibat dalam identifikasi pengguna web web. Apakah metode tertentu cocok ditentukan oleh token sesi yang dikirim oleh server web ke browser pengguna setelah otentikasi berhasil. ID sesi atau token sesi adalah string dengan panjang yang bervariasi yang diberikan kepada pengunjung pada kunjungan pertama mereka ke sebuah situs. Ada banyak cara untuk memasukkan ID sesi; itu dapat bekerja ke dalam URL atau tajuk permintaan https yang diterima, atau disimpan sebagai cookie.

Sebagian besar sesi browser dan aplikasi web rentan terhadap serangan ID sesi, meskipun sebagian besar dapat digunakan untuk membajak hampir semua sistem di luar sana.

Serangan pembajakan sesi, atau serangan pembajakan cookie, mencuri atau meniru token sesi untuk mendapatkan akses ke sistem.

Ada beberapa cara berbeda untuk mengkompromikan token sesi:

- Dengan memprediksi token sesi yang lemah

- Melalui sesi sniffing

- Melalui serangan sisi klien (XSS, Kode JavaScript berbahaya, Trojan, dll.)

- Melalui serangan man-in-the-middle (MITM) (phishing, dll.)

Artikel ini memberikan panduan singkat tentang melakukan sesi pen-testing untuk memeriksa apakah suatu sistem rentan terhadap serangan yang disebutkan di atas.

Beberapa prasyarat:

- Target lunak yang telah ditentukan untuk melakukan tes ini pada

- Mesin lokal dengan versi terbaru Kali Linux terinstal

- Peramban web

Lebih khusus lagi, kami akan menggunakan utilitas built-in Ettercap, Hamster, dan Ferret yang dikenal karena penggunaannya dalam melakukan serangan MITM.

Jalankan Ettercap

Pertama, kita perlu bersiap untuk serangan:

Buka utilitas Ettercap di Kali Linux. Untuk bekerja dengannya di GUI, buka terminal dan ketik:

$ etercap -G

Jendela GUI Ettercap akan ditampilkan. Buka menu dan pilih 'sniff>unisniff,' seperti yang ditunjukkan pada jendela berikut:

Selanjutnya, buka terminal baru tanpa menutup yang lain, dan ketik perintah berikut:

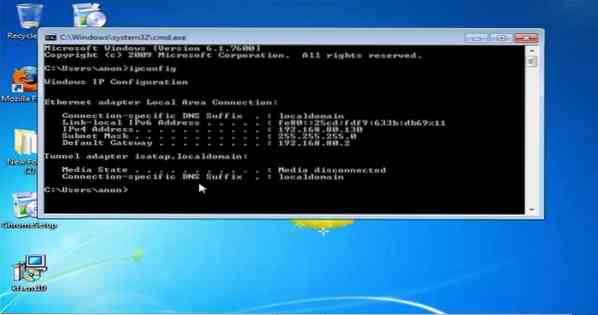

$ ifconfigSetelah memasukkan perintah di atas, Anda akan melihat antarmuka jaringan default Anda. Sekarang, salin dan pilih di menu Ettercap.

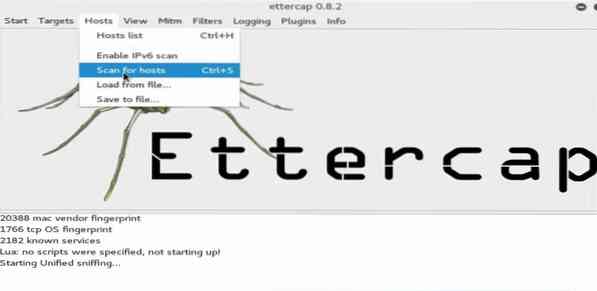

Setelah itu selesai, klik tombol 'host' di menu dan pilih opsi 'scan for host'. Kemudian, tunggu hingga pemindaian selesai.

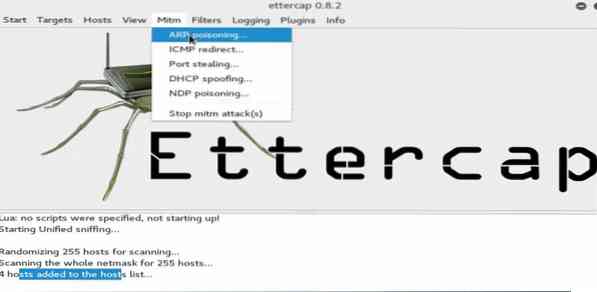

Hasilnya akan ditampilkan di sini. Dari submenu, klik pada tab MITM dan pilih 'Keracunan ARP.'

Selanjutnya, instruksikan mesin menggunakan tab opsi yang baru saja muncul. Aktifkan opsi 'endus jaringan jarak jauh' dengan mencentang kotak di sebelahnya.

Kemudian, tekan tombol mulai dari menu untuk menyerang. Mesin Anda sekarang akan terlibat dalam sniffing untuk sistem apa pun yang terhubung ke jaringan jarak jauh Anda.

Sekarang ettercap telah siap untuk serangan, biarkan berjalan di latar belakang dan lanjutkan untuk meluncurkan alat Ferret.

Mulai plugin Ferret

Untuk meluncurkan plugin Ferret, buka terminal baru dan ketik sintaks berikut, lalu tekan Enter:

$ musang -i eth0

Anda sekarang telah berhasil meluncurkan alat musang, juga. Selanjutnya, kami akan meminimalkan jendela ini dan menjalankan plugin Hamster.

Luncurkan Hamster

Mulai Hamster dengan mengetikkan perintah berikut ke terminal perintah baru:

$hamster

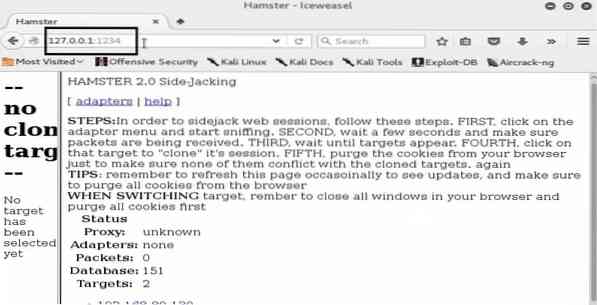

Ini akan mendengarkan IP loopback, yang, dalam kasus kami, adalah [alamat IP] dan [nomor port]

Selanjutnya, jalankan browser web dan ketik nomor port dan IP loopback di terminal URL-nya untuk mengatur antarmuka web untuk Hamster:

Dengan utilitas Hamster yang disiapkan, sekarang kita harus mengonfigurasi adaptor. Buka opsi di menu browser dan klik 'eth0,' dan tunggu hingga browser menampilkan beberapa hasil:

Periksa hasilnya dengan hati-hati setelah muncul. Anda akan melihat banyak alamat IP, termasuk alamat IP Anda sendiri.

Di sini, kami telah menetapkan mesin lokal (dengan OS Windows 7) di jaringan kami sebagai target kami, dan IP-nya juga ditampilkan dalam hasil yang kami tunjukkan. Periksa untuk melihat apakah alamat IP mesin target Anda terdeteksi.

Selanjutnya, kita akan memilih alamat IP target di antarmuka web Hamster. Anda akan diperlihatkan cookie dan sesi yang direkam di browser.

Lihat Riwayat Web Korban

Anda dapat mengklik setiap cookie yang direkam untuk melihat apa yang terjadi di sesi, situs web mana yang diakses, log obrolan pribadi pengguna, riwayat transfer file, dll. Anda dapat mengekstrak banyak informasi di sini, karena kemungkinan besar Anda memiliki banyak cookie.

Main-main dan lihat apa yang bisa Anda dapatkan. Dan ingat, semua yang dapat Anda lakukan pada sistem yang Anda uji pena di sini, seorang peretas juga dapat melakukannya, yang menunjukkan seberapa rentan suatu sistem terhadap serangan sederhana seperti itu.

Kesimpulan

Semoga panduan ini membantu Anda melakukan serangan ID sesi pertama Anda. Kami akan segera kembali dengan lebih banyak tindak lanjut tentang serangan ID sesi, jadi terus kembali untuk pembaruan lebih lanjut dan lihat artikel terkait serangan MITM di blog kami untuk sementara waktu.

Phenquestions

Phenquestions