Buat Salin Gambar Drive USB

Hal pertama yang akan kita lakukan adalah membuat salinan drive USB. Dalam hal ini, pencadangan biasa tidak akan berfungsi. Ini adalah langkah yang sangat penting, dan jika dilakukan dengan salah, semua pekerjaan akan sia-sia. Gunakan perintah berikut untuk membuat daftar semua drive yang terpasang ke sistem:

[dilindungi email]:~$ sudo fdisk -lDi Linux, nama drive berbeda dari Windows. Dalam sistem Linux, hda dan hdb digunakan (sda, sdb, SDC, dll.) untuk SCSI, tidak seperti di OS Windows.

Sekarang kita memiliki nama drive, kita dapat membuatnya .DD gambar sedikit demi sedikit dengan DD utilitas dengan memasukkan perintah berikut:

[dilindungi email]:~$ sudo dd if=/dev/sdc1 of=usb.dd bs=512 hitungan=1jika=lokasi drive USB

dari=tujuan tempat gambar yang disalin akan disimpan (dapat berupa jalur lokal di sistem Anda, mis.g. /home/pengguna/usb.DD)

bs= jumlah byte yang akan disalin pada satu waktu

Untuk mengamankan bukti bahwa kami memiliki salinan gambar asli dari drive, kami akan menggunakan hashing untuk menjaga integritas gambar. Hashing akan memberikan hash untuk drive USB. Jika satu bit data diubah, hash akan diubah sepenuhnya, dan orang akan tahu apakah salinannya palsu atau asli. Kami akan menghasilkan hash md5 dari drive sehingga, jika dibandingkan dengan hash asli drive, tidak ada yang dapat mempertanyakan integritas salinan.

[dilindungi email]:~$ md5sum usb.DDIni akan memberikan hash md5 dari gambar. Sekarang, kita dapat memulai analisis forensik pada gambar drive USB yang baru dibuat ini, bersama dengan hash.

Tata Letak Sektor Boot

Menjalankan perintah file akan mengembalikan sistem file, serta geometri drive:

[dilindungi email]:~$ file usb.DDbaik.dd: sektor boot DOS/MBR, kode offset 0x58+2, OEM-ID "MSDOS5".0",

sektor/cluster 8, sektor yang dicadangkan 4392, deskriptor Media 0xf8,

sektor/trek 63, kepala 255, sektor tersembunyi 32, sektor 1953760 (volume > 32 MB),

FAT (32 bit), sektor/FAT 1900, dicadangkan 0x1, nomor seri 0x6efa4158, tidak berlabel

Sekarang, kita bisa menggunakan info kecil alat untuk mendapatkan tata letak sektor boot NTFS dan informasi sektor boot melalui perintah berikut:

[dilindungi email]:~$ minfo -i usb.DDinformasi perangkat:

=====================

nama file = "oke".DD"

sektor per trek: 63

kepala: 255

silinder: 122

baris perintah mformat: mformat -T 1953760 -i ok.dd -h 255 -s 63 -H 32 ::

informasi sektor boot

=======================

spanduk: "MSDOS5.0"

ukuran sektor: 512 byte

ukuran cluster: 8 sektor

sektor yang dicadangkan (boot): 4392

lemak: 2

slot direktori root maksimum yang tersedia: 0

ukuran kecil: 0 sektor

byte deskriptor media: 0xf8

sektor per lemak: 0

sektor per trek: 63

kepala: 255

sektor tersembunyi: 32

ukuran besar: 1953760 sektor

id drive fisik: 0x80

dipesan = 0x1

dos4=0x29

nomor seri: 6EFA4158

label disk = "TIDAK ADA NAMA "

jenis disk = "FAT32"

Gendut besar=1900

Bendera diperpanjang = 0x0000

Versi FS = 0x0000

rootCluster=2

infoLokasi sektor=1

sektor boot cadangan = 6

Infosektor:

tanda tangan = 0x41615252

cluster gratis = 243159

cluster yang terakhir dialokasikan = 15

Perintah lain, fstat perintah, dapat digunakan untuk mendapatkan info umum yang diketahui, seperti struktur alokasi, tata letak, dan blok boot, tentang gambar perangkat. Kami akan menggunakan perintah berikut untuk melakukannya:

[dilindungi email]:~$ fstat usb.DD--------------------------------------------

Jenis Sistem File: FAT32

Nama OEM: MSDOS5.0

ID Volume: 0x6efa4158

Label Volume (Sektor Boot): TIDAK ADA NAMA

Label Volume (Direktori Root): KINGSTON

Label Jenis Sistem File: FAT32

Sektor Bebas Berikutnya (Info FS): 8296

Hitungan Sektor Gratis (Info FS): 1945272

Sektor sebelum sistem file: 32

Tata Letak Sistem File (dalam sektor)

Rentang Total: 0 - 1953759

* Dicadangkan: 0 - 4391

** Sektor Boot: 0

** Sektor Info FS: 1

** Sektor Boot Cadangan: 6

* LEMAK 0: 4392 - 6291

* LEMAK 1: 6292 - 8191

* Area Data: 8192 - 1953759

** Area Klaster: 8192 - 1953759

*** Direktori Root: 8192 - 8199

INFORMASI METADATA

--------------------------------------------

Rentang: 2 - 31129094

Direktori Root: 2

INFORMASI ISI

--------------------------------------------

Ukuran Sektor: 512

Ukuran Cluster: 4096

Rentang Cluster Total: 2 - 243197

ISI LEMAK (dalam sektor)

--------------------------------------------

8192-8199 (8) -> EOF

8200-8207 (8) -> EOF

8208-8215 (8) -> EOF

8216-8223 (8) -> EOF

8224-8295 (72) -> EOF

8392-8471 (80) -> EOF

8584-8695 (112) -> EOF

File yang Dihapus

Itu Kit Detektif menyediakan fls alat, yang menyediakan semua file (terutama file yang baru saja dihapus) di setiap jalur, atau di file gambar yang ditentukan. Setiap informasi tentang file yang dihapus dapat ditemukan menggunakan fls utilitas. Masukkan perintah berikut untuk menggunakan alat fls:

[dilindungi email]:~$ fls -rp -f fat32 usb.DDr/r 3: KINGSTON (Entri Label Volume)

d/d 6: Informasi Volume Sistem

r/r 135: Informasi Volume Sistem/Pengaturan WP.dan

r/r 138: Informasi Volume Sistem/PengindeksVolumeGuid

r/r * 14: Game of Thrones 1 720p x264 DDP 5.1 ESub - xRG.mkv

r/r * 22: Game of Thrones 2 (Pretcakalp) 720 x264 DDP 5.1 ESub - xRG.mkv

r/r * 30: Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv

r/r * 38: Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv

s/h * 41: Oceans Twelve (2004)

r/r 45: MENIT PC-I DIGUNAKAN PADA 23.01.2020.dok

r/r * 49: MENIT LEC DIJADIKAN PADA 10.02.2020.dok

r/r * 50: putaran angin.exe

r/r * 51: _WRL0024.tmp

r/r 55: MENIT LEC DIJADIKAN PADA 10.02.2020.dok

d/d * 57: Folder baru

d/d * 63: pemberitahuan tender untuk peralatan infrastruktur jaringan

r/r * 67: PEMBERITAHUAN LELANG (Mega PC-I) Tahap-II.dok

r/r * 68: _WRD2343.tmp

r/r * 69: _WRL2519.tmp

r/r 73: PEMBERITAHUAN LELANG (Mega PC-I) Fase-II.dok

v/v 31129091: $MBR

v/v 31129092: $FAT1

v/v 31129093: $FAT2

s/d 31129094: $OrphanFiles

-/r * 22930439: $bad_content1

-/r * 22930444: $bad_content2

-/r * 22930449: $bad_content3

Di sini, kami telah memperoleh semua file yang relevan. Operator berikut digunakan dengan perintah fls :

-p =digunakan untuk menampilkan path lengkap dari setiap file yang dipulihkan

-r =digunakan untuk menampilkan jalur dan folder secara rekursif

-f =jenis sistem file yang digunakan (FAT16, FAT32, dll.)

Output di atas menunjukkan bahwa drive USB berisi banyak file. File yang dihapus yang dipulihkan dinotasikan dengan "*tanda. Anda dapat melihat bahwa ada sesuatu yang tidak normal dengan file bernama $bad_content1, $bad_content2, $bad_content3, dan angin kencang.exe. Windump adalah alat penangkapan lalu lintas jaringan. Menggunakan alat windump, seseorang dapat menangkap data yang tidak dimaksudkan untuk komputer yang sama. Maksud ditunjukkan dalam fakta bahwa windump perangkat lunak memiliki tujuan khusus untuk menangkap lalu lintas jaringan dan sengaja digunakan untuk mendapatkan akses ke komunikasi pribadi pengguna yang sah.

Analisis Garis Waktu

Sekarang kita memiliki gambar sistem file, kita dapat melakukan analisis garis waktu MAC gambar untuk menghasilkan garis waktu dan menempatkan konten dengan tanggal dan waktu dalam format yang sistematis dan mudah dibaca. Keduanya fls dan ils perintah dapat digunakan untuk membangun analisis garis waktu dari sistem file. Untuk perintah fls, kita perlu menentukan bahwa output akan berada dalam format output timeline MAC. Untuk melakukannya, kita akan menjalankan fls perintah dengan -saya tandai dan arahkan output ke file. Kami juga akan menggunakan -saya bendera dengan ils perintah.

[dilindungi email]:~$ fls -m / -rp -f fat32 ok.dd > usb.fls[dilindungi email]:~$ cat usb.fls

0|/KINGSTON (Entri Label Volume)|3|r/rrwxrwxrwx|0|0|0|0|1531155908|0|0

0|/Informasi Volume Sistem|6|d/dr-xr-xr-x|0|0|4096|1531076400|1531155908|0|1531155906

0|/Informasi Volume Sistem/Pengaturan WP.dat|135|r/rrwxrwxrwx|0|0|12|1532631600|1531155908|0|1531155906

0|/Informasi Volume Sistem/PengindeksVolumeGuid|138|r/rrwxrwxrwx|0|0|76|1532631600|1531155912|0|1531155910

0|Game of Thrones 1 720p x264 DDP 5.1 ESub - xRG.mkv (dihapus)|14|r/rrwxrwxrwx|0|0|535843834|1531076400|1531146786|0|1531155918

0|Game of Thrones 2 720p x264 DDP 5.1 ESub - xRG.mkv(dihapus)|22|r/rrwxrwxrwx|0|0|567281299|1531162800|1531146748|0|1531121599

0|/Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv(dihapus)|30|r/rrwxrwxrwx|0|0|513428496|1531162800|1531146448|0|1531121607

0|/Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv(dihapus)|38|r/rrwxrwxrwx|0|0|567055193|1531162800|1531146792|0|1531121680

0|/Oceans Twelve (2004) (dihapus)|41|d/drwxrwxrwx|0|0|0|1532545200|1532627822|0|1532626832

0|/MENIT PC-I DIGUNAKAN PADA 23.01.2020.docx|45|r/rrwxrwxrwx|0|0|33180|1580410800|1580455238|0|1580455263

0|/MENIT LEC YANG DILAKSANAKAN PADA 10.02.2020.docx (dihapus)|49|r/rrwxrwxrwx|0|0|46659|1581966000|1581932204|0|1582004632

0|/_WRD3886.tmp (dihapus)|50|r/rrwxrwxrwx|0|0|38208|1581966000|1582006396|0|1582004632

0|/_WRL0024.tmp (dihapus)|51|r/rr-xr-xr-x|0|0|46659|1581966000|1581932204|0|1582004632

0|/MENIT LEC YANG DILAKSANAKAN PADA 10.02.2020.docx|55|r/rrwxrwxrwx|0|0|38208|1581966000|1582006396|0|1582004632

(dihapus)|67|r/rrwxrwxrwx|0|0|56775|1589482800|1589528598|0|1589528701

0|/_WRD2343.tmp (dihapus)|68|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/_WRL2519.tmp (dihapus)|69|r/rr-xr-xr-x|0|0|56775|1589482800|1589528598|0|1589528701

0|/PEMBERITAHUAN TENDER (Mega PC-I) Tahap-II.docx|73|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/$MBR|31129091|v/v---------|0|0|512|0|0|0|0

0|/$FAT1|31129092|v/v---------|0|0|972800|0|0|0|0

0|/$FAT2|31129093|v/v---------|0|0|972800|0|0|0|0

0|/Folder baru (dihapus)|57|d/drwxrwxrwx|0|0|4096|1589482800|1589528384|0|1589528382

0|angin angin.exe (dihapus)|63|d/drwxrwxrwx|0|0|4096|1589482800|1589528384|0|1589528382

0|/PEMBERITAHUAN TENDER (Mega PC-I) Tahap-II.docx (dihapus)|67|r/rrwxrwxrwx|0|0|56775|1589482800|1589528598|0|1589528701

0|/_WRD2343.tmp (dihapus)|68|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/_WRL2519.tmp (dihapus)|69|r/rr-xr-xr-x|0|0|56775|1589482800|1589528598|0|1589528701

0|/PEMBERITAHUAN TENDER (Mega PC-I) Tahap-II.docx|73|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/$MBR|31129091|v/v---------|0|0|512|0|0|0|0

0|/$FAT1|31129092|v/v---------|0|0|972800|0|0|0|0

0|/$FAT2|31129093|v/v---------|0|0|972800|0|0|0|0

0|/$OrphanFiles|31129094|d/h---------|0|0|0|0|0|0|0

0|/$$bad_content 1 (dihapus)|22930439|-/rrwxrwxrwx|0|0|59|1532631600|1532627846|0|1532627821

0|/$$bad_content 2 (dihapus)|22930444|-/rrwxrwxrwx|0|0|47|1532631600|1532627846|0|1532627821

0|/$$bad_content 3 (dihapus)|22930449|-/rrwxrwxrwx|0|0|353|1532631600|1532627846|0|1532627821

Jalankan waktu yang tepat alat untuk mendapatkan analisis garis waktu dengan perintah berikut:

[dilindungi email]:~$ cat usb.fls > usb.MacUntuk mengonversi keluaran mactime ini ke bentuk yang dapat dibaca manusia, masukkan perintah berikut:

[dilindungi email]:~$ mactime -b usb.mac > usb.waktu yang tepat[dilindungi email]:~$ cat usb.mactime Kam 26 Jul 2018 22:57:02 0 m… d/drwxrwxrwx 0 0 41 /Oceans Twelve (2004) (dihapus)

Kam 26 Jul 2018 22:57:26 59 m… -/rrwxrwxrwx 0 0 22930439 /Game of Thrones 4 720p x264 DDP 5.1 ESub - (dihapus)

47 m… -/rrwxrwxrwx 0 0 22930444 /Game of Thrones 4 720p x264 DDP 5.1 ESub - (dihapus)

353 m… -/rrwxrwxrwx 0 0 22930449 //Game of Thrones 4 720p x264 DDP 5.1 ESub - (dihapus)

Jum 27 Jul 2018 00:00:00 12 .a… r/rrwxrwxrwx 0 0 135 /Informasi Volume Sistem/Pengaturan WP.dan

76 .a… r/rrwxrwxrwx 0 0 138 /Informasi Volume Sistem/IndexerVolumeGuid

59 .a… -/rrwxrwxrwx 0 0 22930439 /Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (dihapus)

47 .a… -/rrwxrwxrwx 0 0 22930444 $/Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (dihapus)

353 .a… -/rrwxrwxrwx 0 0 22930449 /Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (dihapus)

Jum 31 Jan 2020 00:00:00 33180 .a… r/rrwxrwxrwx 0 0 45 /MENIT PC-I DIGUNAKAN PADA 23.01.2020.dok

Jum 31 Jan 2020 12:20:38 33180 m… r/rrwxrwxrwx 0 0 45 /MENIT PC-I DIGUNAKAN 23.01.2020.dok

Jum 31 Jan 2020 12:21:03 33180… b r/rrwxrwxrwx 0 0 45 /MENIT PC-I DIGUNAKAN 23.01.2020.dok

Sen 17 Feb 2020 14:36:44 46659 m… r/rrwxrwxrwx 0 0 49 /MENIT LEC DIPERLUKAN PADA 10.02.2020.docx (dihapus)

46659 m… r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (dihapus)

Sel 18 Feb 2020 00:00:00 46659 .a… r/rrwxrwxrwx 0 0 49 /Game of Thrones 2 720p x264 DDP 5.1 ESub - (dihapus)

38208 .a… r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (dihapus)

Sel 18 Feb 2020 10:43:52 46659… b r/rrwxrwxrwx 0 0 49 /Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (dihapus)

46659… b r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (dihapus)

38208… b r/rrwxrwxrwx 0 0 55 /MENIT LEC DIJADIKAN PADA 10.02.2020.dok

Sel 18 Feb 2020 11:13:16 38208 m… r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (dihapus)

46659 .a… r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (dihapus)

38208 .a… r/rrwxrwxrwx 0 0 55 /MENIT LEC DIJADIKAN PADA 10.02.2020.dok

Sel 18 Feb 2020 10:43:52 46659… b r/rrwxrwxrwx 0 0 49 /Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (dihapus)

46659… b r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (dihapus)

38208… b r/rrwxrwxrwx 0 0 55 /MENIT LEC DIJADIKAN PADA 10.02.2020.dok

Sel 18 Feb 2020 11:13:16 38208 m… r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (dihapus)

38208 m… r/rrwxrwxrwx 0 0 55 /Game of Thrones 3 720p x264 DDP 5.1 ESub -

Jum 15 Mei 2020 00:00:00 4096 .a… d/drwxrwxrwx 0 0 57 /Folder baru (dihapus)

4096 .a… d/drwxrwxrwx 0 0 63 /pemberitahuan tender peralatan infrastruktur jaringan untuk IIUI (dihapus)

56775 .a… r/rrwxrwxrwx 0 0 67 / PEMBERITAHUAN TENDER (Mega PC-I) Fase-II.docx (dihapus)

56783 .a… r/rrwxrwxrwx 0 0 68 /_WRD2343.tmp (dihapus)

56775 .a… r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (dihapus)

56783 .a… r/rrwxrwxrwx 0 0 73 / PEMBERITAHUAN TENDER (Mega PC-I) Fase-II.dok

Jum 15 Mei 2020 12:39:42 4096… b d/drwxrwxrwx 0 0 57 /Folder baru (dihapus)

4096… b d/drwxrwxrwx 0 0 63 /pemberitahuan tender peralatan infrastruktur jaringan untuk IIUI (dihapus)

Jum 15 Mei 2020 12:39:44 4096 m… d/drwxrwxrwx 0 0 57 $$bad_content 3(dihapus)

4096 m… d/drwxrwxrwx 0 0 63 /pemberitahuan tender peralatan infrastruktur jaringan untuk IIUI (dihapus)

Jum 15 Mei 2020 12:43:18 56775 j… r/rrwxrwxrwx 0 0 67$$bad_content 1 (dihapus)

56775 m… r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (dihapus)

Jum 15 Mei 2020 12:45:01 56775… b r/rrwxrwxrwx 0 0 67 $$bad_content 2 (dihapus)

56783… b r/rrwxrwxrwx 0 0 68 /_WRD2343.tmp (dihapus)

56775… b r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (dihapus)

56783… b r/rrwxrwxrwx 0 0 73 /PEMBERITAHUAN TENDER (Mega PC-I) Tahap-II.dok

Jum 15 Mei 2020 12:45:36 56783 m… r/rrwxrwxrwx 0 0 68 angin.exe (dihapus)

56783 m… r/rrwxrwxrwx 0 0 73 /PEMBERITAHUAN TENDER (Mega PC-I) Fase-II.dok

Semua file harus dipulihkan dengan stempel waktu di dalamnya dalam format yang dapat dibaca manusia di file “usb.waktu yang tepat.”

Alat untuk Analisis Forensik USB

Ada berbagai alat yang dapat digunakan untuk melakukan analisis forensik pada drive USB, seperti: Otopsi Sleuth Kit, Pencitraan FTK, Terutama, dll. Pertama, kita akan melihat alat Autopsi.

Autopsi

Autopsi digunakan untuk mengekstrak dan menganalisis data dari berbagai jenis gambar, seperti gambar AFF (Advance Forensic Format), .gambar dd, gambar mentah, dll. Program ini adalah alat yang ampuh yang digunakan oleh penyelidik forensik dan lembaga penegak hukum yang berbeda. Otopsi terdiri dari banyak alat yang dapat membantu penyelidik untuk menyelesaikan pekerjaan secara efisien dan lancar. Alat Autopsi tersedia untuk platform Windows dan UNIX tanpa biaya.

Untuk menganalisis gambar USB menggunakan Autopsi, Anda harus terlebih dahulu membuat kasus, termasuk menulis nama penyelidik, merekam nama kasus, dan tugas informasi lainnya. Langkah selanjutnya adalah mengimpor gambar sumber dari drive USB yang diperoleh pada awal proses menggunakan DD utilitas. Kemudian, kami akan membiarkan alat otopsi melakukan yang terbaik.

Jumlah informasi yang diberikan oleh Autopsi sangat besar. Autopsi menyediakan nama file asli dan juga memungkinkan Anda untuk memeriksa direktori dan jalur dengan semua info tentang file yang relevan, seperti diakses, diubah, berubah, tanggal, dan waktu. Info metadata juga diambil, dan semua info diurutkan secara profesional. Untuk mempermudah pencarian file, Autopsy menyediakan Pencarian kata kunci opsi, yang memungkinkan pengguna dengan cepat dan efisien mencari string atau nomor dari antara konten yang diambil.

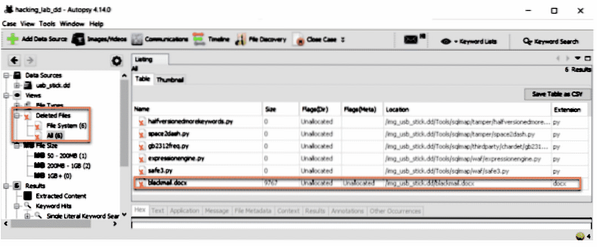

Di panel kiri subkategoricate Jenis File, Anda akan melihat kategori bernama “File yang Dihapus” berisi file yang dihapus dari gambar drive yang diinginkan dengan semua informasi Metadata dan Analisis Timeline.

Autopsi adalah Graphic User Interface (GUI) untuk alat baris perintah Kit Detektif dan berada di level teratas di dunia forensik karena integritasnya, keserbagunaannya, sifatnya yang mudah digunakan, dan kemampuannya untuk menghasilkan hasil yang cepat. Forensik perangkat USB dapat dilakukan dengan mudah di Autopsi seperti pada alat berbayar lainnya.

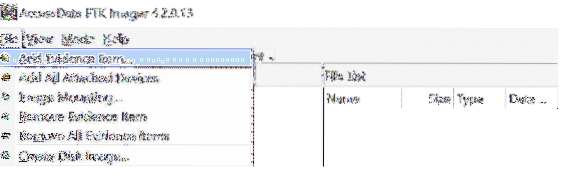

Pencitraan FTK

FTK Imager adalah alat hebat lain yang digunakan untuk pengambilan dan akuisisi data dari berbagai jenis gambar yang disediakan. FTK Imager juga memiliki kemampuan untuk membuat salinan gambar sedikit demi sedikit, sehingga tidak ada alat lain seperti DD atau dcfldd diperlukan untuk tujuan ini. Salinan drive ini mencakup semua file dan folder, ruang yang tidak terisi dan kosong, dan file yang dihapus yang tertinggal di ruang kosong atau ruang yang tidak terisi. Tujuan dasar di sini saat melakukan analisis forensik pada drive USB adalah untuk merekonstruksi atau membuat ulang skenario serangan.

Sekarang kita akan melihat cara melakukan analisis forensik USB pada gambar USB menggunakan alat FTK Imager.

Pertama, tambahkan file gambar ke Pencitraan FTK dengan mengklik File >> Tambahkan Barang Bukti.

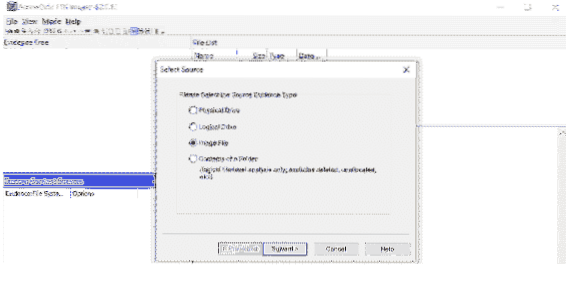

Sekarang, pilih jenis file yang ingin Anda impor. Dalam hal ini, ini adalah file gambar dari drive USB.

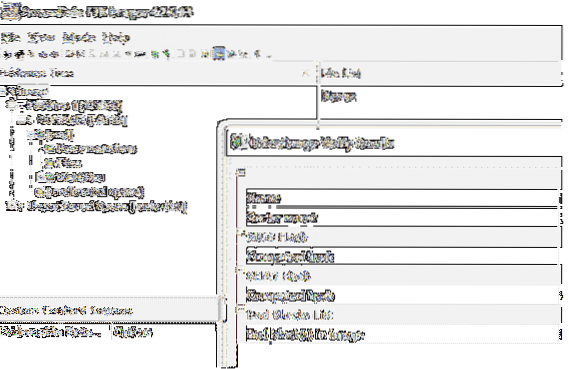

Sekarang, masukkan lokasi lengkap file gambar. Ingat, Anda harus memberikan jalur lengkap untuk langkah ini. Klik Selesai untuk memulai akuisisi data, dan biarkan Pencitraan FTK lakukan pekerjaan itu. Setelah beberapa waktu, alat akan memberikan hasil yang diinginkan.

Di sini, hal pertama yang harus dilakukan adalah memverifikasi Integritas Gambar dengan mengklik kanan pada nama gambar dan memilih Verifikasi Gambar. Alat ini akan memeriksa hash md5 atau SHA1 yang cocok dengan informasi gambar, dan juga akan memberi tahu Anda apakah gambar telah diubah sebelum diimpor ke Pencitraan FTK alat.

Sekarang, Ekspor hasil yang diberikan ke jalur pilihan Anda dengan mengklik kanan nama gambar dan memilih Ekspor pilihan untuk menganalisisnya. Itu Pencitraan FTK akan membuat log data lengkap dari proses forensik dan akan menempatkan log ini di folder yang sama dengan file gambar.

Analisis

Data yang dipulihkan dapat dalam format apa pun, seperti tar, zip (untuk file terkompresi), png, jpeg, jpg (untuk file gambar), mp4, format avi (untuk file video), barcode, pdf, dan format file lainnya. Anda harus menganalisis metadata dari file yang diberikan dan memeriksa kode batang dalam bentuk a Kode QR. Ini bisa dalam file png dan dapat diambil menggunakan ZBAR alat. Dalam kebanyakan kasus, file docx dan pdf digunakan untuk menyembunyikan data statistik, sehingga harus tidak dikompresi. Kdbx file dapat dibuka melalui Penjaga; kata sandi mungkin telah disimpan di file lain yang dipulihkan, atau kami dapat melakukan bruteforce kapan saja.

Terutama

Foremost adalah alat yang digunakan untuk memulihkan file dan folder yang dihapus dari gambar drive menggunakan header dan footer. Kami akan melihat halaman manual Foremost untuk menjelajahi beberapa perintah kuat yang terkandung dalam alat ini:

[dilindungi email]:~$ man terutama-a Memungkinkan menulis semua tajuk, tidak melakukan deteksi kesalahan dalam hal

dari file yang rusak.

-nomor b

Memungkinkan Anda menentukan ukuran blok yang digunakan terutama. Ini adalah

relevan untuk penamaan file dan pencarian cepat. Standarnya adalah

512. yaitu. gambar paling depan -b 1024.DD

-q (mode cepat):

Mengaktifkan mode cepat. Dalam mode cepat, hanya awal dari setiap sektor

mencari header yang cocok matching. Artinya, tajuknya adalah

mencari hanya sampai dengan panjang header terpanjang. Sisanya

sektor, biasanya sekitar 500 byte, diabaikan. Modus ini

membuat terdepan berjalan jauh lebih cepat, tetapi itu dapat menyebabkan Anda you

kehilangan file yang disematkan di file lain. Misalnya, menggunakan

mode cepat Anda tidak akan dapat menemukan gambar JPEG yang disematkan

dokumen Microsoft Word.

Mode cepat tidak boleh digunakan saat memeriksa sistem file NTFS.

Karena NTFS akan menyimpan file-file kecil di dalam Master File Ta-

ble, file-file ini akan terlewatkan selama mode cepat.

-a Memungkinkan menulis semua tajuk, tidak melakukan deteksi kesalahan dalam hal

dari file yang rusak.

-saya (masukkan) file:

File yang digunakan dengan opsi i digunakan sebagai file input.

Jika tidak ada file input yang ditentukan, stdin digunakan untuk c.

File yang digunakan dengan opsi i digunakan sebagai file input.

Jika tidak ada file input yang ditentukan, stdin digunakan untuk c.

Untuk menyelesaikan pekerjaan, kita akan menggunakan perintah berikut:

[dilindungi email]:~$ usb utama.DDSetelah proses selesai, akan ada file di /keluaran folder bernama teks berisi hasil.

Kesimpulan

Forensik drive USB adalah keterampilan yang baik untuk mengambil bukti dan memulihkan file yang dihapus dari perangkat USB, serta untuk mengidentifikasi dan memeriksa program komputer apa yang mungkin telah digunakan dalam serangan tersebut. Kemudian, Anda dapat mengumpulkan langkah-langkah yang mungkin telah diambil penyerang untuk membuktikan atau menyangkal klaim yang dibuat oleh pengguna atau korban yang sah. Untuk memastikan bahwa tidak ada yang lolos dari kejahatan dunia maya yang melibatkan data USB, forensik USB adalah alat yang penting. Perangkat USB berisi bukti kunci dalam sebagian besar kasus forensik dan terkadang, data forensik yang diperoleh dari drive USB dapat membantu memulihkan data pribadi yang penting dan berharga.

Phenquestions

Phenquestions