Suite Bersendawa

Burp Suite adalah alat serangan aplikasi web berfitur lengkap yang dirancang oleh Portswigger. Itu dilengkapi dengan semua yang diperlukan untuk melakukan pentest yang sukses terhadap aplikasi web. Burp adalah penguji & pemindai aplikasi web yang paling banyak digunakan di dunia, dengan lebih dari 40.000 pengguna aktif, karena antarmuka dan kedalamannya yang mudah digunakan. Ini sudah merupakan aplikasi web luar biasa yang diuji dengan kemampuan yang bahkan dapat ditingkatkan lebih jauh dengan menambahkan ekstensi atau add-on yang disebut BApps.

bersendawa fitur utama adalah sebagai berikut:

- Kemampuan untuk mencegat permintaan HTTP yang biasanya berpindah dari browser ke server, dan kemudian server mengembalikan respons. Ini dilakukan oleh fitur intinya yang disebut “Mencegat Proxy”. Di sini permintaan terputus di tengah jalan dan beralih dari browser pengguna ke Burp, dan kemudian server.

- Kemampuan untuk memetakan target, i.e., aplikasi web menggunakan “Laba-laba” alat. Ini dilakukan untuk mendapatkan daftar titik akhir dan menjelajahinya untuk menemukan beberapa kerentanan di dalamnya.

- Alat aplikasi web pemindaian canggih untuk mengotomatiskan tugas mendeteksi kerentanan pada target (hanya tersedia dalam versi PRO).

- Sebuah "Pengacau" alat ini digunakan untuk serangan otomatis seperti brute-forcing halaman login aplikasi web, serangan kamus, mengaburkan aplikasi web untuk menemukan kerentanan, dll.

- SEBUAH "Pengulang" alat yang digunakan untuk memanipulasi nilai atau permintaan yang diberikan pengguna, dan mengamati perilaku mereka untuk menemukan vektor yang berpotensi rentan.

- SEBUAH “Pengurutan” alat untuk menguji token sesi.

- SEBUAH “Dekoder” alat untuk mendekode dan mengkodekan berbagai skema pengkodean seperti base64, HEX, dll.

- Kemampuan untuk menyimpan pekerjaan dan melanjutkannya nanti (hanya tersedia dalam versi PRO).

Instalasi

Sendawa Rangkaian dapat diunduh dari situs web resmi PortSwigger:

https://portswigger.unduhan bersih/bersendawa/komunitas.

Burp tersedia untuk diunduh untuk hampir semua sistem operasi termasuk Windows, Linux, dan MacOS. Dengan mengklik opsi Unduh Versi Terbaru, Anda akan diarahkan ke halaman unduhan dengan edisi dan sistem operasi yang berbeda, yaitu.e., Edisi Komunitas atau Edisi Profesional. Edisi profesional dibayar dengan harga yang tertulis di situs resminya. Unduh edisi Komunitas, dan Anda siap menggunakan fitur dasar yang mengagumkan awesome.

Pemakaian

Untuk menggunakan Sendawa, itu perlu dikonfigurasi untuk mencegat permintaan HTTP. Untuk mengkonfigurasi browser, saya.e., Chrome, Firefox, dll., kita harus mengikuti langkah-langkah yang diberikan di bawah ini:

Untuk mengonfigurasi Chrome agar berfungsi dengan Burp

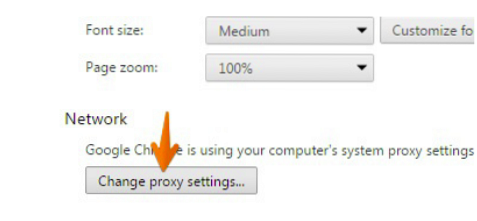

Untuk mengonfigurasi Chrome agar berfungsi dengan Burp, pertama, klik tombol Sesuaikan pilihan di sudut kanan atas jendela, lalu pergi ke Pengaturan pilihan. Di jendela pengaturan, pilih Pengaturan lanjutan, lalu klik Ubah Pengaturan Proksi dari pilihan yang diberikan.

Untuk mengonfigurasi Firefox agar berfungsi dengan Burp

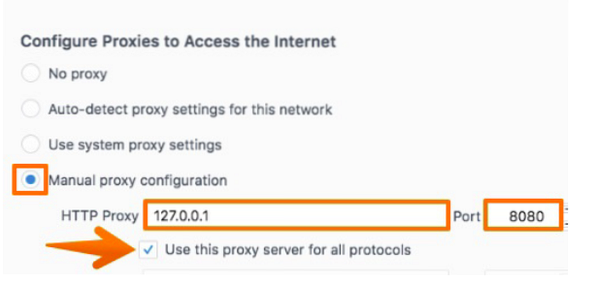

Untuk mengonfigurasi Firefox agar berfungsi dengan Burp, buka menu Firefox di sudut kanan atas jendela, klik pada Preferensi pilihan, lalu pergi ke Pilihan tombol. Di sini, cari Proksi Jaringan dalam Umum tab. Klik Konfigurasi Proksi Manual. Masukkan alamat pendengar, i.e., 127.0.0.1, dan Burp port, i.e., 8080. Hapus semua yang ada di “Tidak Ada Proksi untuk” lapangan, dan Anda siap melakukannya.

Serangan Brute Force menggunakan Burp

Otentikasi adalah proses memastikan bahwa orang yang tepat mengakses layanan atau orang yang tepat masuk, menggunakan teknik yang berbeda seperti token akses, kata sandi, kunci, dll. Penggunaan kata sandi sangat umum dalam kehidupan sehari-hari. Di sinilah pentingnya otentikasi dasar, i.e., pemilihan kata sandi kompleks yang kuat, karena area login yang dilindungi dengan otentikasi yang lemah dapat diakses dengan mudah menggunakan serangan otomatis seperti brute-forcing, serangan kamus.

Dictionary Attack adalah serangan brute force pada bidang login dengan bantuan a kamus. Dalam serangan ini, ratusan ribu kemungkinan kombinasi kata sandi tebakan yang disimpan dalam kamus dicoba di bidang login, dengan maksud agar salah satunya dapat berfungsi. Kata sandi ini dicoba berturut-turut di bidang login untuk melewati otentikasi.

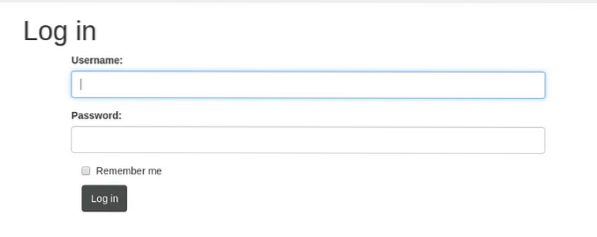

Mari kita pertimbangkan skenario di mana kita harus memaksa halaman login menggunakan kamus atau daftar kata yang berisi ratusan ribu atau jutaan kata sandi yang sering bocor.

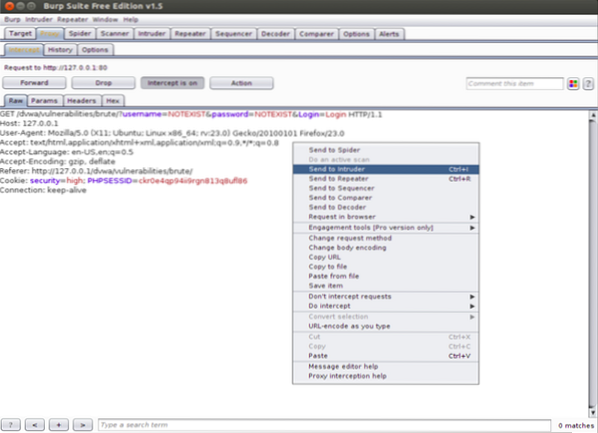

Buka Burp Suite dan mulailah mencegat lalu lintas dengan memutar Intersepsi Aktif. Beralih ke browser dan masukkan nama pengguna atau kata sandi apa pun di bidang yang diberikan, lalu klik Masuk. Sekarang beralih ke Sendawa, Anda akan melihat lalu lintas telah dicegat di tengah jalan menuju server dan pergi ke Burp sebagai gantinya. Klik kanan dan pilih, Kirim ke Penyusup dari pilihan yang diberikan.

Sekarang, beralih ke Pengacau tab, dan kita akan melihat banyak tab, i.e., Posisi, Muatan, Opsi. Kita harus mengonfigurasi semua opsi di tab ini dengan benar agar Burp melakukan tugasnya dan mendapatkan hasil yang kita inginkan.

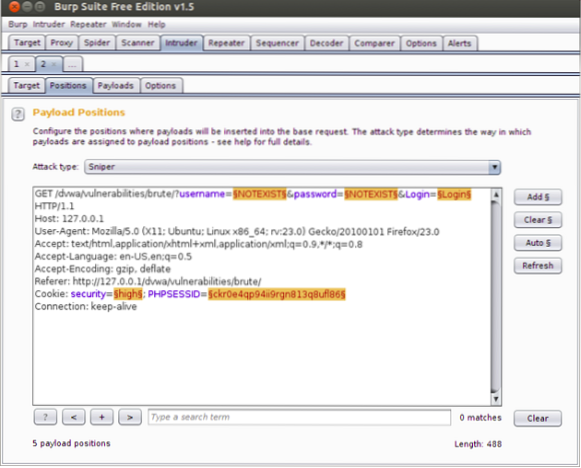

Posisi

Mari kita lihat tab Posisi dulu. Di sini, kami memberi tahu sendawa parameter yang ingin kami serang dalam permintaan, yaitu.e., bidang kata sandi, bidang nama pengguna, dll.

Secara default, Burp menyoroti beberapa bidang untuk merekomendasikan kepada pengguna bidang apa yang dapat mereka serang. Tetapi dalam kasus kami, kami hanya perlu mengubah nilai nama pengguna dan kata sandi bidang, sehingga diubah dengan kata berikutnya dalam kamus, yang melaluinya kami menyerang di setiap permintaan. Untuk ini, pertama-tama kita harus menghapus semua area yang disorot dengan mengklik Bersih tombol di sisi kanan jendela. Ini akan membersihkan area disorot yang direkomendasikan Burp. Sekarang, sorot bidang nama pengguna dan kata sandi, yaitu “TIDAK ADA" dalam kasus kami, lalu klik Menambahkan. Kami juga perlu menentukan jenis Serangan, yaitu Sniper, secara default dan mengubahnya menjadi Bom Gugus.

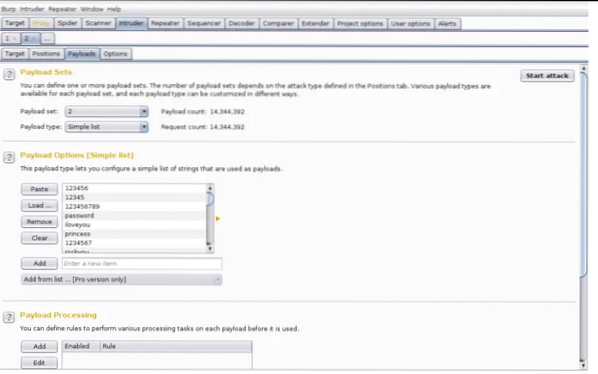

Muatan

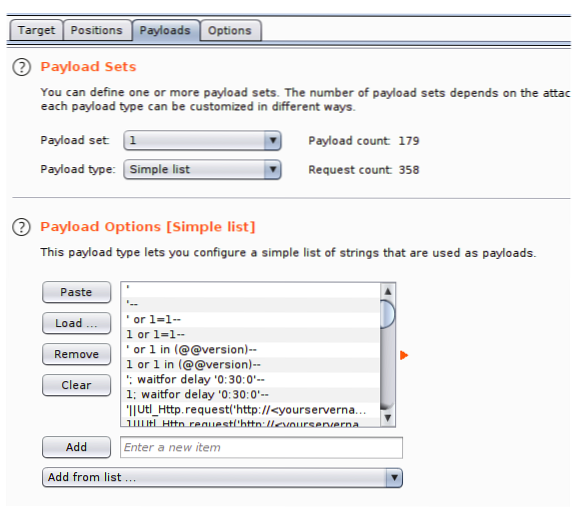

Sekarang, kita harus mengatur muatan yang akan kita gunakan untuk menyerang bidang yang dipilih ini. Nilainya akan diubah dengan setiap permintaan sesuai dengan muatannya. Mari kita siapkan payload untuk parameter 1, i.e., Bidang nama pengguna. Mari tambahkan daftar kata kecil nama pengguna yang kita miliki dalam file. Klik Payload 1, dan pilih Payload type as Daftar Sederhana. Di Opsi Muatan, klik Beban dan buka file daftar kata yang Anda inginkan, lalu pilih select. Nilai daftar kata yang dipilih akan ditampilkan seperti yang diberikan di bawah ini.

Sekarang, dalam menyiapkan payload untuk parameter 2, i.e., bidang Kata Sandi, mari tambahkan daftar kata kata sandi bocor yang umum digunakan, i.e., “menghibur Anda.txt" karena dalam kasus kami, kami memiliki ini dalam file. Klik Payload 2 dan pilih Payload type as Daftar Sederhana. Di Opsi Muatan, klik Beban dan buka file daftar kata yang Anda inginkan, lalu pilih select. Nilai daftar kata yang dipilih akan ditampilkan seperti yang diberikan di bawah ini.

Pilihan

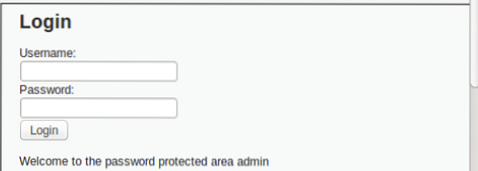

Setelah mengatur parameter serangan dan daftar muatan, saatnya untuk mengatur opsi yang sangat penting yang disebut “Pilihan". Di tab Opsi, beberapa aturan yang ditetapkan untuk memberi tahu kami permintaan mana yang berhasil; dalam kasus kami, ini akan memberi tahu kata sandi mana yang berhasil. Kita harus mengonfigurasi sesuatu di sini, yaitu string atau pesan yang akan ditampilkan untuk mendapatkan kata sandi yang benar, i.e., Selamat datang, Selamat datang di portal kami, Selamat kembali, dll. Itu tergantung pada pengembang aplikasi web. Kami dapat memeriksanya dengan memasukkan kredensial yang tepat di area login.

Kami memiliki "Selamat datang di admin area yang dilindungi kata sandi" di sini. Sekarang, beralih ke Burp di tab pilihan, Temukan Pertandingan Grep, dan tulis string berikut di sini. Periksalah String Sederhana pilihan, dan kami siap melakukannya.

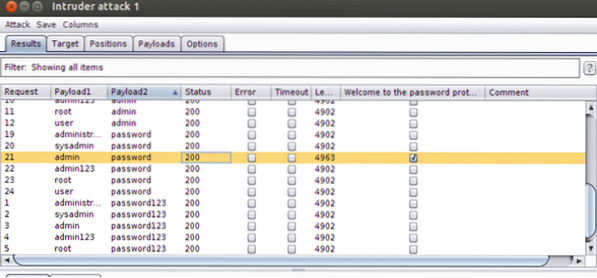

Semuanya diatur dengan baik. Sekarang, yang harus kita lakukan adalah memulai serangan. Buka tab Penyusup, lalu klik Mulai Serangan. Penyusup sekarang akan mencoba semua kombinasi yang mungkin dari muatan yang disediakan.

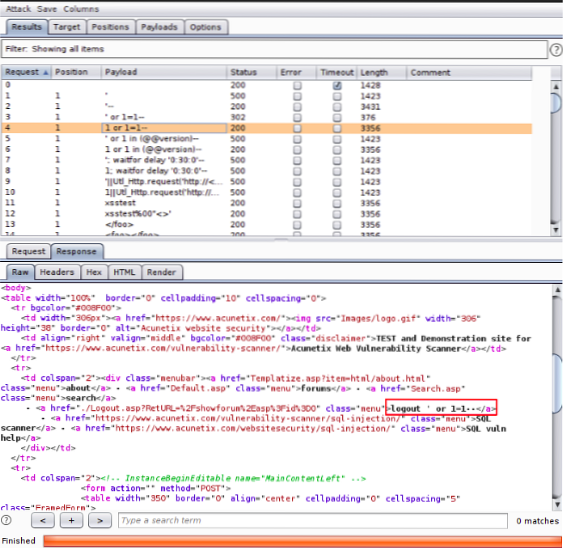

Kita dapat melihat Penyusup mencoba semua kombinasi seperti gambar di atas. Kita dapat melihat apakah permintaan berhasil atau tidak dengan melihat panjang permintaan. Permintaan yang berhasil akan memiliki panjang yang berbeda dari yang tidak berhasil. Cara lain untuk mengetahui apakah permintaan berhasil atau tidak adalah dengan melihat "Selamat datang di area yang dilindungi kata sandi" (i.e., string yang telah kami sediakan untuk Pilihan tab sebelumnya) tab. Jika kotak kecil dicentang, berarti permintaan berhasil dan sebaliknya vice. Dalam kasus kami, permintaan yang berhasil memiliki panjang 4963, sedangkan untuk permintaan yang gagal adalah 490202.

Serangan brute force menggunakan Burp, dengan bantuan kamus yang kuat, adalah metode yang sangat efektif dan diremehkan untuk melewati halaman login, yang tidak dibuat untuk entitas jahat. Dalam kasus kata sandi yang lemah, kata sandi yang digunakan, mudah, atau kecil, ini adalah teknik yang sangat efektif.

kabur

Fuzzing adalah pendekatan yang digunakan untuk mengotomatisasi proses penemuan bug, kelemahan, atau kerentanan dengan mengirimkan banyak permintaan ke aplikasi dengan berbagai muatan, dengan harapan bahwa aplikasi web dapat memicu suatu aktivitas. Ini tidak eksplisit untuk Aplikasi Web, tetapi juga dapat digunakan dalam berbagai serangan lain seperti buffer, overflow, dll. Sebagian besar kerentanan web umum dapat ditemukan melalui fuzzing seperti skrip lintas situs XSS, Injeksi SQL, LFI, RFI, dll. Bersendawa -sangat kuat dan juga merupakan alat terbaik yang tersedia - dalam menyelesaikan pekerjaan dengan lancar.

Bersendawa dengan Bersendawa

Mari kita ambil aplikasi web yang rentan terhadap SQL Injection dan mengaburkannya dengan sendawa untuk menemukan bidang yang berpotensi rentan.

Jalankan Burp dan mulailah mencegat permintaan login. Kami akan melihat banyak data, klik kanan dan klik pada Kirim ke Penyusup pilihan dari menu yang diberikan. Pergi ke Posisi tab dan konfigurasikan parameter yang tepat. Secara default, Burp menyoroti beberapa bidang untuk merekomendasikan kepada pengguna bidang apa yang dapat diserang pengguna. Tetapi dalam kasus kami, kami hanya perlu mengubah nilai nama pengguna dan kata sandi bidang. Pertama, bersihkan semua area yang disorot dengan mengklik Bersih tombol di sisi kanan jendela. Ini akan menghapus area yang disorot yang direkomendasikan oleh Burp. Sekarang, cukup sorot bidang nama pengguna dan kata sandi, lalu klik Menambahkan. Kami juga perlu menentukan jenis Serangan dan mengubahnya menjadi penembak jitu.

Sekarang, buka tab Payloads dan, di sini, kita harus mengatur payload yang akan kita gunakan untuk menyerang field yang dipilih ini. Nilainya akan diubah dengan setiap permintaan sesuai dengan muatannya. Mari kita siapkan payload untuk parameter 1 dan parameter 2, i.e., Bidang Nama Pengguna dan Kata Sandi, masing-masing. Sendawa juga memiliki berbagai muatannya untuk berbagai jenis kerentanan. Kita dapat menggunakannya atau membuat atau memuat salah satu milik kita sendiri di antarmuka Burp yang mudah digunakan. Dalam hal ini, kita akan memuat bersendawa payload yang akan memicu peringatan jika menemukan kerentanan SQL.

Pilih Daftar Sederhana di Jenis muatan pilihan. Sekarang, klik opsi Muat dari from “Opsi Muatan” jendela. Di sini, pilih Injeksi Fuzzing-SQL muatan dari opsi yang tersedia. Set muatan digunakan untuk mencari tahu daftar yang akan Anda gunakan untuk parameter tertentu specified. Jika Anda memilih dua vektor serangan (parameter), di sana Anda dapat mengatur daftar kata alternatif untuk semua orang. Demikian juga, Anda dapat mengatur jenis muatan seperti perubahan kasus, nomor, tanggal, dan sebagainya. Untuk situasi ini, daftar dasar sangat penting karena kami menggunakan payload default Burp.

Sekarang, pergi ke Pilihan tab, dan Anda dapat melihat beberapa opsi yang sangat menarik. Misalnya, “Grep” opsi yang dapat dipilih untuk mencocokkan respons dengan kata kunci yang diberikan seperti "SQL". Pilihan keren lainnya adalah "Waktu habis" opsi yang sangat berguna jika ada firewall aplikasi web potensial. Dalam kasus kami, kami memeriksa opsi "Ikuti pengalihan" karena kami memiliki parameter pengalihan dalam permintaan. Namun, sesekali, kesalahan dapat memicu tambahan sebelum pengalihan, keduanya kemudian dapat diuji secara terpisah.

Sekarang, semuanya sudah diatur dengan baik, dan penyusup Burp siap untuk memulai serangan. Klik pada opsi Mulai serangan di sudut kiri dan tunggu saja serangannya, yang secara harfiah akan memakan waktu berjam-jam secara manual untuk diselesaikan, hanya dalam satu atau dua menit. Setelah serangan selesai, yang harus kita lakukan adalah menganalisis hasil yang diberikan dengan cermat. Kita harus mencari nilai yang berbeda atau ganjil dalam panjangnya kolom. Seseorang harus mencari anomali apa pun dalam kode status juga, karena ini juga memberi tahu permintaan mana yang menyebabkan kesalahan dan sebaliknya.

Untuk mendapatkan kode status ganjil atau nilai panjang, seseorang harus memeriksa tanggapan jendela. Dalam kasus kami, kami dapat melihat bahwa permintaan ke-4 memiliki kode status yang berbeda dan nilai panjang yang lebih tinggi dari biasanya, dan setelah melihat area respons, kami dapat melihat bahwa Burp dapat melewati area login menggunakan nilai dari payload. Serangan itu bisa dianggap berhasil.

Ini adalah teknik yang sangat efektif dalam prosedur pengujian bug bounty dan pena karena menyelidiki setiap parameter yang ada di situs dan mencoba memahami apa yang dilakukannya, jika terhubung dengan Database atau tercermin di halaman respons, antara lain. Teknik ini, bagaimanapun, menyebabkan banyak kebisingan di sisi server dan bahkan dapat menyebabkan Denial of Service, yang membuat frustasi penyerang serta pengguna dan pengembang aplikasi web.

Ekstensi Bersendawa

Dengan bantuan Burp Extender, banyak ekstensi Burp yang berguna dapat ditambahkan untuk meningkatkan kemampuan Burp. Seseorang dapat menulis kode pihak ketiga atau memuat ekstensi. Untuk memuat dan memasang ekstensi ke Burp, Bapp Toko adalah tempat untuk pergi. Ada berbagai kegunaan untuk ekstensi Burp, seperti memodifikasi permintaan dan respons HTTP, menyesuaikan antarmuka pengguna, menambahkan pemindai dan pemeriksaan runtime, dll.

Toko BApp

BApp Store terdiri dari ekstensi Burp yang telah disusun oleh klien Burp Suite untuk meningkatkan kemampuan dan fitur Burp. Anda dapat melihat ikhtisar BApps yang dapat diakses yang memperkenalkan BApps eksplisit, dan mengirimkan peringkat klien untuk yang telah Anda perkenalkan.

Ekstensi sendawa juga dapat diunduh dari Bapp situs web toko dan dapat ditambahkan ke Burp nanti. Ekstensi BApps atau BApp yang berbeda ditulis dalam bahasa yang berbeda seperti Python atau Ruby dan mengharapkan pengguna untuk mengunduh Jython atau JRuby agar berfungsi dengan baik. Kemudian konfigurasikan Burp dengan direktori penerjemah bahasa penting. Dalam beberapa kasus, BApp mungkin memerlukan bentuk Burp yang lebih baru atau versi alternatif dari Burp. Mari kita lihat beberapa ekstensi berguna Burp yang sangat banyak:

otorisasi:

Autorize adalah ekstensi yang sangat efektif ketika ada kebutuhan untuk mendeteksi kerentanan otorisasi dalam aplikasi web secara otomatis. Mendeteksi kerentanan otorisasi adalah tugas yang sangat memakan waktu untuk setiap pemburu hadiah atau pentester bug. Dalam metode manual, Anda perlu menghapus cookie setiap kali dari setiap permintaan untuk memeriksa apakah otorisasi telah diterapkan atau tidak. otorisasi melakukan pekerjaan ini secara otomatis hanya dengan mengambil cookie dari pengguna aplikasi web dengan hak istimewa rendah, lalu membiarkan pengguna yang lebih istimewa menavigasinya. Autorize melakukan ini dengan mengulangi setiap permintaan dengan sesi pengguna dengan hak istimewa rendah dan mulai mendeteksi kerentanan atau kekurangan otorisasi.

Mungkin juga untuk mengulangi setiap permintaan tanpa cookie yang disediakan, untuk mengenali kelemahan otentikasi serta kerentanan otorisasi. Ekstensi ini berfungsi tanpa konfigurasi sebelumnya, tetapi pada saat yang sama sangat mudah beradaptasi, memungkinkan pengaturan granularitas kondisi otorisasi persetujuan dan meminta ekstensi harus diuji dan yang lainnya.

Saat menyelesaikan prosedur, akan ada Hijau merah, dan Kuning warna pada layar, menunjukkan “Dilewati”, “Diterapkan”, dan “Dilaksanakan ?? ” status masing-masing.

Turbo Penyusup

Turbo Intruder adalah versi modifikasi dari Penyusup bersendawa dan digunakan ketika ada kebutuhan untuk kompleksitas dan kecepatan ekstrim untuk menangani permintaan HTTP. Turbo Intruder Cepat karena menggunakan kode tumpukan HTTP dari pangkalan, memprioritaskan dan mengingat kecepatan. Ini membuatnya sangat cepat, dan terkadang, bahkan pilihan yang lebih baik daripada skrip GO yang ditulis dengan baik. Sifatnya yang skalabel adalah sorotan lain, yang karena kemampuannya untuk mencapai penggunaan memori yang datar flat. Turbo Intruder juga dapat berjalan di lingkungan baris perintah. Algoritme diffing tingkat lanjut dibuat dalam ekstensi mengagumkan ini, yang secara otomatis menyaring keluaran yang membosankan dan tidak berguna.

Salah satu serangan utama di mana Turbo Intruder dapat digunakan adalah Serangan Kondisi Ras. Ketika sebuah sistem yang telah dirancang untuk melakukan tugas-tugas dalam urutan tertentu dipaksa untuk melakukan lebih dari satu tugas pada satu waktu, itu disebut kondisi balapan. Dalam skenario seperti itu, Turbo Penyusup digunakan, karena dapat melakukan banyak tugas dengan kecepatan luar biasa. Jenis serangan ini dapat digunakan jika ada kerentanan kondisi balapan dan dapat menyebabkan serangan seperti menukarkan beberapa kartu hadiah, menyalahgunakan fitur suka/tidak suka, dll.

Untuk mengirim permintaan HTTP ke penyusup Turbo, cegat permintaan dan kemudian klik kanan pada jendela, lalu pilih select Kirim ke Turbo Intruder opsi dari daftar opsi yang diberikan. Turbo Intruder sedikit lebih sulit digunakan daripada Intruder default Burp.

Kesimpulan:

Burp adalah alat yang sangat kuat & kaya fitur yang salah satu fungsi dan fiturnya yang luar biasa adalah mengotomatiskan serangan dan menemukan kerentanan, yang membuat hidup lebih mudah bagi pentester atau pemburu hadiah bug. Tugas yang dapat memakan waktu berhari-hari secara manual dapat dilakukan dalam waktu singkat menggunakan Burp, dan juga menyediakan antarmuka pengguna grafis yang mudah untuk meluncurkan serangan Brute force dengan atau tanpa kamus, hanya dengan membuat daftar kata tepat pada saat itu. Di sisi lain, Bapp store menyediakan ekstensi yang sangat kuat yang bahkan lebih meningkatkan kemampuan Suite Bersendawa.

Phenquestions

Phenquestions