Catatan: untuk tutorial ini antarmuka jaringan enp2s0 dan alamat IP 192.168.0.2/7 digunakan sebagai contoh, ganti dengan yang benar.

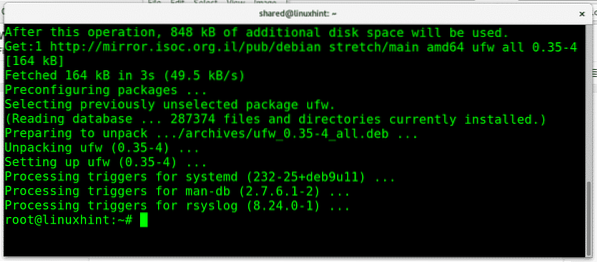

Menginstal ufw:

Untuk menginstal ufw di Debian run:

tepat menginstal ufw

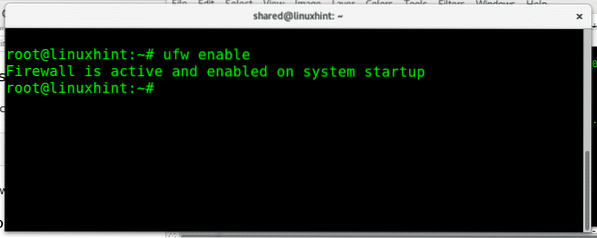

Untuk mengaktifkan UFW run:

ufw aktifkan

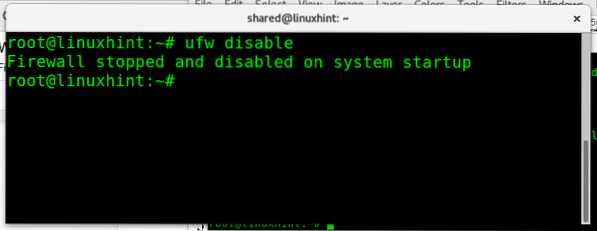

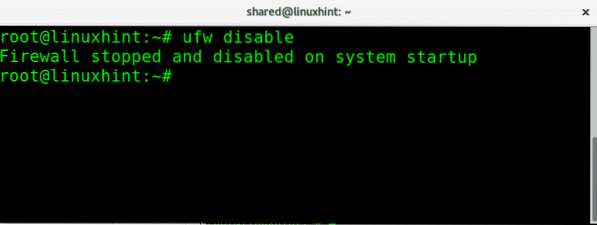

Untuk menonaktifkan UFW run:

ufw menonaktifkan

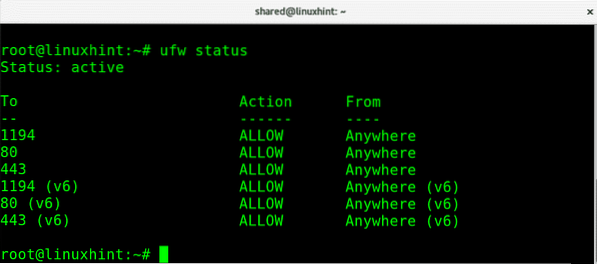

Jika Anda ingin melakukan pemeriksaan cepat pada status firewall Anda, jalankan:

statusnya

Dimana:

Status: menginformasikan jika firewall aktif.

Untuk: menunjukkan port atau layanan

Tindakan: menunjukkan kebijakan

Dari: menunjukkan kemungkinan sumber lalu lintas.

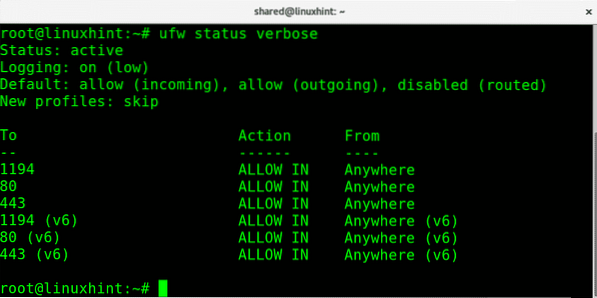

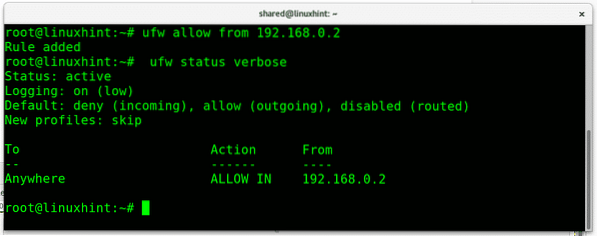

Kami juga dapat memeriksa status firewall dengan verbositas dengan menjalankan:

status ufw verbose

Perintah kedua ini untuk melihat status firewall juga akan menampilkan kebijakan default dan arah lalu lintas.

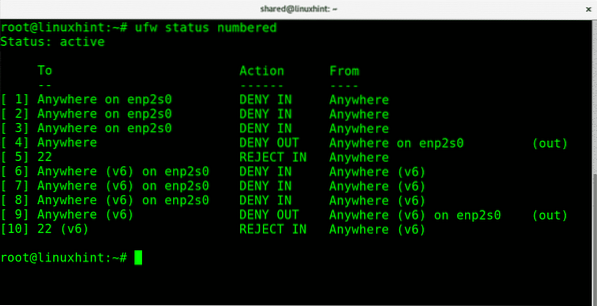

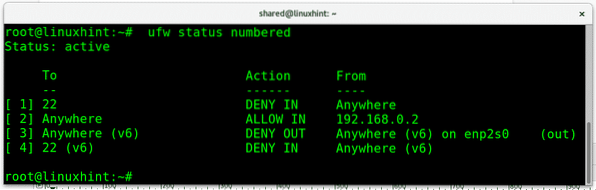

Selain layar informatif dengan "status ufw" atau "status ufw verbose" kami dapat mencetak semua aturan bernomor jika membantu mengelolanya seperti yang akan Anda lihat nanti. Untuk mendapatkan daftar bernomor dari aturan firewall Anda, jalankan:

status ufw bernomor

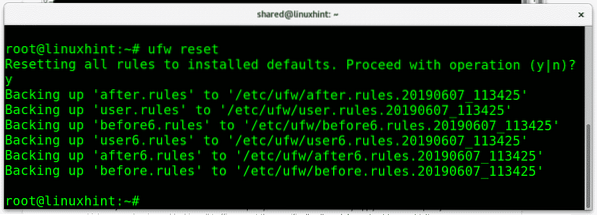

Pada tahap apa pun kami dapat mengatur ulang pengaturan UFW ke konfigurasi default dengan menjalankan:

ufw reset

Saat mengatur ulang aturan ufw, ia akan meminta konfirmasi. tekan kamu untuk mengkonfirmasi.

Pengantar singkat tentang kebijakan Firewall:

Dengan setiap firewall kita dapat menentukan kebijakan default, jaringan sensitif mungkin menerapkan kebijakan restriktif yang berarti menolak atau memblokir semua lalu lintas kecuali yang diizinkan secara khusus. Berbeda dengan kebijakan restriktif, firewall permisif akan menerima semua lalu lintas kecuali yang diblokir secara khusus.

Misalnya, jika kami memiliki server web dan kami tidak ingin server tersebut melayani lebih dari situs web sederhana, kami dapat menerapkan kebijakan pembatasan yang memblokir semua port kecuali port 80 (http) dan 443 (https), itu akan menjadi kebijakan pembatasan karena secara default semua port diblokir kecuali Anda membuka blokir yang spesifik. Contoh firewall permisif adalah server yang tidak terlindungi di mana kami hanya memblokir port login, misalnya, 443 dan 22 untuk server Plesk karena hanya port yang diblokir. Selain itu, kita dapat menggunakan ufw untuk mengizinkan atau menolak penerusan.

Menerapkan kebijakan restriktif dan permisif dengan ufw:

Untuk membatasi semua lalu lintas masuk secara default menggunakan ufw run:

ufw default menolak masuk

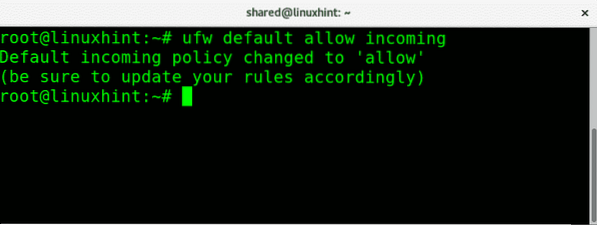

Untuk melakukan yang sebaliknya memungkinkan semua lalu lintas masuk berjalan:

ufw default memungkinkan masuk

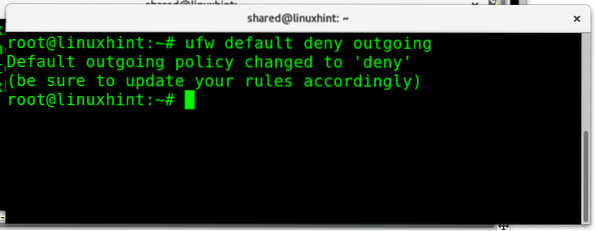

Untuk memblokir semua lalu lintas keluar dari jaringan kami, sintaksnya mirip, untuk menjalankannya:

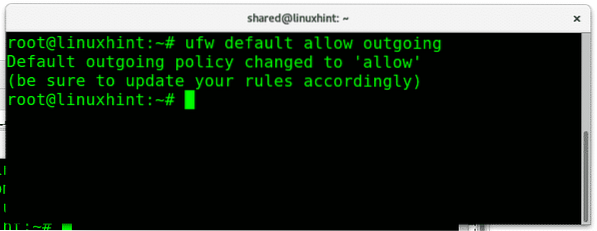

Untuk mengizinkan semua lalu lintas keluar kami hanya mengganti “menyangkal” untuk “mengizinkan”, untuk mengizinkan lalu lintas keluar berjalan tanpa syarat:

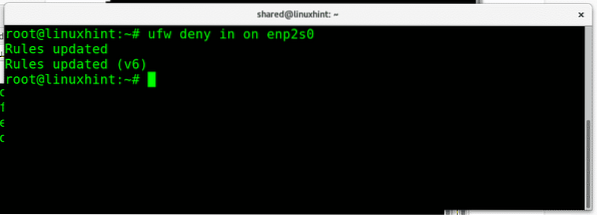

Kami juga dapat mengizinkan atau menolak lalu lintas untuk antarmuka jaringan tertentu, menjaga aturan yang berbeda untuk setiap antarmuka, untuk memblokir semua lalu lintas masuk dari kartu ethernet saya, saya akan menjalankan:

ufw menolak enp2s0

Dimana:

ufw= memanggil program

menyangkal= mendefinisikan kebijakan

di= lalu lintas masuk

enp2s0= antarmuka ethernet saya

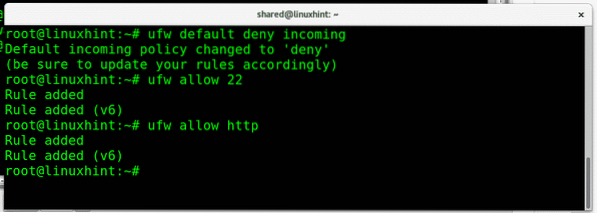

Sekarang, saya akan menerapkan kebijakan pembatasan default untuk lalu lintas masuk dan kemudian hanya mengizinkan port 80 dan 22:

ufw default tolak masukufw izinkan 22

ufw izinkan http

Dimana:

Perintah pertama memblokir semua lalu lintas masuk, sedangkan perintah kedua mengizinkan koneksi masuk ke port 22 dan perintah ketiga mengizinkan koneksi masuk ke port 80. Perhatikan bahwa ufw memungkinkan kita untuk memanggil layanan dengan port default atau nama layanan. Kami dapat menerima atau menolak koneksi ke port 22 atau ssh, port 80 atau http.

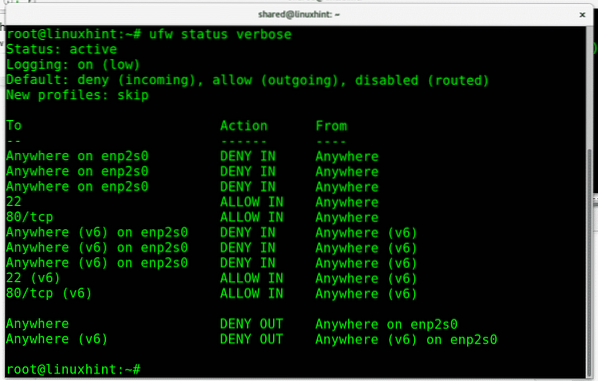

Perintah "statusnya bertele-tele” akan tampil hasilnya:

Semua lalu lintas masuk ditolak sementara dua layanan (22 dan http) yang kami izinkan tersedia.

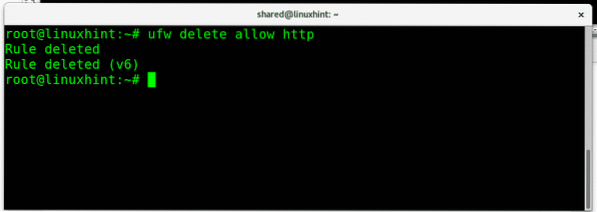

Jika kita ingin menghapus aturan tertentu, kita bisa melakukannya dengan parameter “menghapus”. Untuk menghapus aturan terakhir kami yang mengizinkan lalu lintas masuk ke port http run:

ufw hapus izinkan http

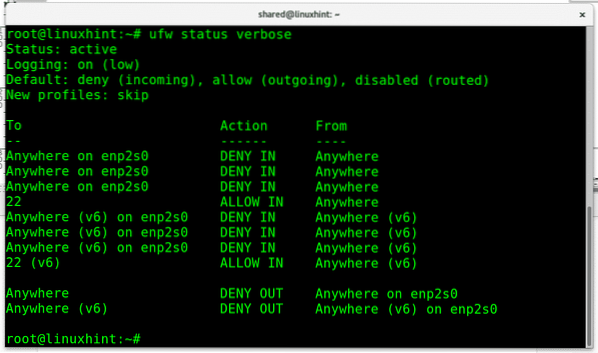

Mari kita periksa apakah layanan http terus tersedia atau diblokir dengan menjalankan status ufw verbose:

Port 80 tidak muncul lagi sebagai pengecualian, karena hanya port 22.

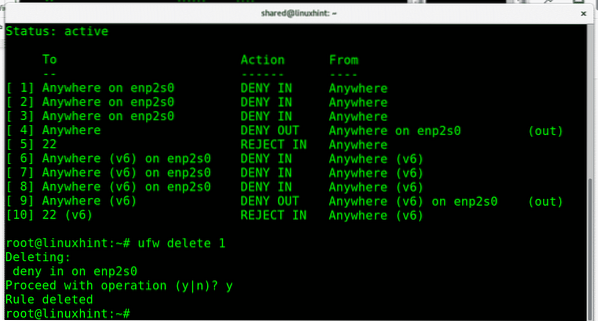

Anda juga dapat menghapus aturan hanya dengan memanggil ID numeriknya yang diberikan oleh perintah “status ufw bernomor” disebutkan sebelumnya, dalam hal ini saya akan menghapus MENYANGKAL kebijakan tentang lalu lintas masuk ke kartu ethernet enp2s0:

ufw hapus 1

Ini akan meminta konfirmasi dan akan melanjutkan jika dikonfirmasi.

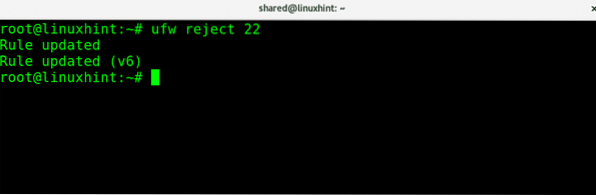

Selain itu untuk MENYANGKAL kita dapat menggunakan parameter MENOLAK yang akan memberi tahu pihak lain bahwa koneksi ditolak, untuk MENOLAK koneksi ke ssh yang bisa kita jalankan:

ufw tolak 22

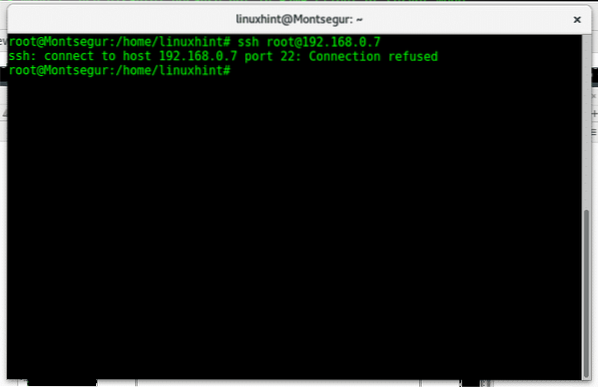

Kemudian, jika seseorang mencoba mengakses port 22 kami, dia akan diberi tahu bahwa koneksi ditolak seperti pada gambar di bawah ini.

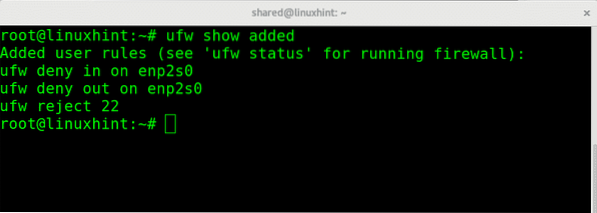

Pada tahap apa pun kita dapat memeriksa aturan tambahan atas konfigurasi default dengan menjalankan:

acara ufw ditambahkan

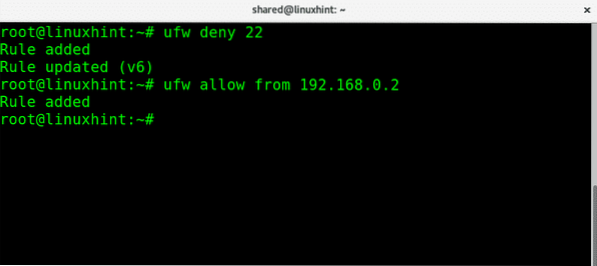

Kami dapat menolak semua koneksi sambil mengizinkan alamat IP tertentu, dalam contoh berikut saya akan menolak semua koneksi ke port 22 kecuali untuk IP 192.168.0.2 yang akan menjadi satu-satunya yang dapat terhubung:

ufw menyangkal 22ufw izinkan dari 192.168.0.2

Sekarang jika kami memeriksa status ufw Anda akan melihat semua lalu lintas masuk ke port 22 ditolak (aturan 1) sementara diizinkan untuk IP yang ditentukan (aturan 2)

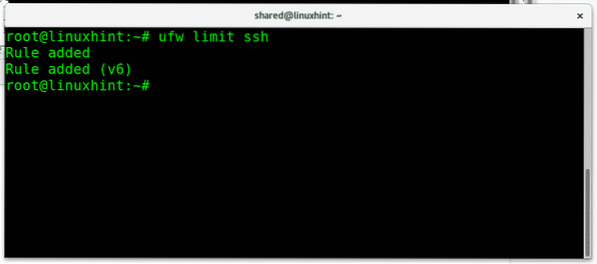

Kami dapat membatasi upaya login untuk mencegah serangan brute force dengan menetapkan batas berjalan:

batas ufw ssh

Untuk mengakhiri tutorial ini dan belajar menghargai kemurahan hati ufw, mari kita ingat cara kita dapat menolak semua lalu lintas kecuali satu IP menggunakan iptables:

iptables -A OUTPUT -d 192.168.0.2 -j TERIMA

iptables -P INPUT DROP

iptables -P OUTPUT DROP

Hal yang sama dapat dilakukan hanya dengan 3 baris yang lebih pendek dan paling sederhana menggunakan ufw:

ufw default menolak masukufw default menolak keluar

ufw izinkan dari 192.168.0.2

Saya harap Anda menemukan pengantar ufw ini bermanfaat. Sebelum ada pertanyaan tentang UFW atau pertanyaan terkait Linux, jangan ragu untuk menghubungi kami melalui saluran dukungan kami di https://support.linuxhint.com.

Artikel terkait

Iptables untuk pemula

Konfigurasikan Snort IDS dan Buat Aturan

Phenquestions

Phenquestions