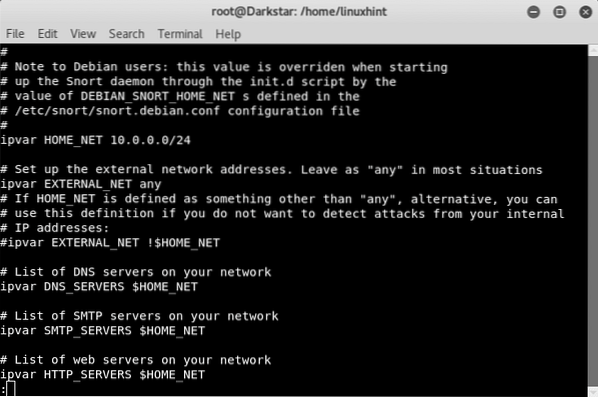

Untuk tutorial kali ini jaringan yang akan kita gunakan adalah : 10.0.0.0/24. Edit /etc/snort/snort Anda.conf dan ganti "any" di sebelah $HOME_NET dengan informasi jaringan Anda seperti yang ditunjukkan pada contoh tangkapan layar di bawah ini:

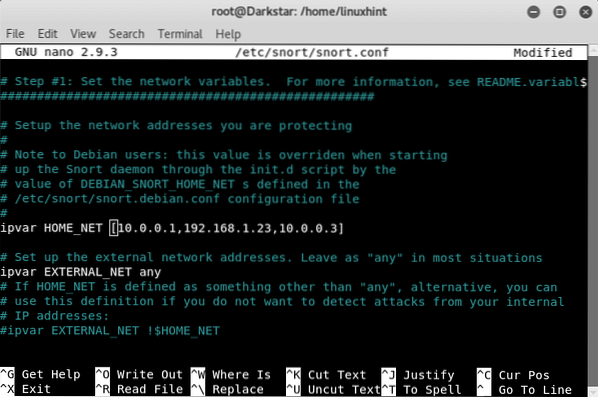

Atau Anda juga dapat menentukan alamat IP tertentu untuk dipantau dipisahkan dengan koma di antara [ ] seperti yang ditunjukkan pada tangkapan layar ini:

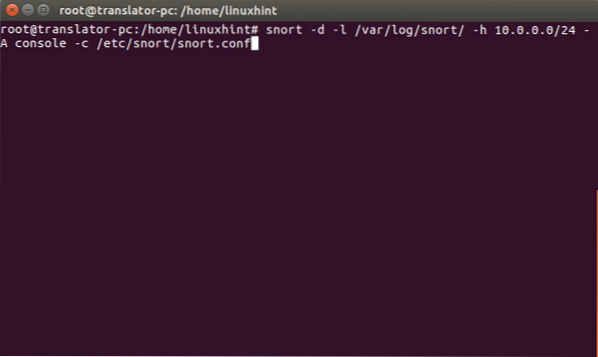

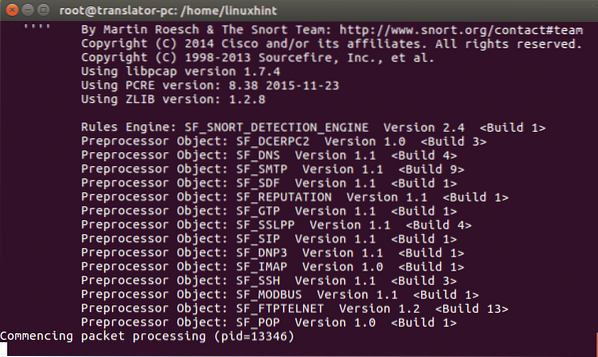

Sekarang mari kita mulai dan jalankan perintah ini pada baris perintah:

# snort -d -l /var/log/snort/ -h 10.0.0.0/24 -Konsol -c /etc/snort/snort.konfDimana:

d= memberitahu snort untuk menampilkan data

l= menentukan direktori log

h= menentukan jaringan yang akan dipantau

A= menginstruksikan snort untuk mencetak peringatan di konsol

c= menentukan Snort file konfigurasi

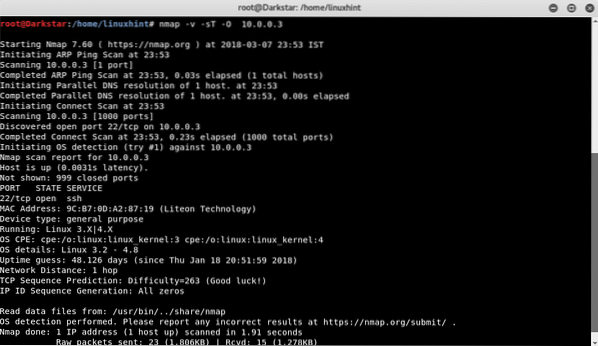

Mari luncurkan pemindaian cepat dari perangkat lain menggunakan nmap:

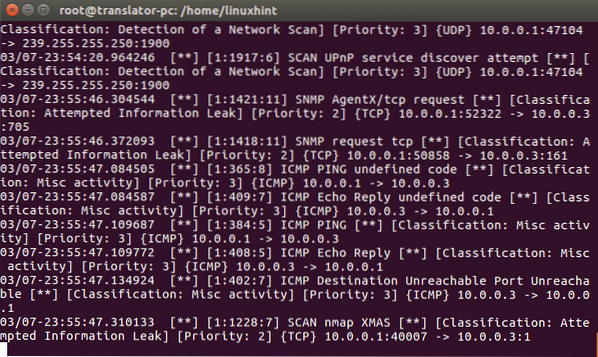

Dan mari kita lihat apa yang terjadi di konsol snort:

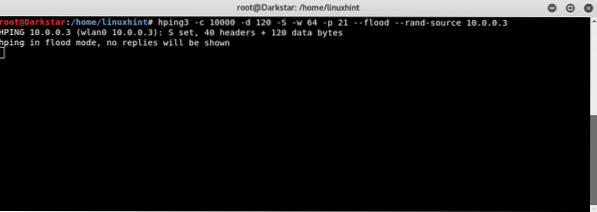

Snort mendeteksi pemindaian, sekarang, juga dari perangkat yang berbeda memungkinkan serangan dengan DoS menggunakan hping3

# hping3 -c 10000 -d 120 -S -w 64 -p 21 --flood --rand-source 10.0.0.3

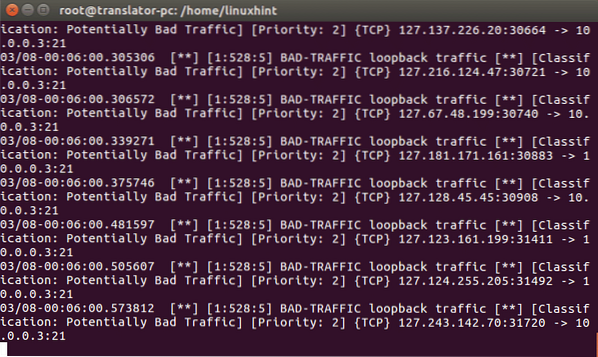

Perangkat yang menampilkan Snort mendeteksi lalu lintas yang buruk seperti yang ditunjukkan di sini:

Karena kami menginstruksikan Snort untuk menyimpan log, kami dapat membacanya dengan menjalankan:

# mendengus -rPengantar Aturan Snort

Mode NIDS Snort bekerja berdasarkan aturan yang ditentukan dalam /etc/snort/snort.file conf.

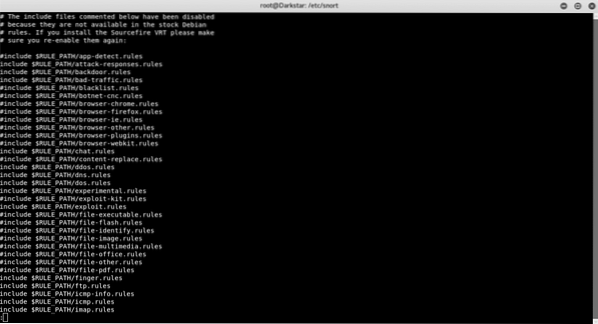

Dalam mendengus.conf kami dapat menemukan aturan yang dikomentari dan tidak dikomentari seperti yang Anda lihat di bawah:

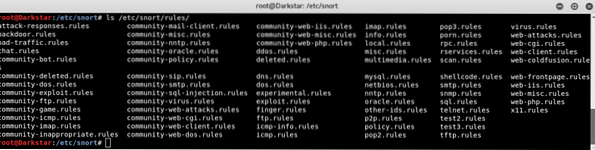

Jalur aturan biasanya adalah /etc/snort/rules , di sana kita dapat menemukan file aturan:

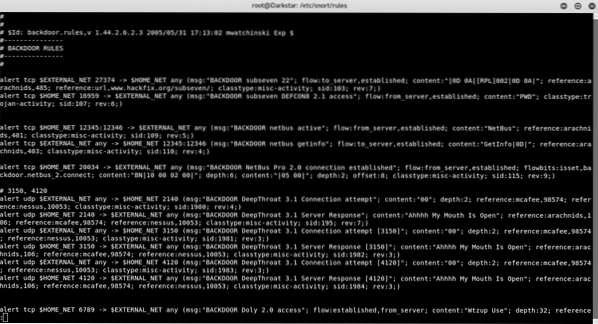

Mari kita lihat aturan melawan pintu belakang:

Ada beberapa aturan untuk mencegah serangan backdoor, mengejutkan ada aturan melawan NetBus, kuda trojan yang menjadi populer beberapa dekade yang lalu, mari kita lihat dan saya akan menjelaskan bagian-bagiannya dan cara kerjanya:

alert tcp $HOME_NET 20034 -> $EXTERNAL_NET any (msg:"BACKDOOR NetBus Pro 2.0 koneksimapan"; aliran:from_server,mapan;

flowbits: isset, pintu belakang.netbus_2.Menghubung; konten:"BN|10 00 02 00|"; kedalaman:6; konten:"|

05 00|"; depth:2; offset:8; classtype:misc-aktivitas; sid:115; rev:9;)

Aturan ini menginstruksikan snort untuk memperingatkan tentang koneksi TCP pada port 20034 yang mentransmisikan ke sumber apa pun di jaringan eksternal external.

-> = menentukan arah lalu lintas, dalam hal ini dari jaringan terlindungi kami ke jaringan eksternal external

pesan = menginstruksikan lansiran untuk menyertakan pesan tertentu saat ditampilkan

kandungan = mencari konten tertentu dalam paket. Itu dapat menyertakan teks jika antara " " atau data biner jika antara | |

kedalaman = Intensitas analisis, dalam aturan di atas kita melihat dua parameter berbeda untuk dua konten berbeda

mengimbangi = memberi tahu Snort byte awal setiap paket untuk mulai mencari konten

tipe kelas = memberi tahu jenis serangan apa yang diperingatkan Snort

sisi: 115 = pengenal aturan rule

Membuat aturan kita sendiri

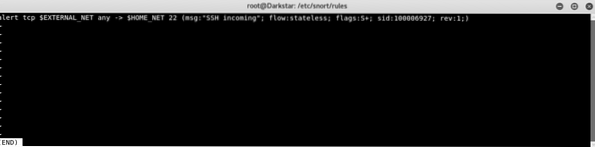

Sekarang kita akan membuat aturan baru untuk memberi tahu tentang koneksi SSH yang masuk. Buka /etc/snort/rules/yourrule.aturan, dan di dalam rekatkan teks berikut:

alert tcp $EXTERNAL_NET any -> $HOME_NET 22 (msg:"SSH masuk";aliran: tanpa kewarganegaraan; bendera:S+; sid:100006927; rev:1;)

Kami memberi tahu Snort untuk memberi tahu tentang koneksi tcp apa pun dari sumber eksternal apa pun ke port ssh kami (dalam hal ini port default) termasuk pesan teks "SSH INCOMING", di mana stateless menginstruksikan Snort untuk mengabaikan status koneksi.

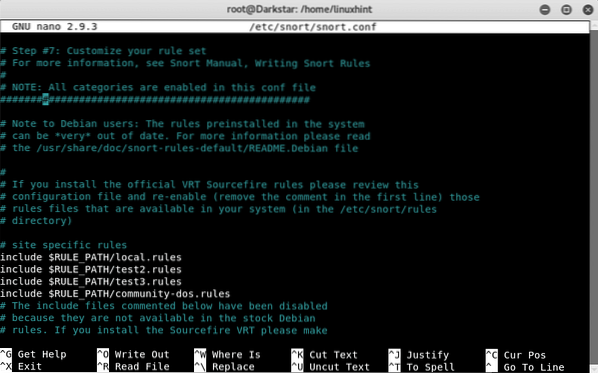

Sekarang, kita perlu menambahkan aturan yang kita buat ke /etc/snort/snort.konf mengajukan. Buka file konfigurasi di editor dan cari #7, yang merupakan bagian dengan aturan. Tambahkan aturan uncommented seperti pada gambar di atas dengan menambahkan:

sertakan $RULE_PATH/yourrule.aturanAlih-alih "aturan Anda".aturan", tetapkan nama file Anda, dalam kasus saya itu it tes3.aturan.

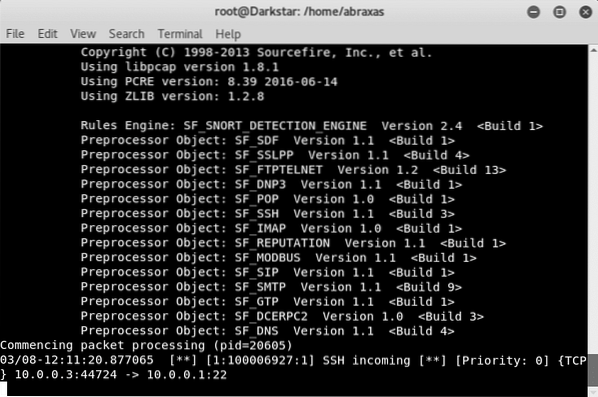

Setelah selesai jalankan Snort lagi dan lihat apa yang terjadi.

#snort -d -l /var/log/snort/ -h 10.0.0.0/24 -Konsol -c /etc/snort/snort.konfssh ke perangkat Anda dari perangkat lain dan lihat apa yang terjadi:

Anda dapat melihat bahwa SSH masuk terdeteksi.

Dengan pelajaran ini saya harap Anda tahu cara membuat aturan dasar dan menggunakannya untuk mendeteksi aktivitas pada suatu sistem. Lihat juga tutorial tentang Bagaimana Mengatur Snort dan Mulai Menggunakannya dan tutorial yang sama tersedia dalam bahasa Spanyol di Linux.lat.

Phenquestions

Phenquestions