Nikto melakukan lebih dari 6700 tes terhadap sebuah situs. Banyaknya pengujian untuk kerentanan keamanan dan server web yang salah dikonfigurasi menjadikannya perangkat yang cocok untuk sebagian besar pakar keamanan dan pentester. Nikto dapat digunakan untuk menguji Situs Web dan Server Web atau Host Virtual untuk mengetahui kerentanan keamanan dan kesalahan konfigurasi file, program, dan server. Itu dapat menemukan konten atau skrip yang diabaikan dan masalah lain yang sulit untuk mengidentifikasi dari sudut pandang luar.

Instalasi

Menginstal Nikto pada sistem Ubuntu pada dasarnya mudah karena paket tersebut sudah dapat diakses di repositori default.

Pertama untuk memperbarui repositori sistem, kami akan menggunakan perintah berikut:

[dilindungi email]:~$ sudo apt-get update && sudo apt-get upgradeSetelah memperbarui sistem Anda. Sekarang Jalankan perintah berikut untuk Menginstal Nikto.

[dilindungi email]:~$ sudo apt-get install nikto -ySetelah proses instalasi selesai, gunakan perintah berikut untuk memeriksa apakah nikto terinstal dengan benar atau tidak:

[dilindungi email]:~$ nikto- Nikto v2.1.6

------------------------------------------------------------

Jika perintah memberikan nomor versi Nikto itu berarti instalasi berhasil.

Pemakaian

Sekarang kita akan melihat bagaimana kita bisa menggunakan Nikto dengan berbagai opsi baris perintah untuk melakukan pemindaian web.

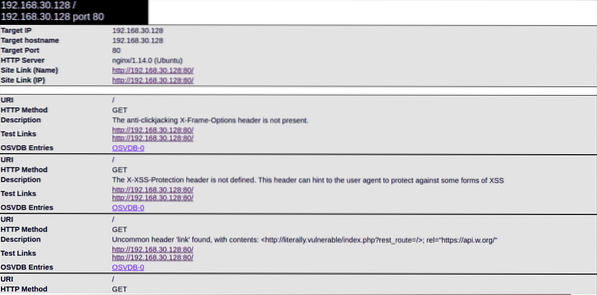

Umumnya Nikto hanya membutuhkan host untuk memindai yang dapat ditentukan dengan -h atau -tuan rumah opsi misalnya jika kita perlu memindai mesin yang ipnya 192.168.30.128 kita akan menjalankan Nikto sebagai berikut dan scan akan terlihat seperti ini:

[dilindungi email]:~$ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

+ IP Target: 192.168.30.128

+ Nama Inang Target: 192.168.30.128

+ Pelabuhan Sasaran: 80

+ Waktu Mulai: 11-04-2020 10:01:45 (GMT0)

------------------------------------------------------------

+ Server: nginx/1.14.0 (Ubuntu)

… gunting…

+ /: Instalasi Wordpress ditemukan.

+ /wp-login.php: login Wordpress ditemukan

+ Apache/2.4.10 tampaknya sudah ketinggalan zaman

+ Header X-XSS-Protection tidak ditentukan. Header ini dapat memberi petunjuk kepada agen pengguna

untuk melindungi dari beberapa bentuk XSS

+ Server mungkin membocorkan inode melalui ETags

------------------------------------------------------------

+ 1 host diuji

Output ini memiliki banyak informasi berguna .Nikto telah mendeteksi server Web, kerentanan XSS, informasi Php, dan instalasi WordPress.

OSVDB

Item dalam pemindaian nikto dengan awalan OSVDB adalah kerentanan yang dilaporkan di Open Source Vulnerability DataBase (mirip dengan database kerentanan lain seperti kerentanan dan eksposur umum, Database Kerentanan Nasional, dll).Ini bisa sangat berguna berdasarkan skor keparahannya ,

Menentukan Port

Seperti yang Anda lihat dari hasil di atas, ketika port tidak ditentukan, Nikto akan memindai port 80 secara default . Jika server web berjalan pada port yang berbeda, Anda harus menentukan nomor port dengan menggunakan -p atau -Pelabuhan pilihan.

[dilindungi email]:~$ nikto -h 192.168.30.128 -p 65535- Nikto v2.1.6

------------------------------------------------------------

+ IP Target: 192.168.30.128

+ Nama Inang Target: 192.168.30.128

+ Pelabuhan Sasaran: 65535

+ Waktu Mulai: 11-04-2020 10:57:42 (GMT0)

------------------------------------------------------------

+ Server: Apache/2.4.29 (Ubuntu)

+ Header X-Frame-Options anti-clickjacking tidak ada.

+ Apache/2.4.29 tampaknya sudah ketinggalan zaman

+ OSVDB-3233: /icons/README: File default Apache ditemukan.

+ Metode HTTP yang Diizinkan: OPSI, KEPALA, GET, POST

1 host dipindai…

Dari informasi di atas kita dapat melihat bahwa ada beberapa tajuk yang membantu menunjukkan bagaimana situs web dikonfigurasi. Anda juga bisa mendapatkan beberapa informasi menarik dari direktori rahasia.

Anda dapat menentukan beberapa port dengan menggunakan koma seperti:

[dilindungi email]:~$ nikto -h 192.168.30.128 -p 65535,65536Atau Anda dapat menentukan berbagai port seperti:

[dilindungi email]:~$ nikto -h 192.168.30.128 -p 65535-65545Menggunakan URL untuk menentukan host target

Untuk menentukan target dengan URL-nya kita akan menggunakan perintah :

[dilindungi email]:~$ nikto -h http:// www.contoh.comNikto hasil pemindaian dapat diekspor dalam berbagai format seperti CSV, HTML, XML, dll. Untuk menyimpan hasil dalam format output tertentu, Anda perlu menentukan: -o (keluaran) pilihan dan juga -f (format) pilihan.

Contoh:

[dilindungi email]:~$ nikto -h 192.168.30.128 -o tes.html -F htmlSekarang kita dapat mengakses laporan melalui browser

Parameter penyetelan

Komponen lain yang layak di Nikto adalah kemungkinan untuk mengkarakterisasi tes menggunakan - Penyetelan parameter. Ini akan memungkinkan Anda menjalankan hanya tes yang Anda butuhkan yang dapat menghemat banyak waktu Anda:

- Unggah file

- File/log yang menarik

- Salah konfigurasi

- Pengungkapan informasi

- Injeksi (XSS dll)

- Pengambilan file jarak jauh

- Penolakan layanan (DOS)

- Pengambilan file jarak jauh

- Shell jarak jauh - Eksekusi perintah

- Injeksi SQL

- Bypass Otentikasi

- Identifikasi perangkat lunak

- Inklusi sumber jarak jauh

- Eksekusi penyetelan terbalik (semua kecuali yang ditentukan)

Misalnya untuk menguji injeksi SQL dan pengambilan file jarak jauh kita akan menulis perintah berikut:

[dilindungi email]:~$ nikto -h 192.168.30.128 -Menala 79 -o tes.html -F htmlMemasangkan pemindaian dengan Metasploit

Salah satu hal paling keren tentang Nikto adalah Anda dapat memasangkan hasil pemindaian dengan format yang dapat dibaca Metasploit. Dengan melakukan ini, Anda dapat menggunakan keluaran Nikto di Metasploit untuk mengeksploitasi kerentanan tertentu. Untuk melakukannya, cukup gunakan perintah di atas dan tambahkan -Format msf+ sampai akhir. Ini akan membantu dengan cepat memasangkan data yang diambil dengan eksploitasi yang dipersenjatai.

[dilindungi email]:~$ nikto -hKESIMPULAN

Nikto adalah alat penilaian server web yang terkenal dan mudah digunakan untuk menemukan potensi masalah dan kerentanan dengan cepat. Nikto harus menjadi keputusan pertama Anda saat menguji server web dan aplikasi web. Nikto memfilter 6700 dokumen/program yang mungkin berisiko, memeriksa bentuk usang lebih dari 1250 server, dan mengadaptasi masalah eksplisit di lebih dari 270 server seperti yang ditunjukkan oleh situs otoritas Nikto. Anda harus tahu bahwa menggunakan nikto bukanlah prosedur diam-diam berarti Sistem Deteksi Intrusi dapat dengan mudah mendeteksinya. Itu dibuat untuk analisis keamanan, jadi siluman tidak pernah menjadi prioritas.

Phenquestions

Phenquestions