Biasanya, ketika terdeteksi adanya rootkit, korban perlu menginstal ulang OS dan perangkat keras baru, menganalisis file yang akan ditransfer ke pengganti dan dalam kasus terburuk penggantian perangkat keras akan diperlukan.Penting untuk menyoroti kemungkinan positif palsu, ini adalah masalah utama chkrootkit, oleh karena itu ketika ancaman terdeteksi, rekomendasinya adalah menjalankan alternatif tambahan sebelum mengambil tindakan, tutorial ini juga akan secara singkat mengeksplorasi rkhunter sebagai alternatif. Penting juga untuk mengatakan bahwa tutorial ini dioptimalkan untuk pengguna distribusi Debian dan Linux berbasis, satu-satunya batasan untuk pengguna distribusi lain adalah bagian instalasi, penggunaan chkrootkit sama untuk semua distro.

Karena rootkit memiliki berbagai cara untuk mencapai tujuannya menyembunyikan perangkat lunak berbahaya, Chkrootkit menawarkan berbagai alat untuk membeli cara ini. Chkrootkit adalah suite alat yang mencakup program chkrootkit utama dan pustaka tambahan yang tercantum di bawah ini:

chkrootkit: Program utama yang memeriksa binari sistem operasi untuk modifikasi rootkit untuk mengetahui apakah kode tersebut dipalsukan.

ifpromisc.c: memeriksa apakah antarmuka dalam mode promiscuous. Jika antarmuka jaringan dalam mode promiscuous, itu dapat digunakan oleh penyerang atau perangkat lunak berbahaya untuk menangkap lalu lintas jaringan untuk kemudian menganalisisnya.

chklastlog.c: memeriksa penghapusan lastlog. Lastlog adalah perintah yang menampilkan informasi tentang login terakhir. Penyerang atau rootkit dapat memodifikasi file untuk menghindari deteksi jika sysadmin memeriksa perintah ini untuk mempelajari informasi tentang login.

chkwtmp.c: memeriksa penghapusan wtmp. Demikian pula, untuk skrip sebelumnya, chkwtmp memeriksa file wtmp, yang berisi informasi tentang login pengguna untuk mencoba mendeteksi modifikasi di dalamnya jika rootkit memodifikasi entri untuk mencegah deteksi intrusi.

cek_wtmpx.c: Skrip ini sama seperti di atas tetapi sistem Solaris.

chkproc.c: memeriksa tanda-tanda trojan di dalam LKM (Modul Kernel yang Dapat Dimuat).

chkdirs.c: memiliki fungsi yang sama seperti di atas, memeriksa trojan di dalam modul kernel.

senar.c: penggantian string cepat dan kotor yang bertujuan untuk menyembunyikan sifat rootkit.

chkutmp.c: ini mirip dengan chkwtmp tetapi memeriksa file utmp sebagai gantinya.

Semua skrip yang disebutkan di atas dieksekusi ketika kami menjalankan chkrootkit.

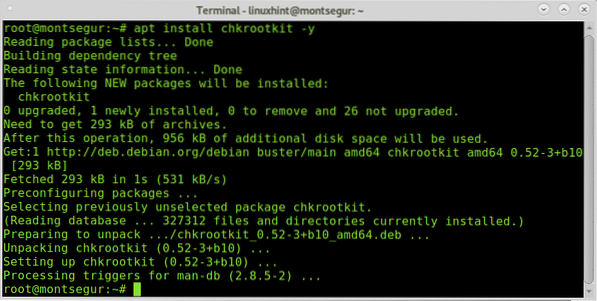

Untuk mulai menginstal chkrootkit di Debian dan distribusi Linux berbasis jalankan:

# apt install chkrootkit -y

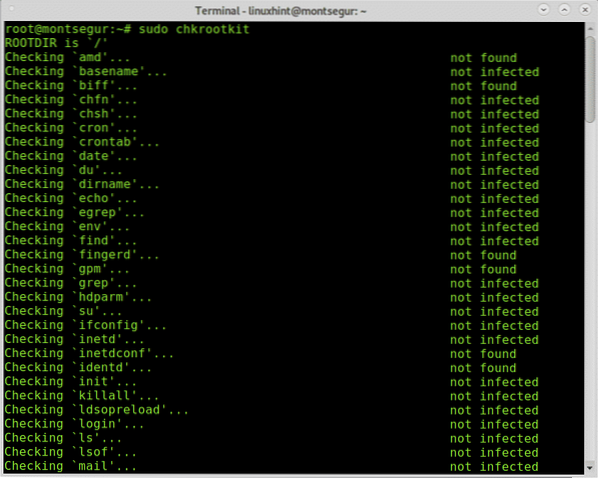

Setelah diinstal untuk menjalankannya, jalankan:

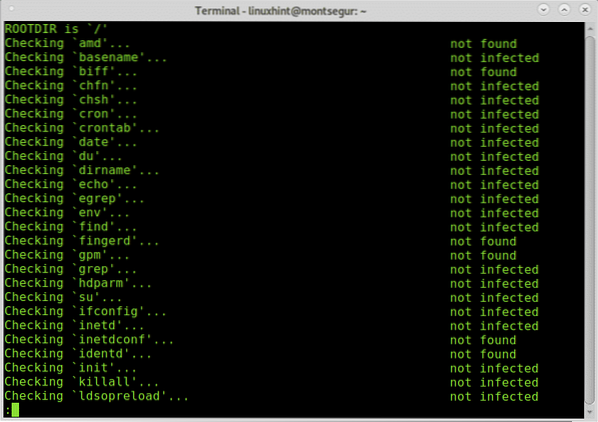

# sudo chkrootkit

Selama proses, Anda dapat melihat semua skrip yang mengintegrasikan chkrootkit dieksekusi melakukan setiap bagiannya.

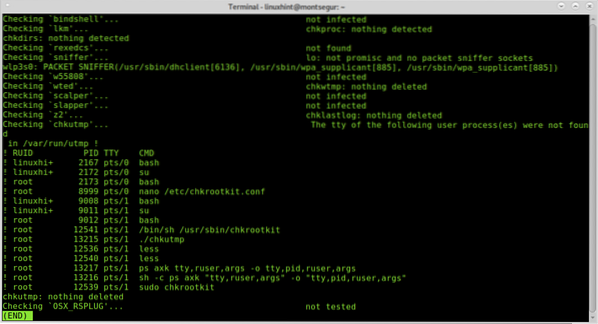

Anda bisa mendapatkan tampilan yang lebih nyaman dengan menggulir menambahkan pipa dan lebih sedikit:

# sudo chkrootkit | kurang

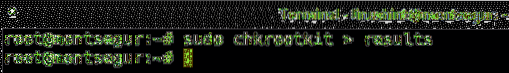

Anda juga dapat mengekspor hasil ke file menggunakan sintaks berikut:

# sudo chkrootkit > hasil

Kemudian untuk melihat jenis output:

# hasil lebih sedikit

Catatan: Anda dapat mengganti "hasil" untuk nama apa pun yang ingin Anda berikan pada file output.

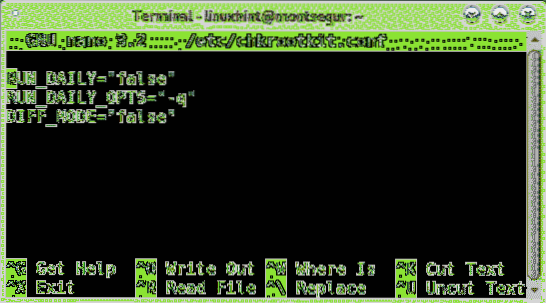

Secara default Anda perlu menjalankan chkrootkit secara manual seperti yang dijelaskan di atas, namun Anda dapat menentukan pemindaian otomatis harian dengan mengedit file konfigurasi chkrootkit yang terletak di /etc/chkrootkit.conf, coba gunakan nano atau editor teks apa pun yang Anda suka:

#nano /etc/chkrootkit.konf

Untuk mencapai pemindaian otomatis harian, baris pertama yang berisi RUN_DAILY=”salah” harus diedit menjadi RUN_DAILY="benar"

Ini adalah bagaimana seharusnya terlihat:

tekan CTRL+X dan kamu untuk menyimpan dan keluar.

Rootkit Hunter, sebuah alternatif untuk chkrootkit:

Pilihan lain untuk chkrootkit adalah RootKit Hunter, ini juga merupakan pelengkap mengingat jika Anda menemukan rootkit menggunakan salah satunya, menggunakan alternatif wajib untuk membuang positif palsu.

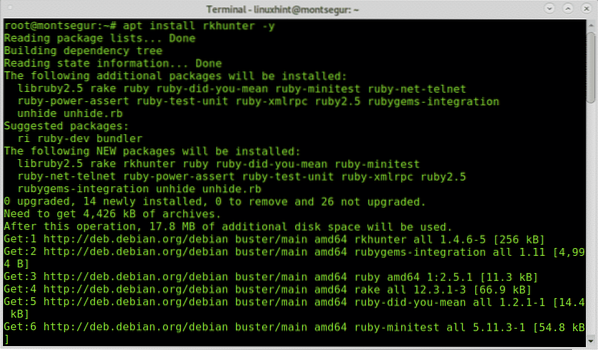

Untuk memulai dengan RootKitHunter, instal dengan menjalankan:

# apt install rkhunter -y

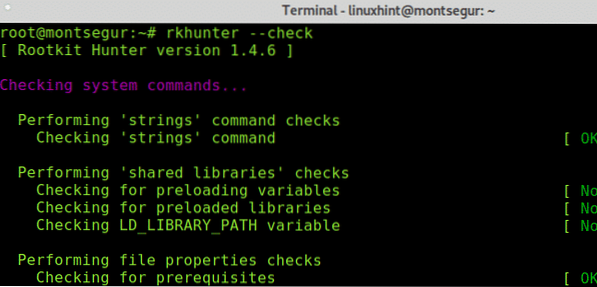

Setelah terinstal, untuk menjalankan tes jalankan perintah berikut:

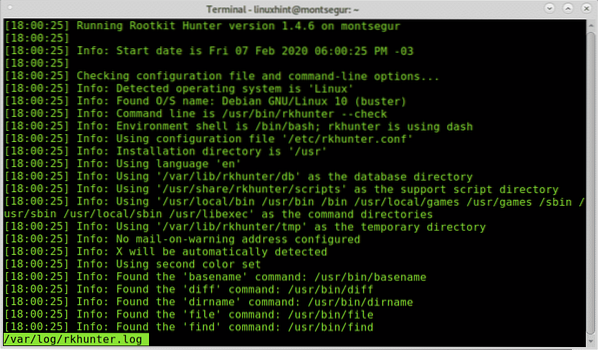

# rkhunter --periksaSeperti yang Anda lihat, seperti chkrootkit, langkah pertama RkHunter adalah menganalisis binari sistem, tetapi juga pustaka dan string:

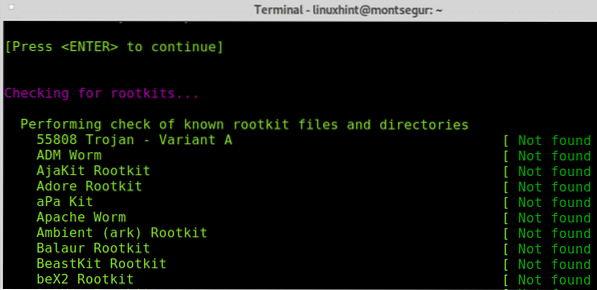

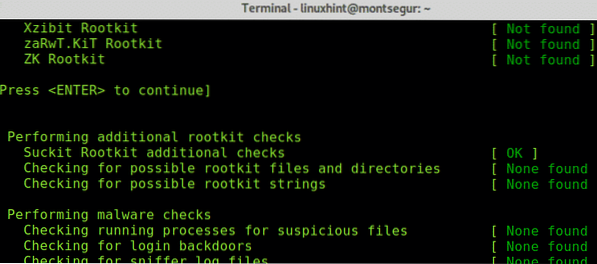

Seperti yang akan Anda lihat, bertentangan dengan chkrootkit, RkHunter akan meminta Anda untuk menekan ENTER untuk melanjutkan langkah berikutnya, sebelumnya RootKit Hunter memeriksa binari dan pustaka sistem, sekarang ia akan mencari rootkit yang dikenal:

Tekan ENTER untuk membiarkan RkHunter melanjutkan pencarian rootkit:

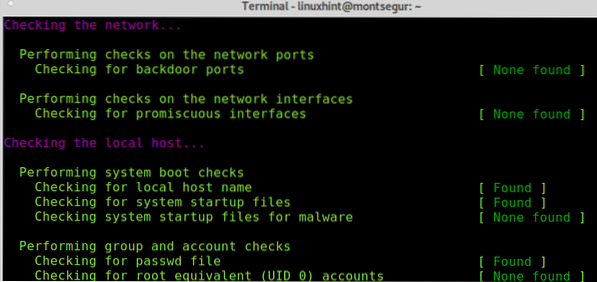

Kemudian, seperti chkrootkit, ia akan memeriksa antarmuka jaringan Anda dan juga port yang diketahui digunakan oleh pintu belakang atau trojan:

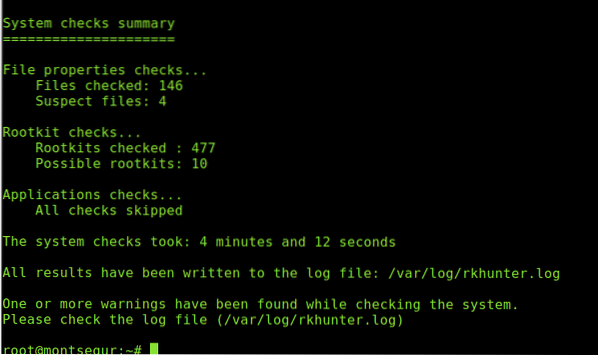

Akhirnya akan mencetak ringkasan hasil.

Anda selalu dapat mengakses hasil yang disimpan di /var/log/rkhunter.catatan:

Jika Anda mencurigai perangkat Anda mungkin terinfeksi oleh rootkit atau disusupi, Anda dapat mengikuti rekomendasi yang tercantum di https://linuxhint.com/detect_linux_system_hacked/.

Saya harap Anda menemukan tutorial tentang Cara menginstal, mengkonfigurasi, dan menggunakan chkrootkit ini bermanfaatkit. Ikuti terus LinuxHint untuk tips dan pembaruan lainnya tentang Linux dan jaringan.

Phenquestions

Phenquestions