Sistem Deteksi Intrusi dapat digunakan tergantung pada ukuran jaringan. Ada lusinan IDS komersial berkualitas, tetapi banyak perusahaan dan usaha kecil tidak mampu membelinya. Mendengus adalah Intrusion Detection System yang fleksibel, ringan, dan populer yang dapat digunakan sesuai dengan kebutuhan jaringan, mulai dari jaringan kecil hingga besar, dan menyediakan semua fitur IDS berbayar. Mendengus tidak memerlukan biaya apa pun, tetapi itu tidak berarti bahwa ia tidak dapat menyediakan fungsionalitas yang sama dengan IDS komersial elit. Mendengus dianggap sebagai IDS pasif, yang berarti mengendus paket jaringan, membandingkan dengan aturan, dan, dalam kasus mendeteksi log atau entri berbahaya (i.e., mendeteksi intrusi), menghasilkan peringatan atau menempatkan entri dalam file log. Mendengus digunakan untuk memantau operasi dan aktivitas router, firewall, dan server. Snort menyediakan antarmuka yang mudah digunakan, berisi rangkaian aturan yang dapat sangat membantu bagi orang yang tidak terbiasa dengan IDS. Snort menghasilkan alarm jika terjadi intrusi (serangan buffer overflow, keracunan DNS, sidik jari OS, pemindaian port, dan banyak lagi), memberikan organisasi visibilitas yang lebih besar dari lalu lintas jaringan dan membuatnya lebih mudah untuk memenuhi peraturan keamanan.

Menginstal Snort

Sebelum Anda menginstal Snort, ada beberapa software atau paket open source yang harus Anda instal terlebih dahulu untuk mendapatkan yang terbaik dari program ini.

- Libpcap: Sebuah packet sniffer seperti Wireshark yang digunakan untuk menangkap, memantau, dan menganalisis lalu lintas jaringan. Untuk memasang libpcap, gunakan perintah berikut untuk mengunduh paket dari situs web resmi, unzip paket, lalu instal:

[dilindungi email]:~$ tar -xzvf libpcap-

[dilindungi email]:~$ cd libpcap-

[dilindungi email]:~$ ./konfigurasi

[dilindungi email]:~$ sudo make

[dilindungi email]:~$ buat instal

- BukaSSH: Alat konektivitas aman yang menyediakan saluran aman, bahkan melalui jaringan yang tidak aman, untuk masuk dari jarak jauh melalui ssh protokol. BukaSSH digunakan untuk terhubung ke sistem dari jarak jauh dengan hak admin. BukaSSH dapat diinstal menggunakan perintah berikut:

portabel/openssh-8.3p1.ter.gz

[dilindungi email]:~$ tar xzvf openssh-

[dilindungi email]:~$ cd openssh-

[dilindungi email]:~$ ./konfigurasi

[dilindungi email]:~$ sudo make install

- MySQL: Sumber terbuka dan gratis paling populer SQL basis data. MySQL digunakan untuk menyimpan data peringatan dari Snort. Pustaka SQL digunakan oleh mesin jarak jauh untuk berkomunikasi dan mengakses database tempat entri log Snort disimpan. MySQL dapat diinstal menggunakan perintah berikut:

- Server Web Apache: Server web yang paling banyak digunakan di internet. Apache digunakan untuk menampilkan konsol analisis melalui server web. Dapat diunduh dari situs resminya di sini: http://httpd.apache.organisasi/, atau dengan menggunakan perintah berikut:

- PHP: PHP adalah bahasa scripting yang digunakan dalam pengembangan web. Mesin pengurai PHP diperlukan untuk menjalankan konsol Analisis. Itu dapat diunduh dari situs web resmi: https://www.php.bersih / unduhan.php, atau dengan menggunakan perintah berikut:

[dilindungi email]:~$ tar -xvf php-

[dilindungi email]:~$ cd php-

[dilindungi email]:~$ sudo make

[dilindungi email]:~$ sudo make install

- OpenSSL: Digunakan untuk mengamankan komunikasi melalui jaringan tanpa mengkhawatirkan pihak ketiga mengambil atau memantau data yang dikirim dan diterima. OpenSSL menyediakan fungsionalitas kriptografi ke server web. Itu dapat diunduh dari situs web resmi: https://www.opensl.organisasi/.

- Terkejut: Program yang digunakan untuk mengenkripsi lalu lintas jaringan atau koneksi sewenang-wenang di dalam SSL dan yang bekerja bersama OpenSSL. Terowongan dapat diunduh dari situs resminya: https://www.terperanjat.organisasi/, atau dapat diinstal menggunakan perintah berikut:

[dilindungi email]:~$ tar xzvf stunnel-

[dilindungi email]:~$ cd stunnel-

[dilindungi email]:~$ ./konfigurasi

[dilindungi email]:~$ sudo make install

- AC ID: Singkatan dari Kontrol Analisis untuk Deteksi Intrusi. ACID adalah antarmuka pencarian yang didukung kueri yang digunakan untuk menemukan alamat IP yang cocok, pola yang diberikan, perintah tertentu, muatan, tanda tangan, port tertentu, dll., dari semua peringatan yang dicatat. Ini menyediakan fungsionalitas mendalam dari analisis paket, memungkinkan identifikasi apa sebenarnya yang coba dicapai oleh penyerang dan jenis muatan yang digunakan dalam serangan itu. AC ID dapat diunduh dari situs resminya: https://www.sei.cmu.edu/tentang/divisi/sertifikat/indeks.cfm.

Sekarang semua paket dasar yang diperlukan telah diinstal, Mendengus dapat diunduh dari situs web resmi, mendengus.organisasi, dan dapat diinstal menggunakan perintah berikut:

[dilindungi email]:~$ wget https://www.mendengus.org/download/snort/snort-2.9.16.1.ter.gz[dilindungi email]:~$ tar xvzf mendengus-

[dilindungi email]:~$ cd mendengus-

[dilindungi email]:~$ ./konfigurasi

[dilindungi email]:~$ sudo make && --enable-source-fire

[dilindungi email]:~$ sudo make install

Selanjutnya, jalankan perintah berikut untuk memeriksa apakah Snort sudah terinstal dan versi Snort yang Anda gunakan:

[dilindungi email]:~$ mendengus --,,_ -*> Mendengus! <*-

o" )~ Nomor versi"

Hak Cipta (C) 1998-2013 Sourcefire, Inc., dkk.

Menggunakan libpcap versi 1.8.1

Menggunakan versi PCRE: 8.39 2016-06-14

Menggunakan versi ZLIB: 1.2.11

Setelah instalasi berhasil, file-file berikut seharusnya telah dibuat pada sistem:

/usr/bin/snort: Ini adalah executable biner Snort.

/usr/share/doc/snort: Berisi dokumentasi dan halaman manual Snort.

/etc/snort: Berisi semua aturan dari Mendengus dan itu juga file konfigurasinya.

Menggunakan Snort

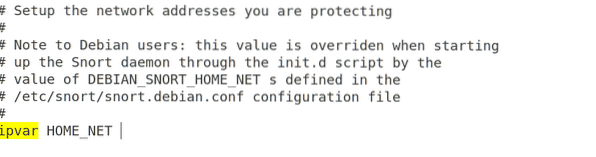

Untuk menggunakan Snort, pertama-tama Anda harus mengkonfigurasi configure Beranda_Net nilai dan berikan nilai alamat IP jaringan yang Anda lindungi. Alamat IP jaringan dapat diperoleh dengan menggunakan perintah berikut:

[dilindungi email]:~$ ifconfigDari hasilnya, salin nilai alamat inet jaringan yang diinginkan. Sekarang, buka file konfigurasi Snort /etc/snort/snort.konf menggunakan perintah berikut:

[dilindungi email]:~$ sudo vim /etc/snort/snort.konfAnda akan melihat output seperti ini:

Temukan garisnya “ipvar HOME_NET.” Di depan ipvar HOME_NET, tulis alamat IP yang disalin sebelumnya dan simpan file. Sebelum berlari Mendengus, hal lain yang harus Anda lakukan adalah menjalankan jaringan dalam mode promiscuous. Anda dapat melakukannya dengan menggunakan perintah berikut:

[dilindungi email]:~$ /sbin/ifconfig -Sekarang, Anda siap untuk berlari Mendengus. Untuk memeriksa statusnya dan menguji file konfigurasi, gunakan perintah berikut:

[dilindungi email]:~$ sudo snort -T -i4150 Aturan snort dibaca

3476 aturan deteksi

0 aturan dekoder

0 aturan praprosesor

3476 Rantai Opsi terhubung ke 290 Header Rantai

0 Aturan dinamis

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Jumlah Port Aturan]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| apa saja 383 48 145 22

| nc 27 8 94 20

| s+d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[deteksi-filter-config]------------------------------

| tutup memori: 1048576 byte

+-----------------------[aturan-filter-deteksi]-------------------------------

| tidak ada

-------------------------------------------------------------------------------

+-----------------------[rate-filter-config]-----------------------------------

| tutup memori: 1048576 byte

+-----------------------[aturan-filter-tingkat]------------------------------------

| tidak ada

-------------------------------------------------------------------------------

+-----------------------[konfigurasi-filter-acara]----------------------------------

| tutup memori: 1048576 byte

+-----------------------[event-filter-global]----------------------------------

| tidak ada

+-----------------------[acara-filter-lokal]-----------------------------------

| gen-id=1 sig-id=3273 type=Pelacakan ambang batas=src count=5 detik=2

| gen-id=1 sig-id=2494 type=Kedua pelacakan=dst count=20 detik=60

| gen-id=1 sig-id=3152 type=Pelacakan ambang batas=src count=5 detik=2

| gen-id=1 sig-id=2923 type=Pelacakan ambang batas=hitungan dst=10 detik=60

| gen-id=1 sig-id=2496 type=Kedua pelacakan=hitungan dst=20 detik=60

| gen-id=1 sig-id=2275 type=Pelacakan ambang batas=hitungan dst=5 detik=60

| gen-id=1 sig-id=2495 type=Kedua pelacakan=hitungan dst=20 detik=60

| gen-id=1 sig-id=2523 type=Kedua pelacakan=hitungan dst=10 detik=10

| gen-id=1 sig-id=2924 type=Pelacakan ambang batas=hitungan dst=10 detik=60

| gen-id=1 sig-id=1991 type=Batasi pelacakan=src count=1 detik=60

+-----------------------[penekanan]------------------------------------------

| tidak ada

-------------------------------------------------------------------------------

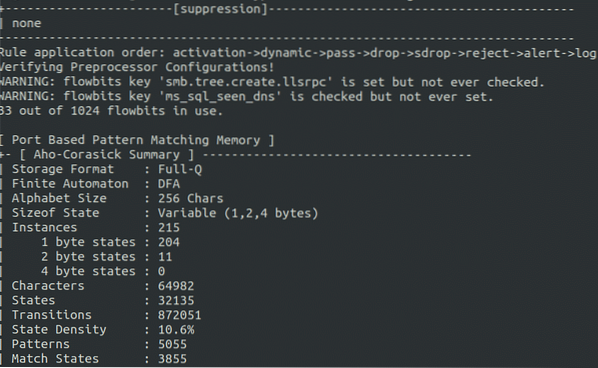

Aturan urutan aplikasi: aktivasi->dinamis->pass->drop->sdrop->reject->alert->log

Memverifikasi Konfigurasi Praprosesor!

[ Memori Pencocokan Pola Berbasis Port ]

+- [ Ringkasan Aho-Corasick ] -------------------------------------

| Format Penyimpanan : Full-Q

| Otomat Terbatas : DFA

| Ukuran Alfabet : 256 Karakter

| Ukuran Status : Variabel (1,2,4 byte)

| Contoh : 215

| Status 1 byte : 204

| 2 status byte: 11

| 4 status byte: 0

| Karakter : 64982

| Negara bagian : 32135

| Transisi : 872051

| Kepadatan Negara: 10.6%

| Pola: 5055

| Status Pertandingan : 3855

| Memori (MB): 17.00

| Pola: 0.51

| Daftar Pertandingan : 1.02

| DFA

| 1 byte menyatakan: 1.02

| 2 status byte: 14.05

| 4 status byte: 0.00

+----------------------------------------------------------------

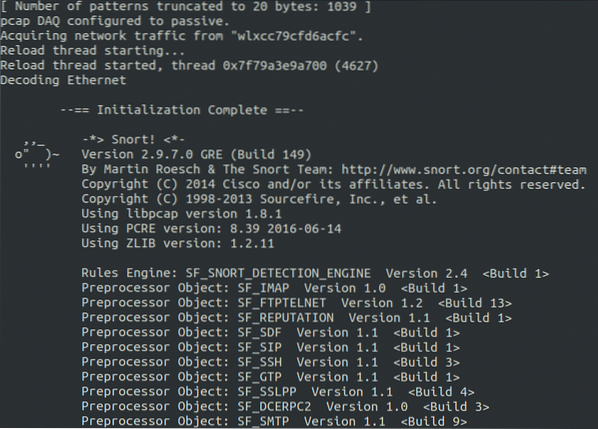

[Jumlah pola terpotong menjadi 20 byte: 1039]

pcap DAQ dikonfigurasikan ke pasif.

Mendapatkan lalu lintas jaringan dari "wlxcc79cfd6acfc".

--== Inisialisasi Selesai ==--

,,_ -*> Mendengus! <*-

o")~ Nomor versi

Hak Cipta (C) 1998-2013 Sourcefire, Inc., dkk.

Menggunakan libpcap versi 1.8.1

Menggunakan versi PCRE: 8.39 2016-06-14

Menggunakan versi ZLIB: 1.2.11

Mesin Aturan: SF_SNORT_DETECTION_ENGINE Versi 2.4

Objek Praprosesor: SF_IMAP Versi 1.0

Objek Preprosesor: SF_FTPTELNET Versi 1.2

Objek Praprosesor: SF_REPUTATION Versi 1.1

Objek Preprosesor: SF_SDF Versi 1.1

Objek Preprosesor: SF_SIP Versi 1.1

Objek Preprosesor: SF_SSH Versi 1.1

Objek Preprosesor: SF_GTP Versi 1.1

Objek Praprosesor: SF_SSLPP Versi 1.1

Objek Praprosesor: SF_DSERPC2 Versi 1.0

Objek Praprosesor: SF_SMTP Versi 1.1

Objek Praprosesor: SF_POP Versi 1.0

Objek Preprosesor: SF_DNS Versi 1.1

Objek Preprosesor: SF_DNP3 Versi 1.1

Objek Preprosesor: SF_MODBUS Versi 1.1

Snort berhasil memvalidasi konfigurasi!

Mengendus keluar

Aturan Snort

Kekuatan terbesar dari Mendengus terletak pada aturannya. Snort memiliki kemampuan untuk menggunakan sejumlah besar aturan untuk memantau lalu lintas jaringan. Dalam versi terbarunya, Mendengus datang dengan 73 berbagai jenis dan lebih 4150 aturan untuk mendeteksi anomali, terdapat dalam folder “/etc/snort/rules.”

Anda dapat melihat jenis-jenis aturan di Snort menggunakan perintah berikut:

[dilindungi email]:~$ ls /etc/snort/rlesserangan-respons.aturan komunitas-smtp.aturan icmp.aturan shellcode.aturan

pintu belakang.aturan komunitas-sql-injeksi.aturan gambar.aturan smtp.aturan

lalu lintas buruk.aturan virus komunitas.info peraturan.aturan snmp.aturan

obrolan.aturan serangan web komunitas.aturan lokal.aturan sql.aturan

komunitas-bot.aturan komunitas-web-cgi.aturan lain-lain.aturan telnet.aturan

komunitas-dihapus.aturan komunitas-web-klien.aturan multimedia.aturan tftp.aturan

komunitas-dos.aturan komunitas-web-dos.aturan mysql.virus aturan.aturan

eksploitasi komunitas.aturan komunitas-web-iis.aturan netbios.aturan serangan web.aturan

komunitas-ftp.aturan komunitas-web-misc.aturan nntp.aturan web-cgi.aturan

komunitas-permainan.aturan komunitas-web-php.aturan oracle.aturan web-klien.aturan

komunitas-icmp.aturan ddos.aturan id lain.aturan web-coldfusion.aturan

komunitas-imap.aturan dihapus.aturan p2p.aturan halaman depan web.aturan

komunitas-tidak pantas.aturan dns.kebijakan aturan.aturan web-iis.aturan

komunitas-mail-klien.aturan dos.aturan pop2.aturan web-misc.aturan

komunitas-lain-lain.aturan eksperimental.aturan pop3.aturan web-php.aturan

komunitas-nntp.eksploitasi aturan.aturan porno.aturan x11.aturan

komunitas-oracle.aturan jari.aturan rpc.aturan

komunitas-kebijakan.aturan ftp.aturan rservices.aturan

komunitas-sip.aturan icmp-info.pemindaian aturan.aturan

Secara default, saat Anda menjalankan Mendengus dalam mode Intrusion Detection System, semua aturan ini diterapkan secara otomatis. Mari kita sekarang menguji ICMP aturan.

Pertama, gunakan perintah berikut untuk menjalankan Mendengus di ID mode:

[dilindungi email]:~$ sudo snort -Konsol -i-c /etc/snort/snort.konf

Anda akan melihat beberapa output di layar, tetap seperti itu.

Sekarang, Anda akan melakukan ping IP mesin ini dari komputer lain menggunakan perintah berikut:

[dilindungi email]:~$ pingPing lima hingga enam kali, lalu kembali ke mesin Anda untuk melihat apakah Snort IDS mendeteksinya atau tidak.

24-08-01:21:55.178653 [**] [1:396:6] ICMP Destination Unreachable FragmentationDiperlukan dan bit DF telah disetel [**] [Klasifikasi: Aktivitas lain-lain] [Prioritas: 3]

ICMP

24-08-01:21:55.178653 [**] [1:396:6] ICMP Destination Unreachable Fragmentation

Diperlukan dan bit DF telah disetel [**] [Klasifikasi: Aktivitas lain-lain] [Prioritas: 3]

ICMP

24-08-01:21:55.178653 [**] [1:396:6] ICMP Destination Unreachable Fragmentation

Diperlukan dan bit DF telah disetel [**] [Klasifikasi: Aktivitas lain-lain] [Prioritas: 3]

ICMP

24-08-01:21:55.178653 [**] [1:396:6] ICMP Destination Unreachable Fragmentation

Diperlukan dan bit DF telah disetel [**] [Klasifikasi: Aktivitas lain-lain] [Prioritas: 3]

ICMP

24-08-01:21:55.178653 [**] [1:396:6] ICMP Destination Unreachable Fragmentation

Diperlukan dan bit DF telah disetel [**] [Klasifikasi: Aktivitas lain-lain] [Prioritas: 3]

ICMP

24-08-01:21:55.178653 [**] [1:396:6] ICMP Destination Unreachable Fragmentation

Diperlukan dan bit DF telah disetel [**] [Klasifikasi: Aktivitas lain-lain] [Prioritas: 3]

ICMP

Di sini, kami menerima peringatan bahwa seseorang sedang melakukan pemindaian ping. Itu bahkan menyediakan alamat IP dari mesin penyerang.

Sekarang, kita akan pergi ke AKU P alamat mesin ini di browser. Kami tidak akan melihat peringatan, dalam hal ini. Coba sambungkan ke ftp server mesin ini menggunakan mesin lain sebagai penyerang:

[dilindungi email]:~$ ftpKami masih tidak akan melihat peringatan apa pun karena kumpulan aturan ini tidak ditambahkan dalam aturan default, dan dalam kasus ini, tidak ada peringatan yang akan dibuat. Inilah saatnya Anda harus membuat sendiri aturan main. Anda dapat membuat aturan sesuai dengan kebutuhan Anda sendiri dan menambahkannya di “/etc/snort/rules/local.aturan” file, dan kemudian mendengus akan secara otomatis menggunakan aturan ini saat mendeteksi anomali.

Membuat Aturan

Kami sekarang akan membuat aturan untuk mendeteksi paket mencurigakan yang dikirim di port 80 sehingga peringatan log dibuat saat ini terjadi:

# alert tcp any any -> $HOME_NET 80 (msg: "Paket HTTP ditemukan"; sid:10000001; rev:1;)Ada dua bagian utama dalam menulis aturan, yaitu.e., Header Aturan dan Opsi Aturan. Berikut ini adalah rincian dari aturan yang baru saja kami tulis:

- Tajuk

- Waspada: Tindakan yang ditentukan untuk diambil saat menemukan paket yang cocok dengan deskripsi aturan. Ada beberapa tindakan lain yang dapat ditentukan sebagai pengganti peringatan sesuai dengan kebutuhan pengguna, yaitu.e., log, tolak, aktifkan, jatuhkan, lewati, dll.

- Tcp: Di sini, kita harus menentukan protokol. Ada beberapa jenis protokol yang dapat ditentukan, yaitu:.e., tcp, udp, icmp, dll., sesuai dengan kebutuhan pengguna.

- Apa saja: Di sini, antarmuka jaringan sumber dapat ditentukan. Jika apa saja ditentukan, Snort akan memeriksa semua jaringan sumber.

- ->: Arah; dalam hal ini, diatur dari sumber ke tujuan.

- $HOME_NET: Tempat tujuan alamat IP ditentukan. Dalam hal ini, kami menggunakan yang dikonfigurasi di /etc/snort/snort.konf berkas di awal.

- 80: Port tujuan tempat kami menunggu paket jaringan.

- Pilihan:

- pesan: Peringatan yang akan dihasilkan atau pesan yang akan ditampilkan dalam kasus menangkap paket. Dalam hal ini, diatur ke “Paket HTTP ditemukan.”

- sisi: Digunakan untuk mengidentifikasi aturan Snort secara unik dan sistematis. Pertama 1000000 nomor dicadangkan, jadi Anda bisa mulai dengan 1000001.

- Putaran: Digunakan untuk perawatan aturan yang mudah.

Kami akan menambahkan aturan ini di “/etc/snort/rules/local.aturan” file dan lihat apakah itu dapat mendeteksi permintaan HTTP pada port 80.

[dilindungi email]:~$ echo “alert tcp any any -> $HOME_NET 80 (msg: "Paket HTTPditemukan"; sid:10000001; rev:1;)” >> /etc/snort/rules/local.aturan

Kita sudah siap. Sekarang, Anda dapat membuka Mendengus di ID mode menggunakan perintah berikut:

[dilindungi email]:~$ Sudo snort -Konsol -i wlxcc79cfd6acfc-c /etc/snort/snort.konf

Navigasikan ke alamat IP mesin ini dari browser.

Mendengus sekarang dapat mendeteksi paket apa pun yang dikirim ke port 80 dan akan menampilkan peringatan “Paket HTTP Ditemukan” di layar jika ini terjadi.

24-08-03:35:22.979898 [**] [1:10000001:0] Paket HTTP ditemukan [**][Prioritas: 0] TCP

24-08-03:35:22.979898 [**] [1:10000001:0] Paket HTTP ditemukan [**]

[Prioritas: 0] TCP

24-08-03:35:22.979898 [**] [1:10000001:0] Paket HTTP ditemukan [**]

[Prioritas: 0] TCP

24-08-03:35:22.979898 [**] [1:10000001:0] Paket HTTP ditemukan [**]

[Prioritas: 0] TCP

24-08-03:35:22.979898 [**] [1:10000001:0] Paket HTTP ditemukan [**]

[Prioritas: 0] TCP

24-08-03:35:22.979898 [**] [1:10000001:0] Paket HTTP ditemukan [**]

[Prioritas: 0] TCP

24-08-03:35:22.979898 [**] [1:10000001:0] Paket HTTP ditemukan [**]

[Prioritas: 0] TCP

Kami juga akan membuat aturan untuk mendeteksi ftp upaya masuk:

# alert tcp any any -> any 21 (msg: "FTP packet found"; sid:10000002; )Tambahkan aturan ini ke "lokal.aturan” file menggunakan perintah berikut:

[dilindungi email]:~$ echo “alert tcp any any -> alert tcp any -> any 21(msg: "Paket FTP ditemukan"; sid:10000002; rev:1;)” >> /etc/snort/rules/local.aturan

Sekarang, coba masuk dari komputer lain dan lihat hasil program Snort.

24-08-03:35:22.979898 [**] [1:10000002:0) Paket FTP ditemukan [**] [Prioritas: 0]TCP

24-08-03:35:22.979898 [**] [1:10000002:0) Paket FTP ditemukan [**] [Prioritas: 0]

TCP

24-08-03:35:22.979898 [**] [1:10000002:0) Paket FTP ditemukan [**] [Prioritas: 0]

TCP

24-08-03:35:22.979898 [**] [1:10000002:0) Paket FTP ditemukan [**] [Prioritas: 0]

TCP

24-08-03:35:22.979898 [**] [1:10000002:0) Paket FTP ditemukan [**] [Prioritas: 0]

TCP

Seperti yang terlihat di atas, kami menerima peringatan, yang berarti bahwa kami telah berhasil membuat aturan ini untuk mendeteksi anomali pada port 21 dan pelabuhan 80.

Kesimpulan

Sistem Deteksi Intrusi Suka Mendengus digunakan untuk memantau lalu lintas jaringan untuk mendeteksi saat serangan dilakukan oleh pengguna jahat sebelum dapat melukai atau memengaruhi jaringan. Jika penyerang melakukan pemindaian port pada jaringan, serangan dapat dideteksi, bersama dengan jumlah upaya yang dilakukan, AKU P alamat, dan detail lainnya. Mendengus digunakan untuk mendeteksi semua jenis anomali, dan dilengkapi dengan sejumlah besar aturan yang sudah dikonfigurasi, bersama dengan opsi bagi pengguna untuk menulis aturan mereka sendiri sesuai dengan kebutuhannya. Tergantung pada ukuran jaringan, Mendengus dapat dengan mudah diatur dan digunakan tanpa mengeluarkan biaya apa pun, dibandingkan dengan iklan berbayar lainnya Sistem Deteksi Intrusi. Paket yang ditangkap dapat dianalisis lebih lanjut menggunakan packet sniffer, seperti Wireshark, untuk menganalisis dan memecah apa yang ada dalam pikiran penyerang selama serangan dan jenis pemindaian atau perintah yang dilakukan. Mendengus adalah alat gratis, sumber terbuka, dan mudah dikonfigurasi, dan ini bisa menjadi pilihan tepat untuk melindungi jaringan berukuran sedang dari serangan.

Phenquestions

Phenquestions