Tutorial ini akan fokus pada penggunaan kunci Nmap, yaitu.e., penemuan tuan rumah dan metodologi penemuan tuan rumah. Baik untuk dicatat bahwa ini bukan panduan pemula untuk bekerja dengan Nmap atau metodologi pengumpulan informasi dalam pengujian Penetrasi.

Apa itu Penemuan Tuan Rumah?

Proses penemuan host Nmap mengacu pada enumerasi host jaringan untuk mengumpulkan informasi tentang mereka untuk membangun rencana serangan dalam pengujian pena.

Selama penemuan host, Nmap menggunakan elemen seperti Ping dan skrip bawaan untuk mencari Sistem Operasi, port, dan menjalankan layanan menggunakan protokol TCP dan UDP. Jika ditentukan, Anda dapat mengaktifkan mesin skrip Nmap yang menggunakan berbagai skrip untuk mencari kerentanan terhadap host.

Proses penemuan host yang digunakan oleh Nmap menggunakan paket ICMP mentah. Paket-paket ini dapat dinonaktifkan atau difilter oleh firewall (jarang) dan administrator sistem yang sangat berhati-hati. Namun, Nmap memberi kita pemindaian tersembunyi, seperti yang akan kita lihat di tutorial ini.

Mari kita mulai.

Penemuan Jaringan

Tanpa membuang banyak waktu, mari kita telaah berbagai metode untuk melakukan penemuan host dan mengatasi berbagai keterbatasan yang disebabkan oleh perangkat keamanan jaringan seperti firewall.

1: Ping ICMP klasik

Anda dapat melakukan penemuan host dengan sederhana permintaan gema ICMP di mana tuan rumah membalas dengan balasan gema ICMPMP.

Untuk mengirim permintaan gema ICMP dengan Nmap, masukkan perintah:

$nmap -PE -sn 192.168.0.16Outputnya akan seperti gambar di bawah ini:

Memulai Nmap 7.91 (https://nmap.organisasi)memindai laporan untuk 192.168.0.16

Tuan rumah sudah bangun (0.latensi 11 detik).

Alamat MAC: EC:08:6B:18:11:D4 (Teknologi Tp-link)

Nmap selesai: 1 alamat IP (1 host ke atas) dipindai dalam 0.62 detik

Dalam perintah di atas, kami memberi tahu Nmap untuk mengirim permintaan ping echo (-PE) ke target. Jika menerima balasan ICMP, maka tuan rumah sudah aktif.

Di bawah ini adalah screenshot Wireshark dari perintah nmap -sn -PE:

Pertimbangkan sumber daya yang disediakan di bawah ini untuk mempelajari lebih lanjut tentang protokol ICMP.

https://linkfy.ke/ICMP

CATATAN: Permintaan gema ICMP tidak dapat diandalkan dan tidak menarik kesimpulan berdasarkan respons. Misalnya, pertimbangkan permintaan yang sama ke Microsoft.com

$nmap -sn -PE microsoft.comOutputnya akan seperti gambar di bawah ini:

Memulai Nmap 7.91 Catatan: Tuan rumah sepertinya sedang down.Jika benar-benar menyala, tetapi memblokir probe ping kami, coba -Pn

Nmap selesai:

1 alamat IP (0 host ke atas) dipindai dalam 2.51 detik

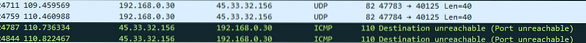

Berikut screenshot untuk analisis Wireshark:

2: TCP SYN Ping

Metode lain dari penemuan host adalah dengan menggunakan pemindaian ping Nmap TCP SYN. Jika Anda sudah familiar dengan tiga handshake TCP SYN/ACK, Nmap meminjam dari teknologi dan mengirimkan permintaan ke berbagai port untuk menentukan apakah host up atau menggunakan filter permisif.

Jika kita memberi tahu Nmap untuk menggunakan SYN ping, paket akan dikirim ke port target, dan jika host aktif, ia akan merespons dengan paket ACK. Jika host sedang down, ia merespons dengan paket RST.

Gunakan perintah seperti yang ditunjukkan di bawah ini untuk menjalankan permintaan ping SYN.

sudo nmap -sn -PS scanme.nmap.organisasiRespons dari perintah ini harus menunjukkan apakah host sedang naik atau turun. Berikut ini adalah filter Wireshark dari permintaan:.

tcp.bendera.sinkron && tcp.bendera.ack

CATATAN: Kami menggunakan -PS untuk menentukan bahwa kami ingin menggunakan permintaan ping TCP SYN, yang dapat menjadi metode yang lebih efisien daripada paket ICMP mentah. Berikut ini adalah permintaan Nmap dari Microsoft.com menggunakan TCP SYN.

$nmap -sn -PS microsoft.comOutputnya ditunjukkan di bawah ini:

Memulai Nmap 7.91 (https://nmap.organisasi)Laporan pemindaian Nmap untuk microsoft.com (104.215.148.63)

Tuan rumah sudah bangun (0.Latensi 29 detik).

Alamat lain untuk microsoft.com (tidak dipindai): 40.112.72.205 13.77.161.179 40.113.200.2018 40.76.4.15

Nmap selesai:

1 alamat IP (1 host ke atas) dipindai dalam 1.08 detik

3: TCP ACK Ping

Metode ping TCP ACK adalah anak dari permintaan ping SYN. Ini bekerja dengan cara yang sama tetapi menggunakan paket ACK. Dalam metode ini, NMAP mencoba sesuatu yang pintar.

Ini dimulai dengan mengirimkan paket TCP ACK kosong ke host. Jika host sedang offline, paket seharusnya tidak mendapatkan respons apa pun. Jika online, host akan merespons dengan paket RST yang menunjukkan bahwa host sudah aktif.

Jika Anda tidak terbiasa dengan RST (paket reset), itu adalah paket yang dikirim setelah menerima paket TCP yang tidak terduga. Karena paket ACK yang dikirim Nmap bukan merupakan respons terhadap SYN, host harus mengembalikan paket RST.

Untuk menginisialisasi ping Nmap ACK, gunakan perintah sebagai:

$nmap -sn -PA 192.168.0.16Diberikan keluaran di bawah ini:

Memulai Nmap 7.91 (https://nmap.organisasi)Laporan pemindaian Nmap untuk 192.168.0.16

Tuan rumah sudah bangun (0.latensi 15 detik).

Alamat MAC: EC:08:6B:18:11:D4 (Teknologi Tp-link)

Nmap selesai:

1 alamat IP (1 host ke atas) dipindai dalam 0.49 detik

4: Ping UDP

Mari kita bicara tentang opsi lain untuk penemuan host di Nmap, i.e., ping UDP.

Ping UDP bekerja dengan mengirimkan paket UDP ke port tertentu dari host target. Jika host sedang online, paket UDP mungkin menemukan port tertutup dan merespons dengan pesan ICMP port unreachable. Jika host sedang down, prompt akan menjadi berbagai pesan kesalahan ICMP seperti TTL terlampaui atau tidak ada respons.

Port default untuk ping UDP adalah 40, 125. Ping UDP adalah teknik yang baik untuk digunakan saat melakukan penemuan host untuk host di belakang firewall dan filter. Itu karena sebagian besar Firewall mencari dan memblokir TCP tetapi mengizinkan lalu lintas protokol UDP.

Untuk menjalankan penemuan host Nmap dengan ping UDP, gunakan perintah di bawah ini:

sudo nmap -sn -PU scanme.nmap.organisasiOutput dari perintah di atas dapat diperiksa menggunakan Wireshark, seperti yang ditunjukkan pada gambar di bawah. Filter wireshark digunakan - udp.pelabuhan == 40125

Seperti yang Anda lihat pada tangkapan layar di atas, Nmap mengirimkan ping UDP ke IP 45.33.32.156 (scan.nmap.organisasi). Server merespons dengan ICMP unreachable, yang menunjukkan bahwa host sedang aktif.

5: Ping ARP

Kami tidak dapat melupakan metode ping ARP yang bekerja sangat baik untuk penemuan host dalam Jaringan Lokal. Metode ping ARP bekerja dengan mengirimkan serangkaian probe ARP ke rentang alamat IP yang diberikan dan menemukan host langsung. Ping ARP cepat dan sangat andal.

Untuk menjalankan ping ARP menggunakan Nmap, gunakan perintah:

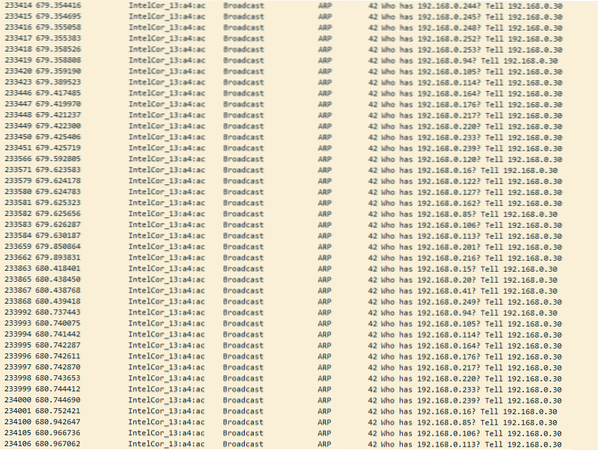

sudo nmap -sn -PR 192.168.0.1/24Jika Anda memeriksa perintah dengan Wireshark dan memfilter ARP dari sumber 192.168.0.30, Anda akan mendapatkan tangkapan layar permintaan probe Broadcast ARP seperti yang ditunjukkan di bawah ini. Filter wireshark yang digunakan adalah: arp.src.proto_ipv4 == 192.168.0.30

TCP SYN Stealth

Anda akan menemukan bahwa pemindaian SYN adalah pilihan yang baik untuk penemuan host karena cepat dan dapat memindai serangkaian port dalam hitungan detik, asalkan sistem keamanan seperti firewall tidak mengganggu. SYN juga sangat kuat dan tersembunyi karena bekerja dengan permintaan TCP yang tidak lengkap.

Saya tidak akan membahas detail tentang cara kerja TCP SYN/ACK, tetapi Anda dapat mempelajarinya lebih lanjut dari berbagai sumber yang disediakan di bawah ini:

- https://linkfy.ke/tcpWiki

- https://linkfy.untuk/3-cara-jabat tangan-dijelaskan

- https://linkfy.ke/3-arah-anatomi

Untuk menjalankan pemindaian siluman Nmap TCP SYN, gunakan perintah:

sudo nmap -sS 192.168.0.1/24Saya telah menyediakan tangkapan Wireshark dari perintah Nmap -sS dan temuan Nmap dari pemindaian, memeriksanya dan melihat cara kerjanya. Cari permintaan TCP yang tidak lengkap dengan paket RST.

- https://linkfy.ke/wireshark-capture

- https://linkfy.ke/nmap-output-txt

Kesimpulan

Untuk rekap, kami telah fokus membahas cara menggunakan fitur penemuan host Nmap dan mendapatkan informasi tentang host yang ditentukan. Kami juga membahas metode mana yang digunakan saat Anda perlu melakukan penemuan host untuk host di belakang firewall, memblokir permintaan ping ICMP, dan banyak lagi.

Jelajahi Nmap untuk mendapatkan pengetahuan yang lebih dalam.

Phenquestions

Phenquestions