Salah satu aspek pembeda Nikto yang membedakannya dari pemindai lain dan melegitimasinya sebagai pentester adalah tidak dapat digunakan secara diam-diam. Jadi blackhat yang menyalahgunakannya mudah dideteksi. Dan ini sangat beruntung bagi kami, karena Nikto adalah raksasa yang jauh melampaui alternatifnya dalam hal pemindaian web.

Tidak seperti pemindai web lainnya, di mana informasi disajikan dalam format yang rumit, dan hampir tidak dapat dipahami, Nikto dengan jelas meminta perhatian pada setiap kerentanan dan dalam draf pertama laporan yang disajikan. Inilah mengapa sering dianggap sebagai standar industri di antara beberapa komunitas whitehat di seluruh dunia.

Mari kita lihat bagaimana kita dapat mengatur dan memulai pengujian pena dengan Nikto.

1-Menyiapkan Nikto

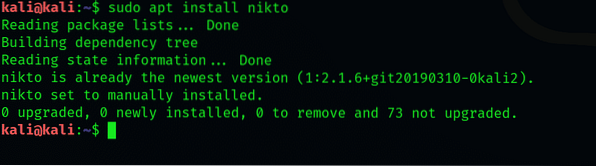

Periksa kategori analisis kerentanan dalam Kali Linux untuk melihat apakah itu ada; jika tidak, Anda bisa mendapatkan Nikto dari GitHub-nya karena ini open source atau gunakan perintah apt install di Kali Linux:

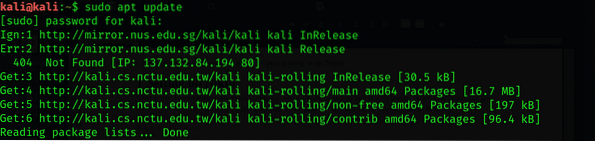

$ sudo apt update

Pengguna Mac dapat menggunakan Homebrew untuk menginstal Nikto:

$ brew install nikto2-Memulai

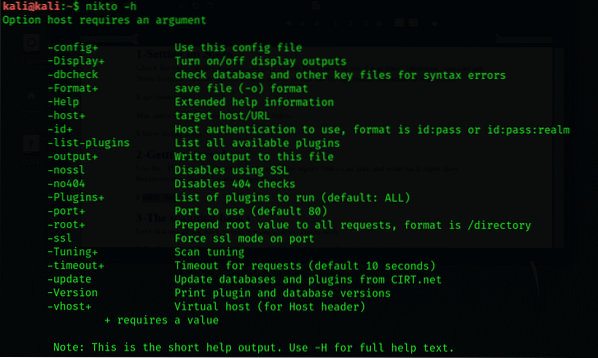

Gunakan -Bantuan untuk melihat panduan terperinci tentang semua input yang dapat diambil Nikto dan apa yang dilakukan setiap input. Direkomendasikan untuk mereka yang baru mengenal ini.

$nikto -bantuan

3-Dasar-dasar pemindaian

Mari kita bahas semua sintaks dasar yang dapat kita instruksikan dengan Nikto.

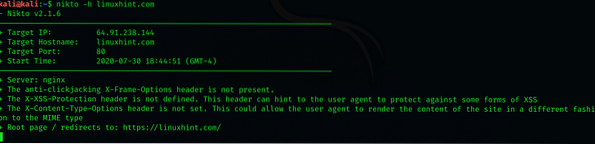

Ganti IP default atau nama host dengan nama host pilihan Anda:

$nikto -h linuxhint.com

Kita dapat melakukan pemindaian dasar untuk mencari port43 dan SSL, yang telah digunakan secara luas di situs web HTTP. Meskipun Nikto tidak membutuhkan Anda untuk menentukan jenisnya, menentukan membantu Nikto menghemat waktu dengan pemindaian.

Untuk tentukan situs web SSL, gunakan sintaks berikut

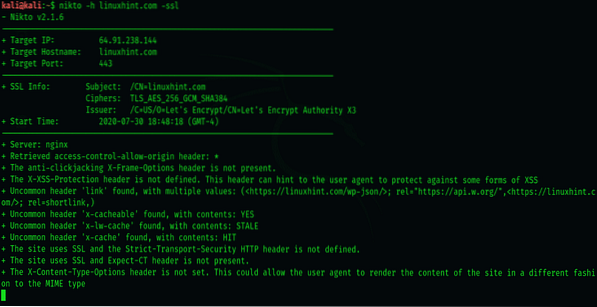

$nikto -h linuxhint.com -ssl

4-Memindai situs web berkemampuan SSL dengan Nikto

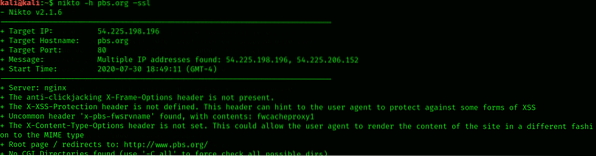

Di sini, kami memindai pbs.org untuk demonstrasi. Kita juga akan mempelajari di bagian ini tentang berbagai informasi yang dilaporkan Nikto setelah selesai memindai. Untuk memulai pemindaian, ketik:

$nikto -h pbs.org -ssl

Kami telah melakukan pemindaian cepat pbs.organisasi

Saat terhubung ke port 443, ini menampilkan beberapa info tentang cipher yang dapat kita periksa. Informasi di sini tidak terlalu relevan dengan apa yang kami coba lakukan, jadi kami akan melanjutkan untuk melakukan pemindaian yang lebih rumit.

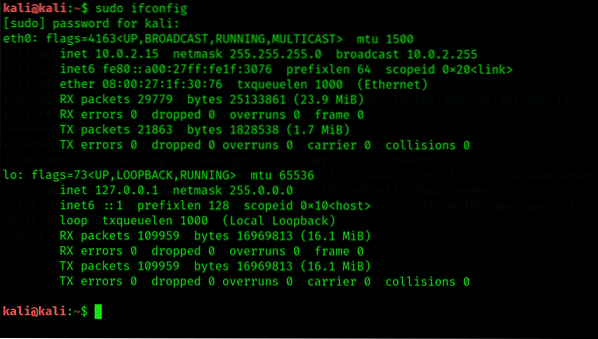

5-Memindai alamat IP

Nikto juga dapat digunakan di jaringan lokal untuk mencari server tertanam. Untuk melakukan itu, kita perlu mengetahui alamat IP kita. Ketik perintah berikut di terminal perintah untuk melihat alamat IP penggunaan mesin lokal Anda.

$ sudo ifconfig

Alamat IP yang kami butuhkan adalah yang diikuti oleh 'inet', jadi catat. Anda dapat menentukan jangkauan jaringan Anda dengan menjalankan ipcalc di atasnya, yang dapat dengan mudah Anda unduh dan instal dengan apt install ipcalc jika Anda belum menginstalnya.

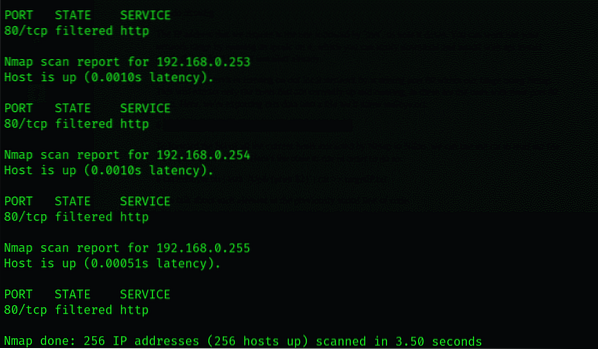

Mari memindai layanan yang berjalan di jaringan lokal kita dengan memindai port 80 dalam jangkauan kita menggunakan Nmap. Ini hanya akan mengekstrak host yang saat ini aktif dan berjalan, karena ini adalah host dengan port 80 terbuka. Di sini, kami mengekspor data ini ke dalam file yang akan kami beri nama nullbye.txt:

$ sudo nmap -p 80 192.168.0.0/24 -oG linuxhint.txt

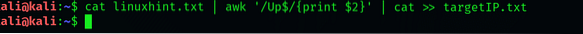

Untuk meneruskan daftar semua host saat ini yang diekstrak oleh Nmap ke Nikto, kita dapat menggunakan cat untuk membaca file yang infonya kita ekspor. Berikut kode yang harus dijalankan untuk melakukannya:

$ cat linuxhint.txt | awk '/Naik$/print $2' | kucing >> targetIP.txt

Mari kita bicara tentang setiap elemen dalam baris kode yang dinyatakan sebelumnya.

awk- mencari pola dalam file target yang mengikuti 'cat' dalam sintaks

Naik- tentang fakta bahwa tuan rumah sudah bangun

Cetak $2- berarti Anda menginstruksikan untuk mencetak kata kedua di setiap baris .file txt

IP target.txt hanyalah file tempat kami mengirim data, yang dalam kasus Anda, Anda dapat memberi nama apa pun yang Anda inginkan.

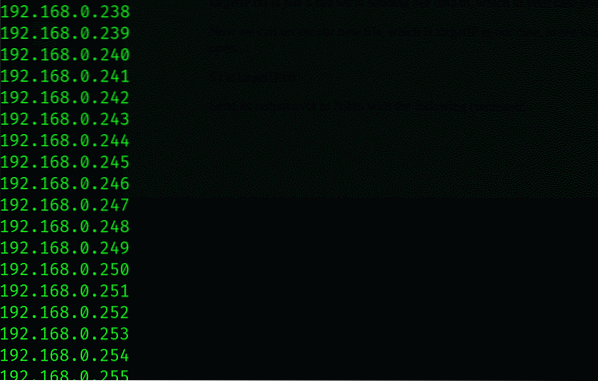

Sekarang kita dapat mengakses file baru kita, yaitu targetIP dalam kasus kita, untuk melihat alamat IP apa yang memiliki port 80 terbuka.

$cat targetIP.txt

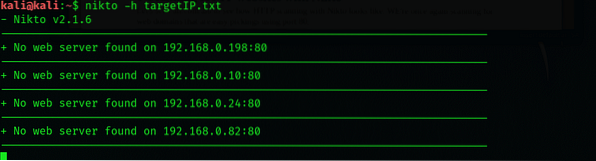

Kirim hasilnya ke Nikto dengan perintah berikut:

$nikto -h targetIP.txt

Perhatikan betapa miripnya hasil di sini jika dibandingkan dengan yang kami terima di pemindaian web SSL.

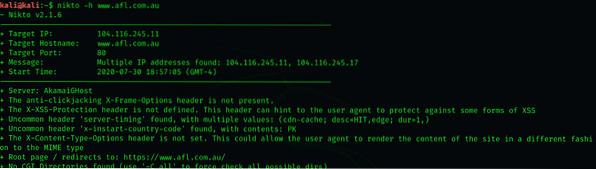

6-Memindai situs web HTTP dengan Nikto

Mari kita memindai.com.alu untuk melihat seperti apa pemindaian HTTP dengan Nikto. KAMI sekali lagi memindai domain web yang mudah diperoleh menggunakan port 80.

$nikto -h www.afl.com.au

Informasi dengan ini yang paling relevan bagi pengguna kami adalah direktori yang ditemukannya. Kami dapat menggunakan ini untuk memperoleh kredensial pengguna apa pun, antara lain yang salah dikonfigurasi atau tidak sengaja dibiarkan terbuka untuk diakses.

Menggabungkan Nikto dengan Metasploit

Setelah Anda selesai dengan pemindaian web, Anda akhirnya akan melanjutkan untuk melakukan pengujian pena yang sebenarnya, sebaiknya dengan Metasploit. Jadi, ada baiknya Nikto hadir dengan fungsionalitas yang memungkinkan Anda mengekspor informasi ke alat pengintai lainnya.

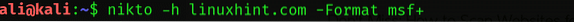

Untuk mengekspor informasi ke dalam format yang dapat dibaca oleh Metasploit, Anda dapat melakukan pemindaian seperti yang telah kami jelaskan di atas, tetapi tambahkan -Format msf+ setelah kode, seperti:

$nikto -h linuxhint.com -Format msf+

Membungkus hal-hal:

Ini adalah panduan singkat untuk membantu Anda memulai dengan Nikto, pemindai web yang paling dipuji dan dipercaya di antara para penguji pena. Kami telah melihat cara untuk menentukan titik lemah untuk menguji kerentanan dengan nikto dan cara mengekspornya ke Metasploit untuk melakukan eksploitasi yang lebih akurat. Karena kemampuannya untuk mendeteksi lebih dari 6700 file/CGI berbahaya, dan kemampuannya untuk menangkap cookie dan cetakan, kami menyarankan pemula untuk menjelajahi alat rumit ini.

Tetap di sini untuk pembaruan dan tindak lanjut dan, sementara itu, baca beberapa tutorial lain tentang pengujian pena.

Phenquestions

Phenquestions