Apa itu Pengujian Penetrasi Jaringan?

Kode kedaluwarsa, penambahan fitur, konfigurasi yang salah, atau pengembangan metode ofensif yang inovatif dapat mengakibatkan “kelemahan” yang dapat dieksploitasi oleh kode berbahaya untuk mendapatkan akses atau melakukan tindakan pada target jarak jauh (atau lokal). “Kelemahan” ini disebut “kerentanan” atau “lubang keamanan”.

Pengujian penetrasi, atau uji pena, adalah tindakan mengaudit target (server, situs web, ponsel, dll) untuk mempelajari lubang keamanan yang memungkinkan penyerang menembus perangkat target, mencegat komunikasi, atau melanggar privasi atau keamanan default.

Alasan utama kami semua memperbarui OS (Sistem Operasi) dan perangkat lunak kami adalah untuk mencegah "pengembangan" kerentanan sebagai akibat dari kode lama.

Beberapa contoh lubang keamanan mungkin termasuk kekuatan kata sandi, upaya login, tabel sql terbuka, dll. Kerentanan ikonik ini untuk Microsoft Index Server mengeksploitasi buffer dalam kode file Windows dll yang memungkinkan eksekusi kode jarak jauh oleh kode berbahaya seperti: Cacing CodeRed, dirancang seperti worm lain untuk mengeksploitasi potongan kode yang salah ini.

Kerentanan dan lubang keamanan muncul setiap hari atau setiap minggu di banyak Sistem Operasi menjadi pengecualian OpenBSD dan aturan Microsoft Windows, itu sebabnya Pengujian Penetrasi adalah salah satu tugas utama yang harus dilakukan oleh sysadmin atau pengguna terkait.

Alat Populer Pengujian Penetrasi

Nmap: Nmap (Network Mapper) dikenal sebagai Pisau Tentara Swiss Sysadmin, mungkin merupakan alat audit jaringan dan keamanan yang paling penting dan mendasar. Nmap adalah pemindai port yang mampu memperkirakan identitas OS target (footprinting) dan perangkat lunak yang mendengarkan di balik port. Ini termasuk suite plugin yang memungkinkan untuk menguji penetrasi melalui kekerasan, kerentanan, dll. Anda dapat melihat 30 contoh Nmap di https://linuxhint.com/30_nmap_examples/.

GSM / OpenVas: GreenBone Security Manager atau OpenVas adalah Nessus Security Scanner versi gratis atau komunitas. Ini adalah pemindai pengguna yang sangat lengkap dan ramah yang mudah digunakan untuk mengidentifikasi kerentanan, kesalahan konfigurasi, dan lubang keamanan secara umum pada target. Meskipun Nmap mampu menemukan kerentanan, Nmap membutuhkan ketersediaan plugin yang diperbarui dan beberapa kemampuan oleh pengguna. OpenVas memiliki antarmuka web yang intuitif, namun Nmap tetap sebagai alat wajib untuk administrator jaringan mana pun.

Metasploit: Fungsi utama Metasploit adalah eksekusi eksploitasi terhadap target yang rentan, namun Metasploit dapat digunakan untuk memindai lubang keamanan atau untuk mengonfirmasinya. Selain itu, hasil pemindaian yang dijalankan oleh Nmap, OpenVas, dan pemindai keamanan lainnya dapat diimpor ke Metasploit untuk dieksploitasi.

Ini hanya 3 contoh dari daftar besar alat keamanan. Sangat disarankan bagi siapa pun yang tertarik dengan keamanan untuk menyimpan ini Daftar Alat Keamanan Jaringan Teratas sebagai sumber utama alat peretasan atau keamanan security.

Contoh pengujian Penetrasi Nmap:

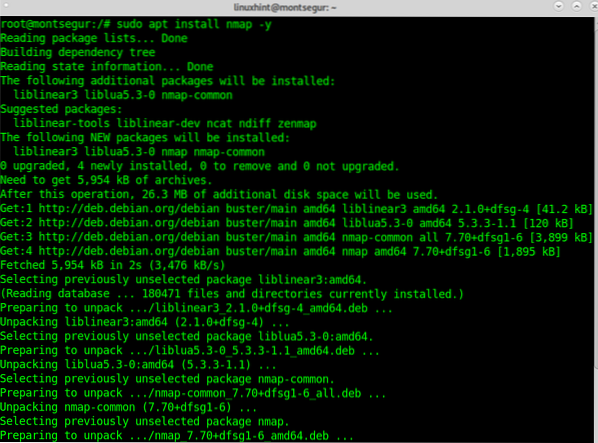

Untuk memulai pada sistem Debian, jalankan:

# apt install nmap -y

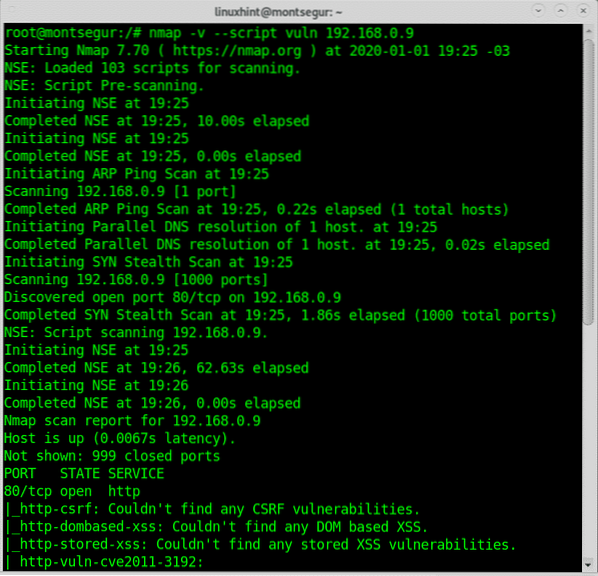

Setelah terinstal, langkah pertama untuk mencoba Nmap untuk pengujian penetrasi dalam tutorial ini adalah memeriksa kerentanan menggunakan vuln plugin yang disertakan dalam Nmap NSE (Nmap Scripting Engine). Sintaks untuk menjalankan Nmap dengan plugin ini adalah:

# nmap -v --script vulnDalam kasus saya, saya akan menjalankan:

# nmap -v --script vuln 192.168.0.9

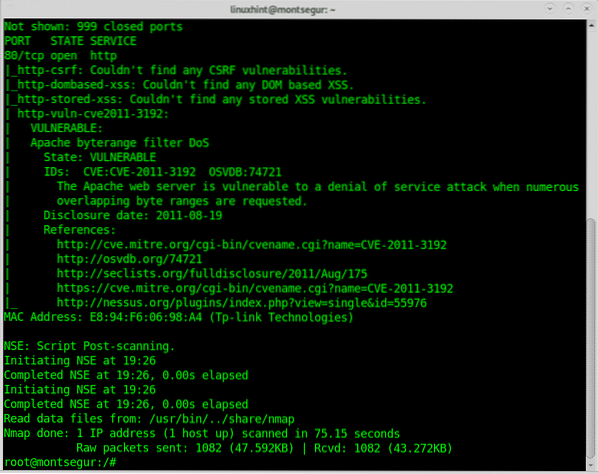

Di bawah ini Anda akan melihat Nmap menemukan kerentanan yang mengekspos perangkat yang ditargetkan ke serangan Denial of Service.

Outputnya menawarkan tautan ke referensi kerentanan, kasus ini saya dapat menemukan informasi terperinci tentang https://nvd.nisan.gov/vuln/detail/CVE-2011-3192.

Contoh berikut menunjukkan eksekusi uji pena menggunakan OpenVas, di akhir tutorial ini Anda dapat menemukan tutorial dengan contoh tambahan dengan Nmap.

Contoh Pengujian Penetrasi Openvas:

Untuk memulai dengan OpenVas, unduh Edisi Komunitas Greenbone dari https://dl.tulang hijau.net/unduh/VM/gsm-ce-6.0.0.iso untuk mengaturnya menggunakan VirtualBox.

Jika Anda memerlukan instruksi untuk mengatur VirtualBox di Debian, baca https://linuxhint.com/install_virtualbox6_debian10/ dan kembali tepat setelah Anda mengakhiri instalasi sebelum mengatur Guest atau Virtual OS.

Di VirtualBox ikuti instruksi

Pilih opsi berikut di wizard untuk VirtualBox dengan tangan melalui "Baru":

- Jenis: Linux

- Versi: Linux Lainnya (64bit)

- Memori: 4096 MB

- Harddisk: 18 GB

- CPU: 2

Sekarang buat hard disk baru untuk mesin virtual.

Berhati-hatilah agar koneksi jaringan berfungsi luar-dalam dan luar-dalam: Sistem memerlukan akses ke internet untuk penyetelan. Untuk menggunakan antarmuka web sistem, Anda perlu mengakses sistem dari tempat browser web Anda berjalan.

Audio, USB, dan floppy harus dinonaktifkan.

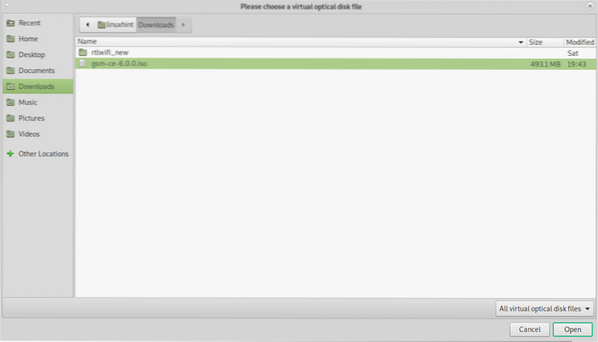

Sekarang klik Mulai dan klik ikon folder untuk memilih gambar iso yang diunduh sebagai media untuk drive CD dan mulai mesin virtual seperti yang ditunjukkan pada tangkapan layar di bawah ini:

Telusuri ke direktori yang berisi ISO, pilih dan tekan Buka.

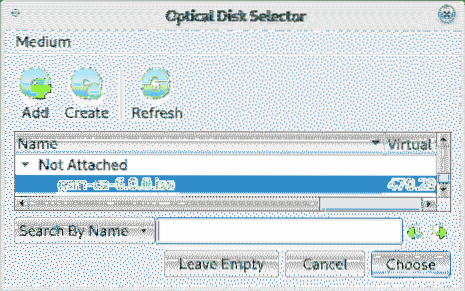

Pilih gambar ISO Anda dan tekan Memilih.

tekan Mulailah untuk meluncurkan penginstal GSM.

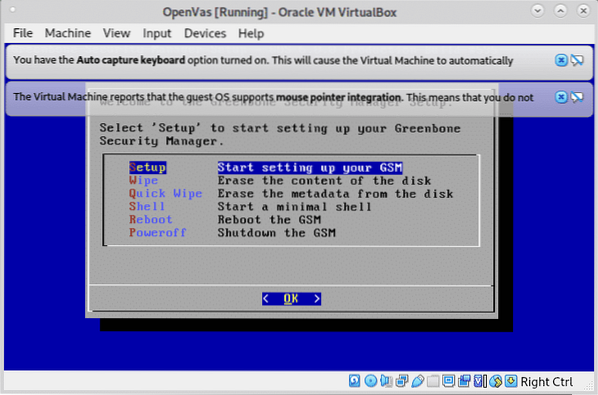

Setelah diluncurkan dan di-boot, pilih Mendirikan dan tekan baik untuk melanjutkan.

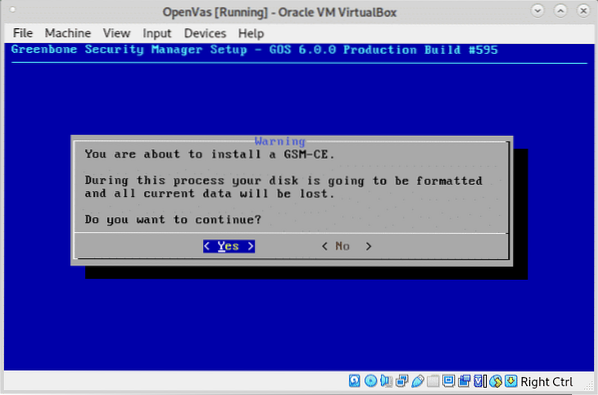

Di layar berikutnya, tekan IYA untuk melanjutkan.

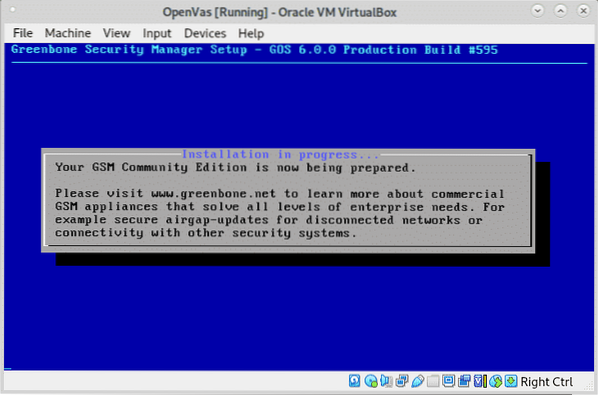

Biarkan penginstal menyiapkan lingkungan Anda:

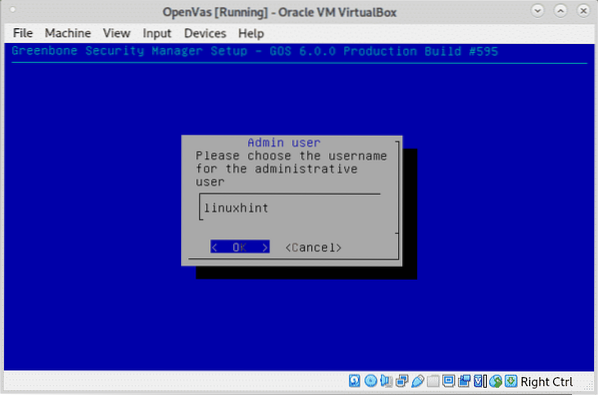

Ketika diminta menentukan nama pengguna seperti yang ditunjukkan pada gambar di bawah, Anda dapat membiarkan default admin pengguna.

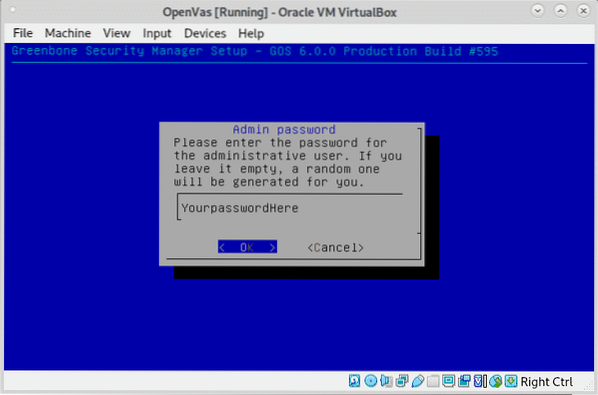

Atur kata sandi Anda dan tekan baik untuk melanjutkan.

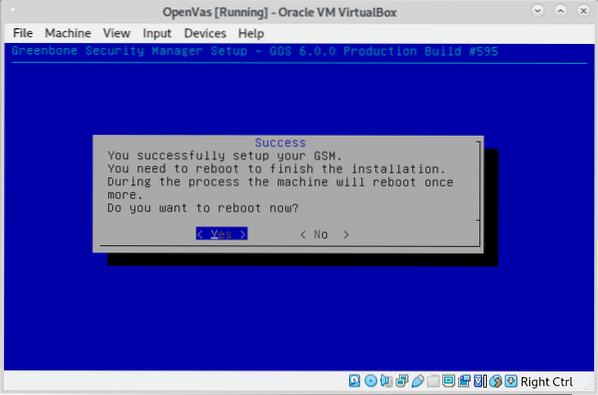

Saat diminta untuk me-reboot tekan IYA.

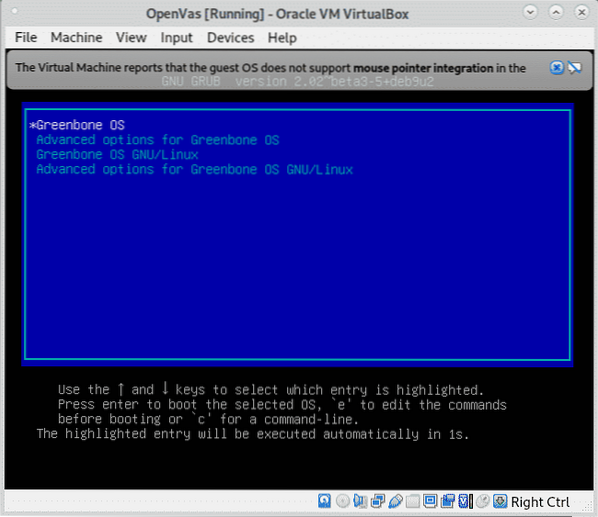

Saat boot pilih OS tulang hijau dengan menekan MEMASUKKAN.

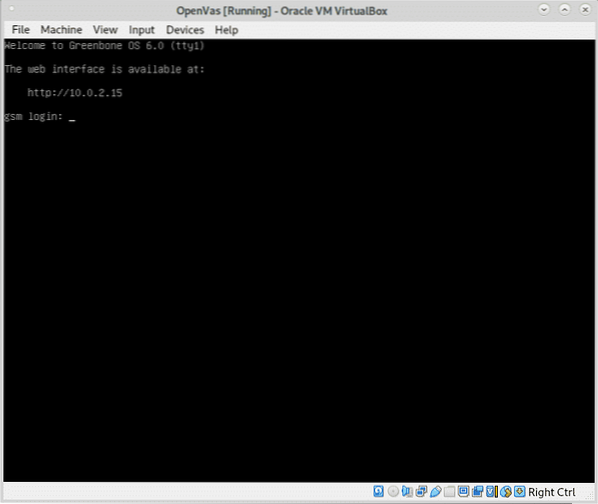

Saat boot untuk pertama kalinya setelah instalasi jangan login, sistem akan menyelesaikan instalasi dan akan reboot secara otomatis, maka Anda akan melihat layar berikut:

Anda harus memastikan perangkat virtual Anda dapat diakses dari perangkat Host Anda, dalam kasus saya, saya mengubah konfigurasi jaringan VirtualBox dari NAT ke Bridge dan kemudian saya me-reboot sistem dan berhasil.

catatan: Sumber dan instruksi untuk pembaruan dan perangkat lunak Virtualisasi tambahan di https://www.tulang hijau.net/en/install_use_gce/.

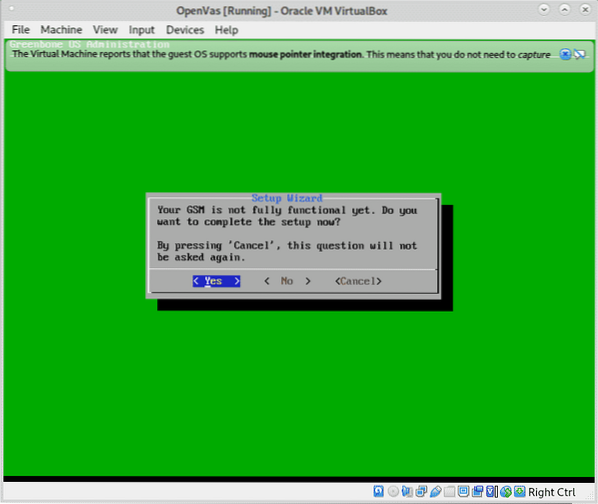

Setelah Anda boot login dan Anda akan melihat layar di bawah ini, tekan IYA untuk melanjutkan.

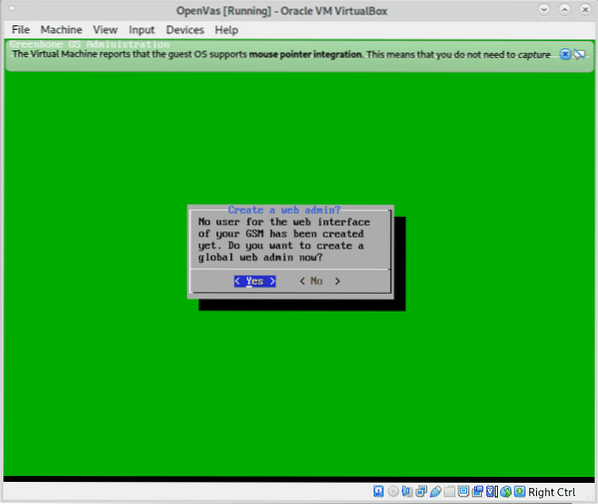

Untuk membuat pengguna untuk antarmuka web, tekan IYA lagi untuk melanjutkan seperti yang ditunjukkan pada gambar di bawah ini:

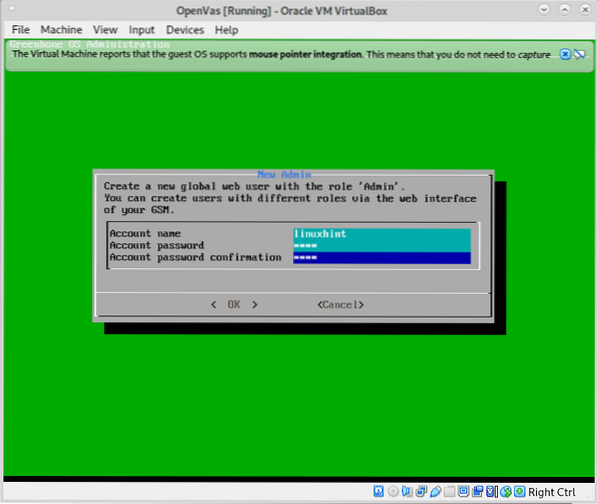

Isi nama pengguna dan kata sandi yang diminta dan tekan baik untuk melanjutkan.

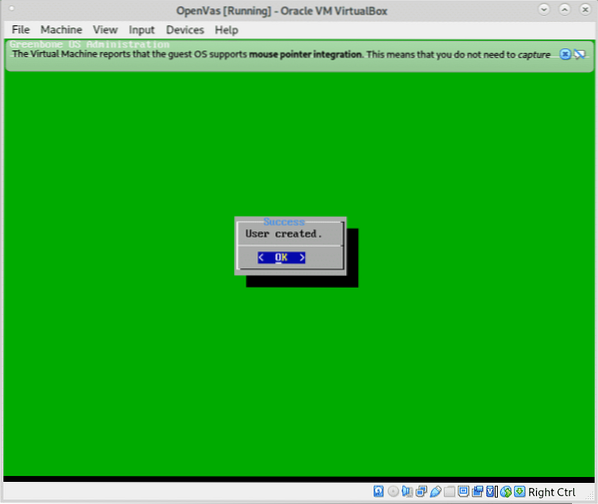

tekan baik pada konfirmasi pembuatan pengguna:

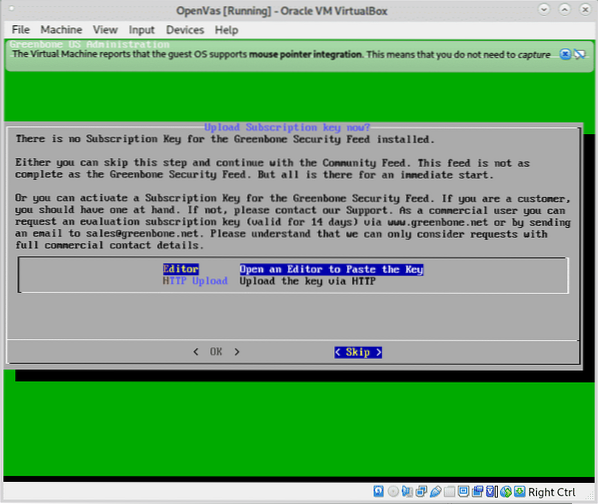

Anda dapat melewati kunci berlangganan untuk saat ini, tekan Melewatkan untuk melanjutkan.

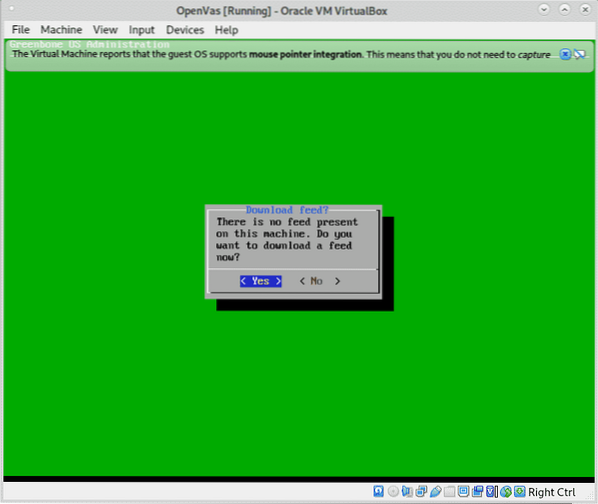

Untuk mengunduh umpan tekan pada IYA seperti yang ditunjukkan di bawah ini.

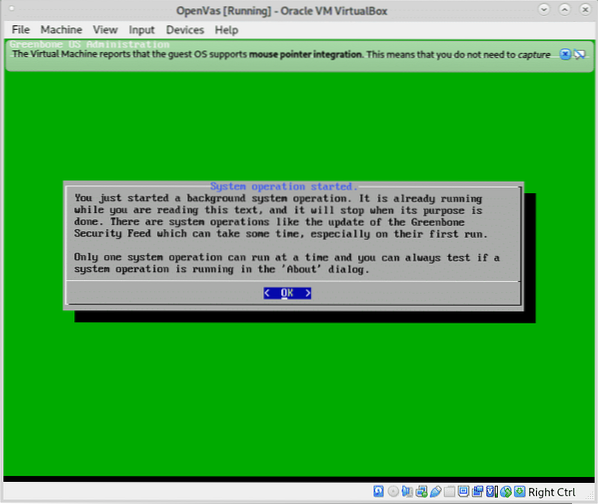

Saat diberitahu tentang tugas latar belakang yang sedang berjalan, tekan baik.

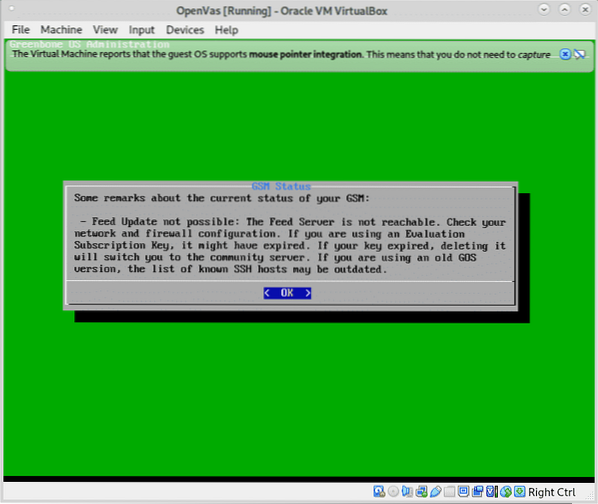

Setelah pemeriksaan singkat Anda akan melihat layar berikut, tekan baik untuk mengakhiri dan mengakses antarmuka web:

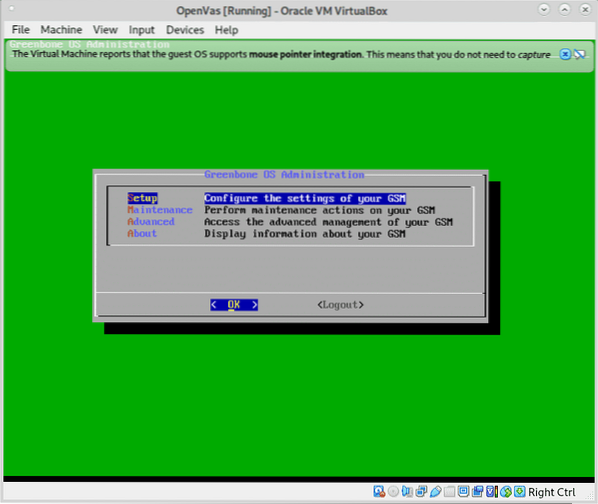

Anda akan melihat layar berikutnya, jika Anda tidak ingat alamat akses web Anda, Anda dapat memeriksanya pada opsi menu terakhir Tentang.

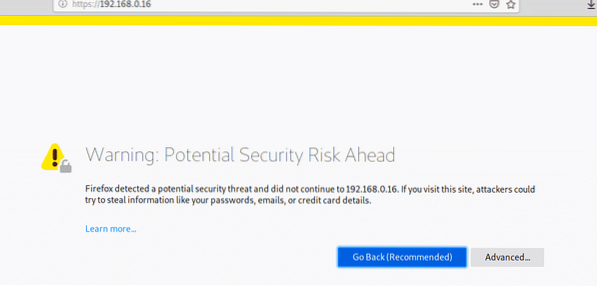

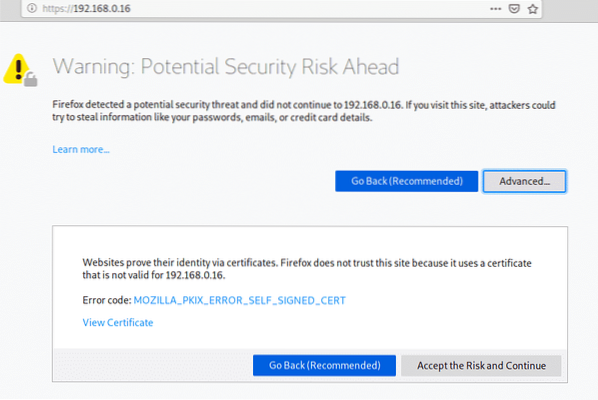

Saat mengakses dengan kunci SSL Anda akan disambut oleh peringatan SSL, hampir di semua browser peringatannya serupa, di Firefox seperti dalam kasus saya klik Maju.

Kemudian tekan “Terima Risikonya dan Lanjutkan”

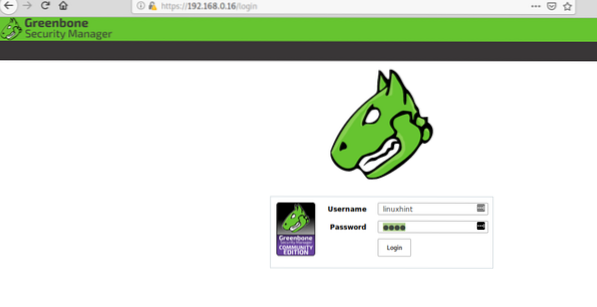

Masuk ke GSM menggunakan pengguna dan kata sandi yang Anda tentukan saat membuat pengguna antarmuka web:

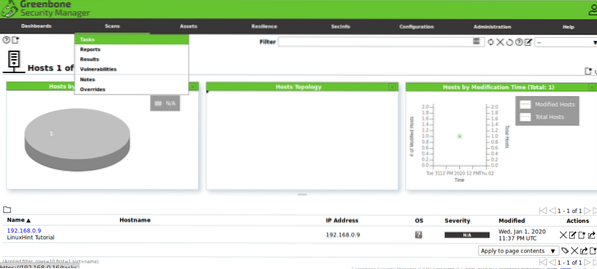

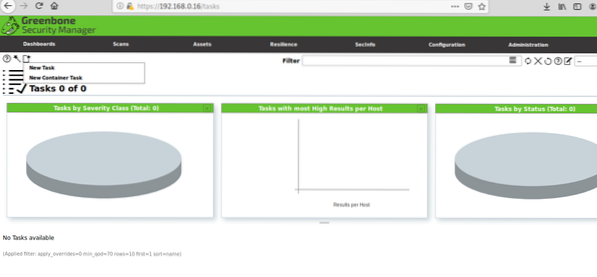

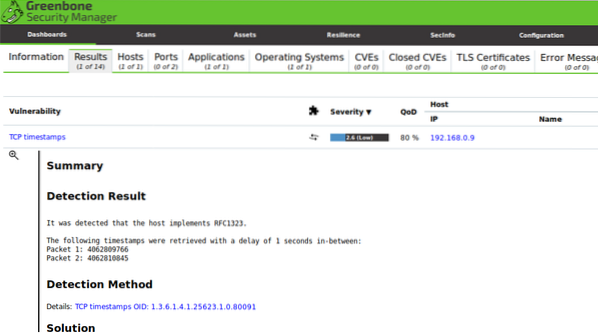

Begitu masuk, di menu utama tekan Pemindaian dan kemudian tugas.

Klik pada ikon dan pada “Tugas Baru”.

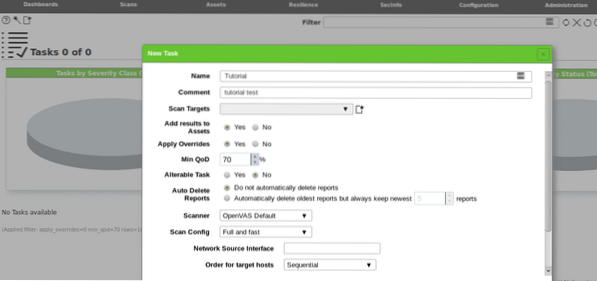

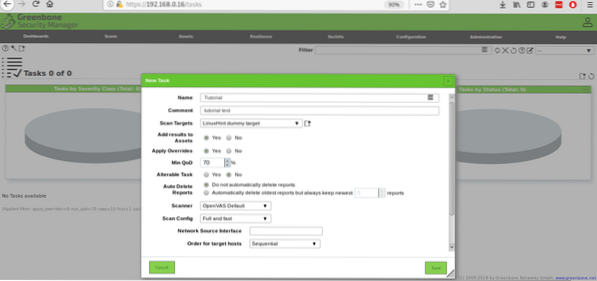

Isi semua informasi yang diperlukan, pada Scan Targets klik lagi pada ikon :

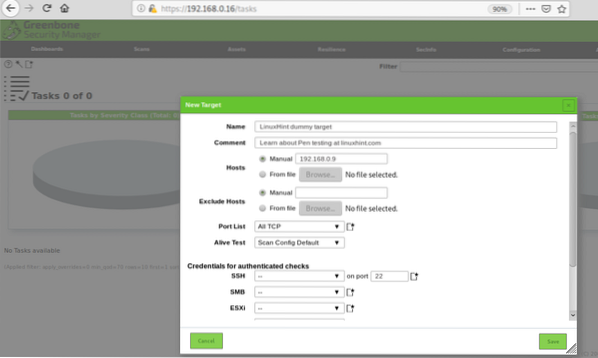

Saat menekan jendela baru akan meminta informasi tentang target, Anda dapat menentukan satu host berdasarkan IP atau nama domain, Anda juga dapat mengimpor target dari file, setelah mengisi semua bidang yang diminta, tekan Menyimpan.

Lalu tekan Menyimpan lagi

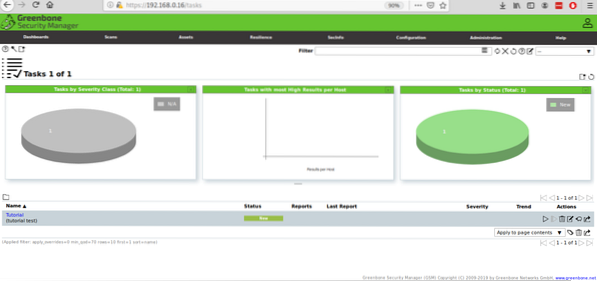

Setelah ditentukan, Anda dapat melihat tugas Anda dibuat dengan tombol MAINKAN untuk meluncurkan pemindaian pengujian penetrasi:

Jika Anda menekan tombol Putar statusnya akan berubah menjadi “diminta”:

Kemudian akan mulai menunjukkan kemajuan:

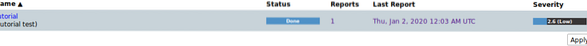

Setelah selesai, Anda akan melihat statusnya Selesai, klik pada Status.

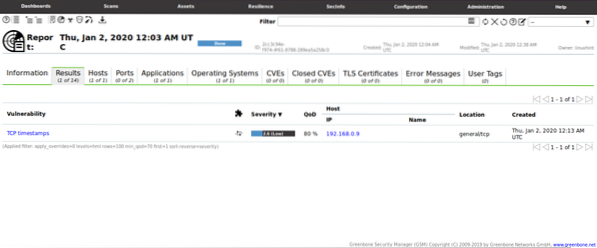

Begitu masuk, Anda dapat mengklik Hasil untuk melihat layar yang mirip dengan yang di bawah ini:

Dalam hal ini GSM menemukan kerentanan ringan tanpa kepentingan:

Pemindaian ini diluncurkan pada desktop Debian yang baru saja diinstal dan diperbarui tanpa layanan. Jika Anda tertarik dengan praktik pengujian penetrasi, Anda bisa mendapatkan Dapat dieksploitasi keamanan lingkungan pengujian virtual yang penuh dengan kerentanan siap dideteksi dan dieksploitasi.

Saya harap Anda menemukan artikel singkat ini di Apa itu Pengujian Penetrasi Jaringan bermanfaat, terima kasih telah membacanya.

Phenquestions

Phenquestions